КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Теоретическая часть. Модель безопасности Windows NT, которая включает следующие компоненты:

|

|

|

|

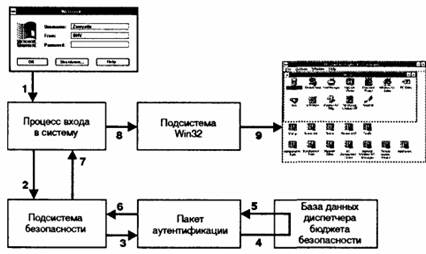

Модель безопасности Windows NT, которая включает следующие компоненты:

• Процессы входа в систему (Logon Processes), которые принимают запросы пользователей на вход в систему. Они включают начальный интерактивный вход в систему, который отображает начальное диалоговое окно входа пользователя, и процессы удаленного входа в систему, которые обеспечивают доступ удаленным пользователям к серверным процессам Windows NT.

• Распорядитель локальной безопасности (Local Security Authority), который гарантирует, что пользователь имеет разрешение на обращение к системе. Этот компонент является основой подсистемы безопасности Windows NT. Он генерирует маркеры доступа (описаны в настоящем разделе ниже), управляет политикой локальной безопасности и обеспечивает интерактивный сервис аутентификации пользователя. Распорядитель локальной безопасности также управляет политикой контроля и регистрирует контрольные сообщения, сгенерированные монитором безопасности.

• Диспетчер бюджета безопасности (SAM – Security Account Manager), который поддерживает базу данных бюджетов (учетных записей) пользователя. Эта база данных содержит информацию по бюджетам всех пользователей и групп пользователей. SAM обеспечивает аутентификацию пользователя, которая используется распорядителем локальной безопасности.

• Монитор безопасности (Security Reference Monitor), который проверяет, имеет ли пользователь права доступа к объекту, и отслеживает любое предпринимаемое пользователем действие. Этот компонент реализует проверку правильности доступа и политику контроля доступа, определенную распорядителем локальной безопасности. Он также обеспечивает сервис как привилегированному, так и пользовательскому режимам, который гарантирует осуществление доступа к объектам только пользователям и процессам, имеющим необходимые разрешения. Этот компонент в соответствующих ситуациях также генерирует контрольные сообщения.

|

|

|

Рис. 1. Модель безопасности Windows NT

Пользователи идентифицируются системой с помощью уникального идентификатора безопасности (SID – Security ID). Идентификатор безопасности уникален во времени и пространстве, то есть существование двух одинаковых идентификаторов безопасности невозможно. Когда пользователь осуществляет вход в систему, Windows NT создает соответствующий маркер доступа. Он включает идентификатор безопасности для пользователя, идентификаторы безопасности для групп, к которым пользователь принадлежит, а также другую информацию типа имен пользователя и групп. В дополнение к этому, каждый процесс, который выполняется от имени этого пользователя, будет иметь копию его маркера доступа.

При удачном входе в систему создается маркер доступа, который содержит идентификатор безопасности пользователя и идентификаторы безопасности группы Everyone и других групп. Маркер доступа также содержит права пользователя (описаны в следующем разделе), назначенные совокупности идентификаторов безопасности. Этот маркер доступа возвращается процессу входа в систему со статусом успешного

Рис. 2. Процесс входа в систему

Важными понятиями системы безопасности Windows NT являются субъекты и воплощения.

Под субъектом (subject) в модели безопасности Windows NT понимается совокупность маркера доступа пользователя и приложения, действующего в интересах данного пользователя. Windows NT использует субъекты для отслеживания и управления разрешениями для всех выполняемых пользователем программ.

Для реализации модели «клиент-сервер» архитектура безопасности Windows NT определяет два класса субъектов:

• Простой субъект (simple subject) – процесс, которому был назначен контекст безопасности, когда соответствующий ему пользователь осуществил вход в систему. Не действует применительно к защищенным серверам, которые могут иметь других субъектов в качестве клиентов.

|

|

|

• Субъект сервера (server subject) – процесс, выполняемый как защищенный сервер (типа подсистемы Win32) и имеющий другие субъекты в качестве клиентов. В этом случае субъект сервера обычно имеет контекст безопасности клиента, инициировавшего действия.

Windows NT позволяют одному процессу заимствовать атрибуты безопасности другого через технику, называемую воплощением (impersonation). Например, процесс сервера обычно становится воплощением процесса клиента при выполнении задачи с использованием объектов, к которым сервер в обычной ситуации не имеет доступа.

Все именованные объекты в Windows NT, а также некоторые неименованные, могут быть объектами безопасности. Атрибуты безопасности для объекта описываются дескриптором безопасности (security descriptor). Дескриптор безопасности объекта включает четыре части:

• идентификатор безопасности владельца, который указывает пользователя или группу, являющихся владельцем объекта. Владелец объекта может изменять разрешения доступа для объекта.

• идентификатор безопасности группы, который используется только подсистемой POSIX и игнорируется остальной частью Windows NT.

• контролируемый список управления доступом (ACL – access control list), который идентифицирует, каким пользователям и группам дается или не дается разрешение доступа. Контролируемый ACL управляется владельцем объекта.

• системный ACL, который управляет списком генерируемых системой сообщений контроля. Системные ACL контролируются подсистемой безопасности.

|

|

|

|

|

Дата добавления: 2014-11-29; Просмотров: 584; Нарушение авторских прав?; Мы поможем в написании вашей работы!