КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Практика компании IBM в области защиты информации

|

|

|

|

СистемЫ защиты информации в ведущих мировых компаниях

8.1. Практика компании IBMв области защиты информации

8.2. Практика компании Cisco Systemsв разработке сетевой политики безопасности

8.3. Практика компании Microsoftв области информационной безопасности

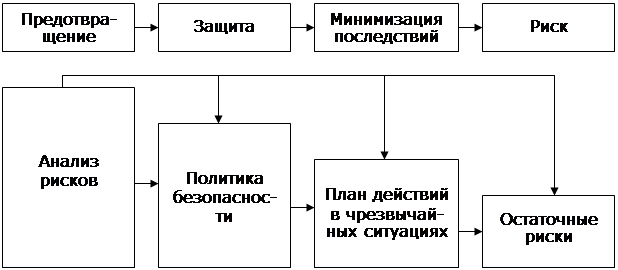

В компании IBM считается что, разработка корпоративных руководящих документов в области безопасности должна начинаться с создания политики информационной безопасности компании. При этом рекомендуется использовать международный стандарт ISO 17799:2005 и рассматривать политику безопасности компании как составную часть процесса управления информационными рисками (рис. 8.1). Считается, что разработка политики безопасности относится к стратегическим задачам ТОР-менеджмента компании, который способен адекватно оценить стоимость информационных активов компании и принять обоснованные решения по защите информации с учетом целей и задач бизнеса [12].

Рис. 8.1. Процесс разработки политики безопасности компании

Компания IBM выделяет следующие основные этапы разработки политики безопасности:

1. Определение информационных рисков компании, способных нанести максимальный ущерб для разработки в дальнейшем процедур и мер по предупреждению их возникновения,

2. Разработка политики безопасности, которая описывает меры защиты информационных актинов, адекватных целям и задачам бизнеса.

3. Выработка планов действий в чрезвычайных ситуациях и в случаях, когда выбранные меры защиты не смогли предотвратить инциденты в области безопасности.

4. Оценка остаточных информационных рисков и принятие решения о дополнительных инвестициях в средства и меры безопасности. Решение принимает руководство на основе анализа остаточных рисков.

Структура документов безопасности

По мнению специалистов IBM, политика безопасности компании должна содержать явный ответ на вопрос: «Что требуется защитить?». Только после этого можно приступать к созданию эффективной политики информационной безопасности. При этом политика безопасности является первым стратегическим документом, который необходимо создать, и содержит минимум технических деталей, являясь настолько статичным (неизменяемым) актом, насколько это возможно. Предполагается, что политика безопасности компании будет содержать:

§ определение информационной безопасности с описанием позиции и намерений руководства компании по ее обеспечению;

§ описание требований по безопасности, которые включают:

§ соответствие требованиям законодательства и контрактных обязательств;

§ обучение вопросам информационной безопасности;

§ предупреждение и обнаружение вирусных атак;

§ планирование непрерывности бизнеса;

§ определение ролей и обязанностей по различным аспектам общей программы информационной безопасности;

§ описание требований и процесса отчетности по инцидентам, связанным с информационной безопасностью;

§ описание процесса поддержки политики безопасности,

Специалисты по информационной безопасности компании IBM выделяют следующие основные этапы разработки политики безопасности компании:

§ анализ бизнес-стратегии компании и связанные с этим требования по информационной безопасности;

§ анализ ИТ-стратегии, текущие проблемы информационной безопасности и требования по информационной безопасности, которые появятся в будущем;

§ создание политики безопасности, взаимно увязанной с бизнес - и ИТ-стратегиями.

Рекомендуемая структура руководящих документов по обеспечению информационной безопасности компании представлена на рис. 8.2.

Рис. 8.2. Структура руководящих документов безопасности

После корпоративной политики создаётся серия стандартов, под которыми в компании IBM понимают документы, описывающие порядок применения корпоративной политики безопасности в терминах аутентификации, авторизации, идентификации, контроля доступа и т. д. Стандарты могут быть часто изменяющимися документами, так как на них оказывают влияние текущие угрозы и уязвимости информационных технологий.

В представлении IВМ, политики и стандарты безопасности служат для:

§ создания правил и норм безопасности уровня компании;

§ анализа информационных рисков и способов их уменьшения;

§ формализации способов защиты, которые должны быть реализованы;

§ определения ожиданий со стороны компании и сотрудников;

§ четкого определения процедур безопасности, которым нужно следовать;

§ обеспечения юридической поддержки в случае возникновения проблем в области безопасности.

Стандарты реализуются с помощью практик и/или процедур. Первые являются практической реализацией стандартов в операционных системах, приложениях и информационных системах. В них детализируются сервисы, устанавливаемые на операционных системах, порядок создания учетных записей и т. д. Вторые документируют процессы запроса и подтверждения доступа к определенным сервисам, например VPN.

Рассмотрим особенности предлагаемого подхода к построению системы безопасности в компании IВМ на конкретном примере.

1. Проблемная ситуация: сотрудники загружают программное обеспечение из Интернета, что приводит к заражению вирусами, а в конечном счете к уменьшению производительности их работы.

2. В политику безопасности добавляется строка «информационные ресурсы компании могут быть использованы только для выполнения служебных обязанностей». Политика безопасности доступна для ознакомления всем сотрудникам компании.

3. Создается стандарт безопасности, в котором описывается, какие сервисы и программное обеспечение разрешены для использования сотрудниками.

4. Практика безопасности описывает способы настройки операционной системы в соответствии с требованиями стандарта безопасности.

5. Процедура безопасности описывает процесс запроса и получения разрешения на использование дополнительных сервисов или установку дополнительного программного обеспечения сотрудниками.

6. Устанавливаются дополнительные сервисы для контроля выполнения требований политики безопасности.

|

|

|

|

|

Дата добавления: 2014-12-23; Просмотров: 639; Нарушение авторских прав?; Мы поможем в написании вашей работы!