КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Принципы построения системы информационной безопасности

|

|

|

|

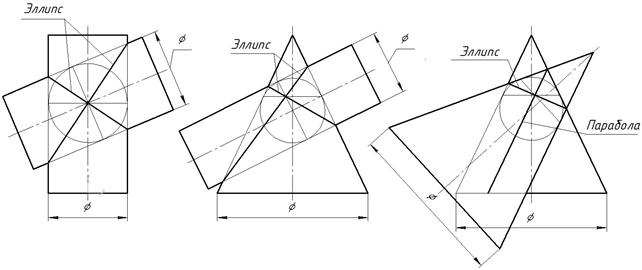

Теорема Монжа

Если две поверхности 2-го порядка, вписанные или описанные около третьей поверхности второго порядка, то линия их пересечения распадается на две кривые второго порядка, плоскости которых проходят через прямую, соединяющую точки пересечения линий касания (рис. 69).

Рис. 69

Рис. 69

Защита информации должна быть основана на системном подходе. Это означает, что все средства, используемые для обеспечения информационной безопасности, должны рассматриваться как единый комплекс взаимосвязанных, взаимодополняющих и взаимодействующих мер.

Это предполагает решение следующих задач.

1. В структуре подразделения, обеспечивающего безопасность предприятия в целом, должно быть специализированное инженерно-техническое подразделение по информационной безопасности. Штатное расписание этого подразделения должно предусматривать привлечение специалистов высокой квалификации в области информационных технологий и современных систем связи.

2. Подразделение по информационной безопасности, изучив структуры, характеристики и точки уязвимости информационных систем и сетей связи, должно определить предварительную политику информационной безопасности, которая в дальнейшем должна быть закреплена официальными внутренними нормативными документами предприятия, предпроектными и проектными разработками по созданию системы информационной безопасности.

Международный стандарт ISO 17799 "Практические правила управления информационной безопасностью" задает определенную последовательность действий по созданию СОИБ (рис. 1).

|

Рис. 1 Последовательность действий по созданию СОИБ

Создание систем информационной безопасности (СИБ) ИС организации должно основываться на следующих принципах:

1. Системный подход к построению системы защиты, означающий оптимальное сочетание взаимосвязанных организационных, программных, аппаратных, физических и других свойств, подтвержденных практикой создания отечественных и зарубежных систем защиты и применяемых на всех этапах технологического цикла обработки информации.

2. Принцип непрерывного развития системы. Этот принцип, являющийся одним из основополагающих для компьютерных информационных систем, еще более актуален для СИБ. Способы реализации угроз информации непрерывно совершенствуются, а потому обеспечение безопасности ИС не может быть одноразовым актом.

3. Разделение и минимизация полномочий по доступу к обрабатываемой информации и процедурам обработки, т. е. предоставление, как пользователям, так и самим работникам ИС минимума строго определенных полномочий, достаточных для выполнения ими своих служебных обязанностей.

4. Полнота контроля и регистрации попыток несанкционированного доступа, т. е. необходимость точного установления идентичности каждого пользователя и протоколирования его действий для проведения возможного расследования, а также невозможность совершения любой операции обработки информации в ИТ без ее предварительной регистрации.

5. Обеспечение надежности системы защиты, т. е. невозможность снижения уровня надежности при возникновении в системе сбоев, отказов, преднамеренных действий взломщика или непреднамеренных ошибок пользователей и обслуживающего персонала.

6. Обеспечение контроля за функционированием системы защиты, т.е. создание средств и методов контроля работоспособности механизмов защиты.

7. Обеспечение всевозможных средств борьбы с вредоносными программами.

8. Обеспечение экономической целесообразности использования системы защиты, что выражается в превышении возможного ущерба ИС от реализации угроз над стоимостью разработки и эксплуатации СИБ.

9. Принцип «разумной достаточности». Этот принцип заключается в следующем: не существует стопроцентной защиты, поэтому стремиться стоит не к теоретически максимально достижимому уровню защиты информации, а к минимально необходимому при данном уровне угрозы безопасности и при данной ценности информации.

|

|

|

|

Дата добавления: 2014-01-03; Просмотров: 650; Нарушение авторских прав?; Мы поможем в написании вашей работы!