КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Защита информации в беспроводных сетях

|

|

|

|

Невероятно быстрые темпы внедрения в современных сетях беспроводных решений заставляют задуматься о надежности защиты данных[17].

Сам принцип беспроводной передачи данных заключает в себе возможность несанкционированных подключений к точкам доступа.

Не менее опасная угроза - вероятность хищения оборудования. Если политика безопасности беспроводной сети построена на МАС-адресах, то сетевая карта или точка доступа, украденная злоумышленником, может открыть доступ к сети.

Часто несанкционированное подключение точек доступа к ЛВС выполняется самими работниками предприятия, которые не задумываются о защите.

Решением подобных проблем нужно заниматься комплексно. Организационные мероприятия выбираются исходя из условий работы каждой конкретной сети. Что касается мероприятий технического характера, то весьма хорошей результат достигается при использовании обязательной взаимной аутентификации устройств и внедрении активных средств контроля.

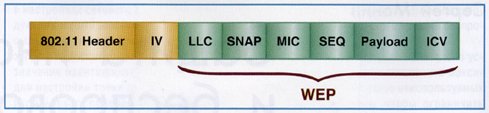

В 2001 году появились первые реализации драйверов и программ, позволяющих справиться с шифрованием WEP. Самый удачный - PreShared Key. Но и он хорош только при надежной шифрации и регулярной замене качественных паролей (рис.1).

Рисунок 1 - Алгоритм анализа зашифрованных данных

Современные требования к защите

Аутентификация

В настоящее время в различном сетевом оборудовании, в том числе в беспроводных устройствах, широко применяется более современный способ аутентификации, который определен в стандарте 802.1х - пока не будет проведена взаимная проверка, пользователь не может ни принимать, ни передавать никаких данных.

Ряд разработчиков используют для аутентификации в своих устройствах протоколы EAP-TLS и PEAP, Cisco Systems, предлагает для своих беспроводных сетей, помимо упомянутых, следующие протоколы: EAP-TLS, РЕАР, LEAP, EAP-FAST.

Все современные способы аутентификации подразумевают поддержку динамических ключей.

Главный недостаток LEAP и EAP-FAST - эти протоколы поддерживаются в основном в оборудовании Cisco Systems (рис. 2).

Рисунок 2 - Структура пакета 802.11x при использовании TKIP-PPK, MIC и шифрации по WEP.

Шифрование и целостность

На основании рекомендаций 802.11i Cisco Systems реализован протокол ТКIР (Temporal Integrity Protocol), обеспечивающий смену ключа шифрования РРК (Per Packet Keying) в каждом пакете и контроль целостности сообщений MIC (Message Integrity Check).

Другой перспективный протокол шифрования и обеспечения целостности - AES (Advanced Encryption Standart). Он обладает лучшей криптостойкостью по сравнению DES и ГОСТ 28147-89. Он обеспечивает и шифрацию, и целостность.

Заметим, что используемый в нем алгоритм (Rijndael) не требует больших ресурсов ни при реализации, ни при работе, что очень важно для уменьшения времени задержки данных и нагрузки на процессор.

Стандарт обеспечения безопасности в беспроводных локальных сетях - 802,11i.

Стандарт Wi-Fi Protected Access (WPA) - это набор правил, обеспечивающих реализацию защиты данных в сетях 802.11х. Начиная с августа 2003 года соответствие стандартам WPA является обязательным требованием к оборудования, сертифицируемому на звание Wi-Fi Certified.

В спецификацию WPA входит измененный протокол TKOP-PPK. Шифрование производится на сочетании нескольких ключей - текущего и последующего. При этом длина IV увеличена до 48 бит. Это дает возможность реализовать дополнительные меры по защите информации, к примеру ужесточить требования к реассоциациям, реаутентификациям.

Спецификации предусматривают и поддержку 802.1х/EAP, и аутентификацию с разделяемым ключом, и, несомненно, управление ключами.

Рекомендуется распределять пользователей с разной степенью защищенности по разным виртуальным ЛС, и, в соответствии с этим, реализовывать политику безопасности (табл.3).

Таблица 3 - Способы реализации политики безопасности

| Показатель | Способ | |||

| LEAP | EAP-FAST | PEAP | EAP-TLS | |

| Поддержка современных ОС | Да | Да | Не все | Не все |

| Сложность ПО и ресурсоёмкость аутентификации | Низкая | Низкая | Средняя | Высокая |

| Сложность управления | Низкая* | Низкая | Средняя | Средняя |

| Single Sign on (единый логин в Windows) | Да | Да | Нет | Да |

| Динамические ключи | Да | Да | Да | Да |

| Одноразовые пароли | Нет | Да | Да | Нет |

Продолжение таблицы 3

| Поддержка баз пользователей не в формате MS Windows | Нет | Да | Да | Да |

| Fast Secure Роуминг | Да | Да | Нет | Нет |

| Возможность локальной аутентификации | Да | Да | Нет | Нет |

| * Сложность управления низкая, но необходима продуманная политика генерации паролей, что усложняет управление. |

При условии использования современного оборудования и ПО в настоящее время вполне возможно построить на базе стандартов серии 802.11х защищенную и устойчивую к атакам беспроводную сеть.

Почти всегда беспроводная сеть связана с проводной, а это, помимо необходимости защищать беспроводные каналы, необходимо обеспечивать защиты в проводных сетях. В противном случае сеть будет иметь фрагментарную защиту, что, по сути, является угрозой безопасности. Желательно использовать оборудование, имеющее сертификат Wi-Fi Certified, то есть подтверждающий соответствие WPA.

Нужно внедрять 802.11х/EAP/TKIP/MIC и динамическое управление ключами. В случае смешанной сети следует использовать виртуальные локальные сети; при наличии внешних антенн применяется технология виртуальных частных сетей VPN.

Необходимо сочетать как протокольные и программные способы защиты, так и административные.

ГЛАВА 3 ТЕХНИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ

В связи с бурным развитием локальных и глобальных вычислительных сетей широкое развитие получили и методы разведки (промышленного шпионажа), направленные на перехват информации, обрабатываемой (передаваемой, хранящейся) в локальных сетях[18].

Проникновение в локальную сеть какой-либо организации возможно только при недостаточно квалифицированной настройке всех элементов локальной сети администратором системы. В случае же грамотной настройки, злоумышленникам необходимо изыскивать методы добывания информации, не связанные с проникновением в локальную сеть. Для этого используются методы перехвата информации по каналам побочных излучений и наводок (ПЭМИН) элементов локальной сети. Методика защиты отдельных компьютеров достаточно хорошо проработана, подкреплена необходимыми нормативными документами. Задача же защиты информации от утечки по каналам ПЭМИН в локальной сети существенно сложнее, чем для автономно используемых устройств.

Источниками электромагнитных излучений в локальной сети являются рабочие станции и активное сетевое оборудование. Для защиты от утечки информации по каналам побочных излучений и наводок применяется экранирование этого оборудования. Для снижения уровня излучений активного оборудования локальной сети оборудование и серверы лучше всего размещать в экранированном шкафу.

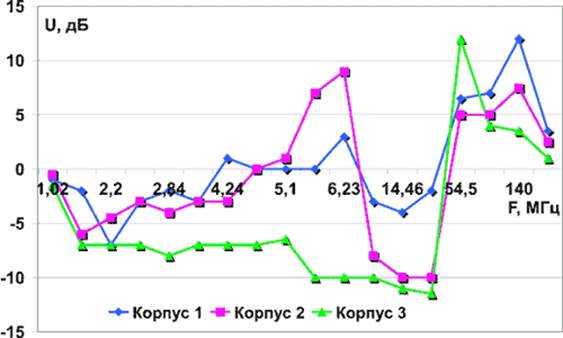

Для компьютеров в настоящее время доступны корпуса, удовлетворяющих требования Европейской Директивы по электромагнитной совместимости (European EMS Directive 89/336/EEC). Современные корпуса позволяют значительно ослабить излучения элементов компьютера, но большинство требует дополнительной доработки. Качество экранирования корпуса системного блока компьютера влияет на уровень излучения всех устройств, подключенных к системному блоку (например, клавиатуры). Стандартная клавиатура обычно имеет очень высокий уровень излучения. В тоже время с клавиатуры вводятся очень критичные с точки зрения безопасности данные, включая пароли пользователей и администратора системы. Для перехвата излучения клавиатуры может использоваться простой коротковолновый приемник. Учитывая также, что данные, вводимые с клавиатуры, вводятся в последовательном коде и поэтому могут быть легко интерпретированы, излучения, создаваемые клавиатурой, следует считать наиболее опасными. Результаты измерений уровня электрической (рис.3) и магнитной (рис.4) составляющих показал, что у компьютеров с различными серийно выпускаемыми корпусами системных блоков мощность побочных излучений от клавиатуры может отличаться более чем в 100 раз.

Рисунок 3 - Уровни электрической составляющей

Рисунок 4 - Уровни магнитной составляющей

Аналогичные соотношения получаются и для других устройств, входящих в состав ПК.

Задача доработки стандартных корпусов и шкафов:

Во-первых, в местах соединения отдельных конструкций корпуса всегда есть щели, существенно ухудшающие экранирующие свойства.

Во-вторых, корпус электронного прибора не может быть герметичным так как нужны вентиляционные отверстия для отвода тепла.

В-третьих, конструкция экранирующего корпуса не может быть рассчитана заранее. Поэтому доработка стандартного корпуса с целью улучшения его экранирующих свойств это всегда экспериментальная работа.

Сейчас существует множество материалов, предназначенных для улучшения экранирующих свойств корпусов - всевозможные пружинящие уплотнители, электропроводящие эластомеры, самоклеющиеся металлизированные покрытия.

Источником излучения является блок питания. Внутрь питание подается через фильтр, препятствующий распространению побочных излучений вдоль проводов. Но рассчитать фильтр для полного подавления излучений практически невозможно, так как на его характеристики влияют очень многие параметры внешней сети. Ни один серийно изготавливаемый фильтр не может полностью выполнять свои функции в широкой полосе частот. Хорошие фильтры - это компромиссное решение, которое только в большинстве случаев удовлетворяет предъявляемым к фильтру требованиям.

В зависимости от этого характеристики по защите информации от утечки по каналам ПЭМИН автономного компьютера или компьютера в составе сети, могут существенно отличаться. И основным фактором, приводящим к различию характеристик, является заземление устройств.

В автономных устройствах заземление не улучшает и не ухудшает их экранирующих свойств. Заземление необходимо только по требованиям техники электробезопасности. При грамотно выполненном заземлении уровень побочных излучений несколько снижается. Но в некоторых случаях при подключении заземления уровень побочных излучений может и увеличиться.

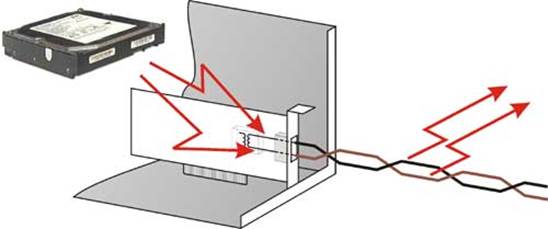

Кабельная система не содержит активных элементов, поэтому сама по себе она не может быть источником побочных излучений. Однако кабельная система связывает между собой все элементы компьютерной сети. По ней передаются сетевые данные и она является также приемником всех наводок и средой для переноса побочных электромагнитных излучений (рис.5).

Рисунок 5 - Побочные электромагнитные излучения

Поэтому следует различать:

Побочное излучение, вызванное передаваемыми по данной линии сигналами (трафиком локальной сети);

Прием и последующее переизлучение побочных излучений от расположенных вблизи других линий и устройств;

Излучение кабельной системой побочных колебаний от элементов сетевого активного оборудования и компьютеров, к которым подключен кабель.

Чаще всего при оценке защищенности кабельной системы интересуются только тем, насколько ослабляется побочное излучение, вызванное сигналами, передаваемые по кабелю в процессе сетевого обмена информацией.

Если по радиоизлучению кабельной системы можно восстановить трафик в локальной сети, то это представляет большую опасность. На самом деле трафик локальной сети достаточно хорошо защищен от утечки информации по каналам ПЭМИН. Современные кабели для локальных сетей имеют очень низкий уровень излучения передаваемых сигналов. В этих кабелях сигналы передаются по витой паре проводов, причем количество скруток на единицу длины строго постоянно. В принципе такая система вообще не должна излучать. Более того, наличие экрана у витой пары очень мало влияет на уровень излучения сигналов, передаваемых по витой паре. В реальной системе всегда имеют место отдельные неоднородности кабеля которые влияет на уровень побочного излучения, возникающего в процессе сетевого обмена. Реально на расстоянии буквально единиц метров уже невозможно по электромагнитному излучению современного кабеля перехватить передаваемую по нему информацию. Но в большинстве практических случаев кабельная система - это отличная антенна для всех побочных излучений оборудования, подключенного к сети. Побочные излучения, возникающие в элементах компьютера, наводятся на все провода кабеля локальной сети (рис.6).

Рисунок 6 - Побочные излучения в элементах компьютера

Вследствие этого для побочных излучений элементов компьютера кабель локальной сети необходимо рассматривать просто как одиночный многожильный провод, выходящий за пределы экранированного объема. Поставить для этих проводов фильтр, подавляющий побочные излучения, невозможно. Подавляя побочные излучения, мы подавим и сетевой трафик. Таким образом, если компьютер с защитой информации включить в локальную сеть на неэкранированной витой паре, то провода витой пары, играя роль антенны, могут усилить напряженность поля, создаваемого, например, клавиатурой компьютера (рис. 2, рис. 3), в десятки тысяч раз. Поэтому неэкранированная витая пара не может применяться в локальной сети, в которой обрабатывается информация с ограниченным доступом. Применение же экранированной витой пары значительно улучшают ситуацию.

Локальная компьютерная сеть в настоящее время уже не может эксплуатироваться автономно, без взаимодействия с другими сетями. В частности, любая организация, будь то частное предприятие, орган государственного управления или отдел МВД, должна быть активно представлена в глобальной сети интернет. Это и собственный сайт, и общедоступная электронная почта, и доступ сотрудников к информации глобальной сети. Такое тесное взаимодействие вступает в конфликт с требованиями обеспечения безопасности. При взаимодействии нескольких сетей могут возникать различные угрозы безопасности. Например, при подключении к глобальной сети самой безобидной из возможных угроз является взлом сети из хулиганских побуждений. В компьютерных сетях государственных органов власти циркулирует информация, представляющая интерес для иностранных разведок. В компьютерных сетях МВД циркулирует информация, представляющая интерес для криминала. Эта информация может и не иметь грифа секретности. Однако в совокупности позволяет получить довольно важные сведения. Поэтому, в случае объединения компьютерных сетей государственных органов с глобальной сетью интернет кроме хулиганских взломов следует предполагать и более квалифицированные попытки проникновения в сеть злоумышленников. Противостоять таким попыткам крайне сложно. Поэтому сеть интернет необходимо изолировать от внутренней сети, в которой сосредоточены обобщенные данные. Известно несколько способов изоляции собственной компьютерной сети от глобальной сети интернет с целью обеспечения безопасности. В сетях, в которых не циркулирует информация с ограниченным доступом, для изоляции сетей как правило достаточно использовать маршрутизатор. Но серьезную защиту от вторжения из глобальной сети можно обеспечить только при применением межсетевых экранов (FireWall). Поэтому для защиты корпоративной информации коммерческих фирм необходимо применение межсетевых экранов. Однако, для защиты информации в государственных органах как правило межсетевой экран не обеспечивает требуемого уровня защиты. Наиболее полно безопасность обеспечивается только в случае физической изоляции сети интернет от собственной локальной сети. Безусловно, это создает определенные неудобства в работе и требует дополнительных затрат при создании компьютерной сети. Однако в условиях необходимости противодействия криминалу это оправданная мера.

При построении сетей с физической изоляцией также необходимо учитывать вопросы защиты от утечки информации по каналам ПЭМИН. Во многих случаях сотруднику, работающему с информацией ограниченного доступа необходима и возможность выхода в интернет. На рабочем месте устанавливается два компьютера, один из которых подключен к локальной сети предприятия (организации), а второй к сети интернет. В этом случае кабели собственной сети с защитой информации и кабели открытой сети интернет очень трудно разнести на достаточное расстояние. Вследствие этого информация, циркулирующая в локальной сети, а также все побочные излучения компьютеров, наведенные на кабели локальной сети, могут наводиться и на кабели открытой сети интернет. Мало того, что кабель открытой сети это достаточно длинная антенна (особенно когда открытая сеть проложена неэкранированным кабелем). Кабели открытой сети как правило выходят за границы охраняемой территории, поэтому снять информацию можно не только путем перехвата излучений, но и путем непосредственного подключения к кабелям открытой сети. Поэтому кабели открытой сети также должны быть проложены в соответствии со всеми рекомендациями, выполняемыми при построении сети с защитой информации.

ГЛАВА 4. РАЗРАБОТКА ЛОКАЛЬНОЙ СЕТИ С ПОВЫШЕННЫМИ ТРЕБОВАНИЯМИ К ЗАЩИТЕ ИНФОРМАЦИИ

|

|

|

|

|

Дата добавления: 2015-07-13; Просмотров: 4391; Нарушение авторских прав?; Мы поможем в написании вашей работы!