КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Методика оцінки ризиків порушення інформаційної безпеки

|

|

|

|

Ризик інформаційної безпеки - потенційна можливість використання певною загрозою вразливостей активу або групи активів для заподіяння шкоди організації. З певного ризику ІБ видно, що ризик - це потенційна шкода організації. Законно очікувати від організації діяльності з запобігання шкоди, а значить і ризиків. Головною метою будь-якої системи інформаційної безпеки є забезпечення сталого функціонування об'єкта, запобігання загрозам його безпеки, захист законних інтересів замовника від протиправних посягань, недопущення розкрадання фінансових коштів, розголошення, втрати, витоку, перекручування і знищення службової інформації, забезпечення нормальної виробничої діяльності всіх підрозділів об'єкта. Іншою метою системи інформаційної безпеки є підвищення якості надаваних послуг і гарантій безпеки майнових прав та інтересів клієнтів.

Досягнення заданих цілей можливо в ході вирішення наступних основних завдань:

- Віднесення інформації до категорії обмеженого доступу (службової таємниці);

- Прогнозування і своєчасне виявлення загроз безпеки інформаційних ресурсів, причин і умов, що сприяють нанесенню фінансового, матеріального і морального збитку, порушення його нормального функціонування і розвитку;

- Створення умов функціонування з найменшою вірогідністю реалізації загроз безпеки інформаційних ресурсів і нанесення різних видів збитків;

- Створення механізму та умов оперативного реагування на загрози інформаційної безпеки та прояву негативних тенденцій у функціонуванні, ефективне припинення зазіхань на ресурси на основі правових, організаційних і технічних заходів і засобів забезпечення безпеки;

- Створення умов для максимально можливого відшкодування та локалізації збитків, що наноситься неправомірними діями фізичних та юридичних осіб, ослаблення негативного впливу наслідків порушення інформаційної безпеки на досягнення стратегічних цілей.

При виконанні робіт можна використовувати наступну модель побудови системи інформаційної безпеки (рис. 2.2), засновану на адаптації ОК (ISO 15408) і проведенні аналізу ризику (ISO 17799).

Рисунок 2.2- Модель побудови системи інформаційної

безпеки підприємства

Ця модель відповідає спеціальним нормативним документам щодо забезпечення інформаційної безпеки, міжнародному стандарту ISO / IEC 15408 "Інформаційна технологія - методи захисту - критерії оцінки інформаційної безпеки", стандарту ISO / IEC 17799 "Управління інформаційною безпекою", і враховує тенденції розвитку вітчизняної нормативної бази (зокрема, Держтехкомісії) з питань інформаційної безпеки.

Представлена модель інформаційної безпеки - це сукупність об'єктивних зовнішніх і внутрішніх факторів і їх вплив на стан інформаційної безпеки на об'єкті і на збереження матеріальних або інформаційних ресурсів.

Розглядаються наступні об'єктивні фактори:

- Загрози інформаційній безпеці, що характеризуються ймовірністю виникнення та ймовірністю реалізації;

- Вразливості інформаційної системи або системи контрольних заходів (системи інформаційної безпеки), що впливають на ймовірність реалізації загрози;

- Ризик - фактор, що відображає можливий збиток організації в результаті реалізації загрози інформаційної безпеки: витоку інформації та її неправомірного використання (ризик в кінцевому підсумку відображає ймовірні фінансові втрати - прямі чи непрямі).

Для побудови збалансованої системи інформаційної безпеки передбачається спочатку провести аналіз ризиків у галузі інформаційної безпеки. Потім визначити оптимальний рівень ризику для організації на основі заданого критерію. Систему інформаційної безпеки потрібно будувати таким чином, щоб досягти заданого рівня ризику.

Запропонована методика дозволяє:

- Повністю проаналізувати і документально оформити вимоги, пов'язані із забезпеченням інформаційною безпекою;

- Уникнути витрат на зайві заходи безпеки, можливі при суб'єктивній оцінці ризиків;

- Надати допомогу в плануванні та здійсненні захисту на всіх стадіях життєвого циклу інформаційних систем;

- Забезпечити проведення робіт у стислі строки;

- Представити обґрунтування для вибору заходів протидії;

- Оцінити ефективність контрзаходів, порівняти різні варіанти контрзаходів.

У ході робіт мають бути встановлені межі дослідження. Для цього необхідно виділити ресурси інформаційної системи, для яких в подальшому будуть отримані оцінки ризиків. При цьому належить розділити розглядаються ресурси і зовнішні елементи, з якими здійснюється взаємодія. Ресурсами можуть бути кошти обчислювальної техніки, програмне забезпечення, дані. Прикладами зовнішніх елементів є мережі зв'язку, зовнішні сервіси і т. п.

При побудові моделі будуть враховуватися взаємозв'язку між ресурсами. Наприклад, вихід з ладу будь-якого обладнання може призвести до втрати даних або виходу з ладу іншого критично важливого елемента системи. Подібні взаємозв'язки визначають основу побудови моделі організації з точки зору ІБ.

Ця модель, у відповідність з пропонованою методикою, будується таким чином: для виділених ресурсів визначається їх цінність, як з точки зору асоційованих з ними можливих фінансових втрат, так і з точки зору шкоди репутації організації, дезорганізації її діяльності, нематеріальної шкоди від розголошення конфіденційної інформації і т. д. Потім описуються взаємозв'язок ресурсів, визначаються загрози безпеки і оцінюються ймовірності їх реалізації.

На основі побудованої моделі можна обґрунтовано вибрати систему контрзаходів, що знижують ризики до допустимих рівнів і володіють найбільш цінною ефективністю. Частиною системи контрзаходів будуть рекомендації з проведення регулярних перевірок ефективності системи захисту.

Забезпечення підвищених вимог до ІБ передбачає відповідні заходи на всіх етапах життєвого циклу інформаційних технологій. Планування цих заходів проводиться по завершенні етапу аналізу ризиків і вибору контрзаходів. Обов'язковою складовою частиною цих планів є періодична перевірка відповідності існуючого режиму ІБ політиці безпеки, сертифікація інформаційної системи (технології) на відповідність вимогам певного стандарту безпеки.

На завершення робіт, можна буде визначити міру гарантії безпеки інформаційного середовища Замовника, засновану на оцінці, з якою можна довіряти інформаційному середовищі об'єкта.

Даний підхід передбачає, що велика гарантія випливає з застосування великих зусиль при проведенні оцінки безпеки. Адекватність оцінки заснована на:

- Залученні в процес оцінки більшого числа елементів інформаційного середовища об'єкта Замовника;

- Глибині, що досягається за рахунок використання при проектуванні системи забезпечення безпеки більшого числа проектів та описів деталей виконання;

- Строгості, яка полягає в застосуванні більшого числа інструментів пошуку і методів, спрямованих на виявлення менш очевидних вразливостей або на зменшення ймовірності їх наявності.

Мета процесу оцінювання ризиків полягає у визначенні характеристик ризиків в інформаційній системі та її ресурси. На основі таких даних вибираються необхідні засоби управління ІБ.

Процес оцінювання ризиків містить кілька етапів:

- опис об'єкта і заходів захисту;

- ідентифікація ресурсу та оцінювання його кількісних показників (визначення потенційного негативного впливу на бізнес);

- аналіз загроз інформаційної безпеки;

- оцінювання вразливостей;

- оцінювання існуючих і передбачуваних засобів забезпечення інформаційної безпеки;

- оцінювання ризиків.

Ризик характеризує небезпеку, якої може піддаватися система і що використовує її організація, і залежить від:

- показників цінності ресурсів;

- ймовірностей нанесення збитку ресурсів (висловлюваних через ймовірності реалізації загроз для ресурсів);

- ступеня легкості, з якою уразливості можуть бути використані при виникненні загроз (уразливості системи захисту);

- існуючих або запланованих засобів забезпечення ІБ.

Розглянемо для початку структуру ризику або з чого складається ризик. Існує кілька підходів до структури ріска. Найбільш повно відображає підхід до структури ризику, в якому він перебуває з впливу на бізнес, загрози та вразливості (рис.2.3)

|

цінність активу

впливу на бізнес

|

|

рівень вразливості

рівень загрози

Рисунок 2.3 - Структура ризику

З рисунка видно, що якщо знизити рівень загроз, вразливостей або впливу на бізнес, то обсяг ризику значно зменшитися.

Аналіз ризиків в області ІБ може бути якісним і кількісним. Кількісний аналіз точніше, він дозволяє отримати конкретні значення ризиків, але він віднімає помітно більше часу, що не завжди виправдано. Найчастіше буває досить швидкого якісного аналізу, завданням якого є розподіл факторів ризику по групах. Шкала якісного аналізу може відрізнятися в різних методах оцінки, але все зводиться до того, щоб виявити найбільш серйозні загрози.

Важливо розрізняти поняття одиничного і приведеного збитків. Одиничний збиток - це витрати на один інцидент. Наведений збиток враховує кількість конкретних інцидентів безпеки за деякий проміжок часу, зазвичай за рік. Якщо одиничні і приведені збитки плутати, отримані результати будуть мати мало спільного з дійсністю.

У завдання співробітників підрозділів ІБ входить сповіщення керівництва підприємств про існуючі та потенційні загрози. Звіти повинні супроводжуватися фактами, цифрами, аналітичними викладками. Це найбільш ефективний спосіб довести інформацію до голів організацій.

Топ-менеджери набагато краще розуміють бізнес-мову, тому співробітникам підрозділів ІБ треба навчитися складати елементарний бізнес-план. На основі даних кількісного аналізу ризиків слід визначати можливі фінансові втрати, витрати на придбання та експлуатацію системи безпеки, а потім розраховувати економічний ефект заходів. Краще надавати декілька варіантів рішень і складати кошторис для кожного.

Існує кілька моделей якісного аналізу. Всі вони досить прості. Варіанти розрізняються лише кількістю градацій ризику. Одна з найпоширеніших моделей - триступінчаста. Кожен фактор оцінюється за шкалою "низький - середній -високий". Супротивники даного способу вважають, що трьох ступенів для точного поділу ризиків недостатньо, і пропонують п'ятирівневу модель. Однак це не принципово, адже в цілому будь-яка модель аналізу зводиться до найпростішого поділу загроз на критичні й другорядні. Трьох-, п’ятирівневі та інші моделі використовуються для наочності.

При роботі з моделями з великим числом градацій, наприклад з п'ятьма, в аналітиків можуть виникнути труднощі - віднести ризик до п'ятої або до четвертої групи. Якісний аналіз допускає подібні "помилки", оскільки є саморегульований. Не критично, якщо спочатку ризик необґрунтовано віднесли до четвертої категорії замість п'ятої. Якісний метод дозволяє проводити аналіз за лічені хвилини. Передбачається, що така оцінка ризиків буде здійснюватися регулярно. І вже на наступному кроці категорії будуть перепризначені, фактор перейде до п'ятої групи. Тому якісний аналіз також називається ітераційним методом.

Для прикладу якісного методу покажемо, як працювати з п'ятирівневою моделлю. Оцінюємо всі чинники ризику і ділимо їх на п'ять категорій. Після цього виключаємо зі списку критичні загрози п'ятого рівня і аналізуємо, ті фактори, що залишилися. Таким чином, розширена п'ятиступінчаста модель ризику зберігає швидкість якісного аналізу, але дозволяє точніше визначити ступінь загрози. Більш того, можна відразу усунути або знизити загрози п'ятої категорії як найбільш небезпечні. А після цього заново провести аналіз і знову почати працювати з ризиками п'ятої групи.

Кількісний метод потребує значно більше часу, оскільки кожному фактору ризику присвоюється конкретне значення. Результати кількісного аналізу можуть бути більш корисні для бізнес-планування. Однак у більшості випадків додаткова точність не вимагається. Наприклад, якщо для оцінки фактора ризику треба витратити чотири місяці, а рішення проблеми займе тільки два, ресурси використовуються неефективно. Також слід враховувати, що багато організацій постійно розвиваються, змінюються. І за той час, що виконується аналіз, фактичні значення ризиків виявляться іншими. Перераховані чинники говорять на користь якісного аналізу. Крім того, експерти вважають, що, незважаючи на всю свою простоту, якісний метод є досить ефективним інструментом аналізу.

Говорячи про практичні аспекти аналізу, не можна не згадати розрахунок ризиків. До його складу входять дві величини - одиничний і наведений збиток інциденту. Одиничний збиток (ОЗ) визначають як добуток ймовірності події і номінального збитку. ОЗ дає уявлення про величину втрат, однак спрогнозувати збитки на деякий час уперед важко. Тому з практичної точки зору корисніше знати наведену величину збитку.

Наведений збиток (НЗ) - це добуток ОЗ і числа інцидентів за певний період, який зазвичай приймають рівним році. Виходячи з річного прогнозу, можна екстраполювати або інтерполювати результат на інші проміжки часу.

Продемонструємо різницю між ОЗ та НЗ на прикладі. Припустимо, компанія бере участь у тендері з шести етапів вартістю в 1 млн. дол кожен і три етапи програла. Аналіз невдач показав, що конкуренти були знайомі з пропозицією фірми, тому змогли виставити кращі умови. Таким чином, у наявності загроза інсайдерів. У даному прикладі компанія може втратити 1 млн. дол Імовірність того, що інсайдери "зіллють" інформацію, на основі історичної вибірки (три випадки з шести) становить 50%. Таким чином, ОЗ дорівнює 500 тис. дол

Очевидно, фірма спробує зробити якісь кроки, щоб підвищити шанси на успіх. При розробці контрзаходів необхідно точно знати збиток. Якщо використовувати невірне значення, результат буде некоректним. Приміром, протягом року компанія бере участь у шести тендерах з однаковим призовим фондом, значить, число ризиків дорівнює шести. І дійсне значення річних втрат НЗ дорівнює добутку ЄУ і числа ризиків, тобто 3 млн. дол Нехай, на зниження ризику внутрішніх загроз потрібно витратити 400 тис. дол Віддавати 400 тис., щоб підвищити ймовірність заробити 500 тис., не завжди раціонально. Натомість протягом року 400 тис. інвестицій допоможуть заробити не 500 тис., а 3 млн.

Оцінюючи рентабельність засобів захисту, потрібно пам'ятати про сукупну вартість володіння (ССВ) ними. Повернемося до розглянутого прикладу.

Як ми зазначили, в компанії явно існує проблема витоку інформації. Можливо, права доступу погано розмежовані, користувачі використовують слабкі паролі, контроль доступу не здійснюється. Припустимо, вартість нових серверів і ключів доступу для працівників становить 80 тис. дол і 20 тис. коштує ПЗ. На перший погляд витрати на впровадження всієї системи складуть 100 тис. дол, однак це лише ціна компонентів системи. Коли почнуть збирати компоненти, налаштовувати і запускати комплекс, витрати значно зростуть, тому що кожен етап вимагає чимало сил і робочого часу співробітників. Напевно знизиться ефективність праці, поки персонал буде пристосовуватися до нового порядку авторизації. Крім того, готову систему потрібно обслуговувати. Тому загальна вартість володіння новими засобами захисту буде вище, ніж ціна їх окремих складових.

У сфері ІБ постійно виникають нові загрози, відповідно в організаціях весь час повинні удосконалюватися і заходи захисту. Топ-менеджери не можуть самі відслідковувати ці зміни. Якщо департамент ІБ не доповідали про наростаючих внутрішніх погрози, здатних привести до відчутних збитків, звідки про це дізнається керівництво? Таким чином, частина роботи співробітників ІБ полягає в тому, щоб відслідковувати загрози і доповідати про них начальству, яке приймає стратегічні рішення.

Ще одним аспектом роботи над ІБ-проектом є вибір адекватного інструменту. Коли співробітники підрозділу ІБ виявляють загрозу, потрібно спочатку знайти її справжні причини. Вивчити наслідки недостатньо, потрібно дивитися ширше рамок конкретного інциденту. Комплексне рішення часто допоможе впоратися не тільки з нинішніми, але і з майбутніми погрозами. У той же час в деяких випадках великі витрати невиправдані, стріляти з гармати по горобцях не потрібно. Часом буде достатньо обмежити доступ конкретного співробітника до конкретних конфіденційним ресурсів, Інтернету, закрити USB-порти на комп'ютері і т. п. І тоді вже не буде потреби відслідковувати його діяльність, працівник уже не зможе скопіювати секретні документи. Спостерігати треба за тими користувачами, які мають доступ до критичних даних.

Часто співробітники, які відповідають за ІБ, скаржаться, що керівництво їх погано фінансує. Однак на ділі з'ясовується, що у більшості таких випадків діалог зводиться до простого обміну репліками, виконавець просить стільки-то грошей, начальство відмовляє. Оперуючи цифрами, легко показати, скільки можна заощадити і на чому виграти від додаткових інвестицій у безпеку. Якщо багато говорити про проблеми і загрози, не спираючись на факти, дуже скоро на це перестануть звертати увагу. Багато співробітників підрозділів ІБ не готові або просто не вміють підготувати економічне обґрунтування витрат. Коли співробітники ІБ і бізнес-управлінці зможуть говорити на одній мові, співпраця вийде більш продуктивним. Якщо зібрати свідчення, підкріпити їх звітами аналітиків і представити чіткий бізнес-план, як усунути загрозу, тоді буде легше переконати керівництво в необхідності вжити відповідних заходів

Найпростіша оцінка інформаційних ризиків полягає в розрахунку ризиків, який виконується з урахуванням відомостей про критичність активів, а також ймовірностей реалізації вразливостей.

Згідно авторитетної класифікації NIST, включеної до RISK MANAGEMENT GUIDE FOR THE INFORMATION TECHNOLOGY SYSTEMS, категорірованію та оцінки загроз передує безпосередня ідентифікація їх джерел. Так, відповідно до вищезгаданої класифікації, можна виділити основні джерела загроз, серед яких:

- загрози природного походження (землетруси, повені тощо);

- загрози, які виходять від людини (неавторизований доступ, мережеві атаки, помилки користувачів і т.п.);

- загрози техногенного походження (аварії різного роду, відключення електропостачання, хімічне забруднення тощо).

Вищеописана класифікація може бути далі категорірована більш докладно. Так, до самостійних категоріям джерел загроз, що походять від людини, відповідно до згаданої класифікації NIST(National Institute of Standards and Technology) відносяться:

- Хакери;

- Кримінальні структури;

- Терористи;

- Компанії, які займаються промисловим шпигунством;

- Інсайдери.

Кожна з перерахованих загроз, у свою чергу, повинна бути деталізована і оцінена за шкалою значущості (наприклад: низький, середній, високий). Очевидно, що аналіз загроз має розглядатися в тісному зв'язку з уразливими місцями досліджуваної нами системи. Завданням даного етапу управління ризиками є складання переліку можливих вразливостей системи та категорірованіє цих вразливостей з урахуванням їх "сили". Так, згідно загальносвітовій практиці, градацію вразливостей можна розбити за рівнями: Критичний, Високий, Середній, Низький. Розглянемо ці рівні детальніше:

1. Критичний рівень небезпеки. До цього рівня небезпеки відносяться уразливості, які дозволяють здійснити віддалену компрометацію системи без додаткової дії цільового користувача і активно експлуатуються в даний час. Даний рівень небезпеки на увазі, що експлойт знаходиться в публічному доступі.

2. Високий ступінь небезпеки. До цього рівня небезпеки відносяться уразливості, які дозволяють здійснити віддалену компрометацію системи. Як правило, для подібних вразливостей не існує експлойта в публічному доступі.

3. Середня ступінь небезпеки. До цього рівня небезпеки відносяться уразливості, які дозволяють провести віддалений відмова в обслуговуванні, неавторизований доступ до даних або виконання довільного коду при безпосередній взаємодії з користувачем (наприклад, через підключення до зловмисному серверу вразливим додатком).

4. Низький рівень небезпеки. До цього рівня відносяться всі уразливості, експлуатовані локально, а також уразливості, експлуатація яких утруднена або які мають мінімальний вплив (наприклад, XSS, відмова в обслуговуванні клієнтського додатку).

Класична формула оцінки ризиків виглядає таким чином:

R = D * P (V) (2.1)

де R - інформаційний ризик;

D - критичність активу (збиток);

P (V) - ймовірність реалізації уразливості.

Одним із прикладів практичної реалізації вищеописаного підходу до визначення рівнів ризику є матриця ризиків, запропонована NIST

Таблиця 2.1. Матриця ризиків (згідно з рекомендаціями NIST "Risk Management Guide for Information Technology Systems")

| Threat Likelihood-загроза (її ймовірність) | Impact-збиток | ||

| Low (низький) - 10 | Medium (середній)-50 | High (високий) -100 | |

| High (висока) - 1 | Low (низький) 10x1 = 10 | Medium (середній)50x1= 50 | High (високий)100x1=100 |

| Medium(середня)- 0.5 | Low (низький) 10x0.5 = 5 | Medium (середній) 50x0.5 = 25 | Medium (середній)100x0.5=50 |

| Low (низька) - 0.1 | Low (низький) 10x0.1 = 1 | Low (низький) 50x0.1 = 5 | Low (низький)100x0.1=10 |

| Рівень ризику: Високий (від 50 до 100); Середній (від 10 до 50); Низький (від 1 до 10). |

Кожен з можливих вхідних параметрів (наприклад, вразливість, загроза, активів і збиток) описується своєю функцією приналежності з урахуванням відповідного коефіцієнта.

Механізми оцінки ризиків на основі нечіткої логіки включає в себе послідовність етапів, в кожному з яких використовуються результати попереднього етапу. Послідовність цих етапів зазвичай така:

1) Введення правил програмування у вигляді продукційних правил, що відображають взаємозв'язок рівня вхідних даних та рівня ризику на виході.

2) Завдання функції приналежності вхідних змінних.

3) Отримання первинного результату оцінок вхідних змінних.

4) Фазіфікація оцінок вхідних змінних (знаходження конкретних значень функцій приналежності).

5) Агрегування (має на увазі перевірку істинності умов шляхом перетворень функцій приналежності через нечітку кон'юнкція і нечітку диз'юнкція).

6) Активізація висновків (знаходження вагових коефіцієнтів по кожному з правил і функцій істинності).

7) Акумуляція висновків (знаходження функції приналежності для кожної з вихідних змінних).

8) Дефазіфікація (знаходження чітких значень вихідних змінних).

Графічний інтерфейс в даному випадку дозволяє переглядати графіки залежності ризику від імовірності загрози і відповідно інших вхідних змінних.

ризик

ризик

загроза

Рисунок 2.4 - Залежність ризику від імовірності загрози

ризик

ризик

збиток

Рисунок 2.5 - Залежність ризику від збитку

Гладкий і монотонний графік залежності "кривий висновку" свідчить про достатність та несуперечності використовуваних правил виводу. Наочне графічне представлення дозволяє оцінити адекватність властивостей механізму виведення запропонованим вимогам. У даному випадку "крива висновку" свідчить про те, що механізм виведення доцільно використовувати лише в області низьких значень ймовірності.

При виконанні повного аналізу ризиків з урахуванням безлічі факторів доводиться вирішувати ряд складних проблем, а саме як визначити цінність ресурсів, як скласти повний список загроз ІБ і оцінити їх параметри, а також як правильно вибрати контрзаходи і оцінити їх ефективність.

Для вирішення цих проблем існують спеціально розроблені інструментальні засоби, побудовані з використанням структурних методів системного аналізу і проектування (SSADM - Structured Systems Analysis and Design), які забезпечують:

- Побудова моделі ІС з точки зору ІБ;

- Методи для оцінки цінності ресурсів;

- Інструментарій для складання списку загроз та оцінки їх вірогідності;

- Вибір контрзаходів та аналіз їх ефективності;

- Аналіз варіантів побудови захисту;

- Документування (генерацію звітів).

В даний час на ринку присутні кілька програмних продуктів цього класу. Найбільш популярний з них - CRAMM. Коротко розглянемо його нижче.

Метод CRAMM (the UK Goverment Risk Analysis and Managment Method) був розроблений Службою Безпеки Великобританії (UK Security Service) за завданням Британського уряду і взято на озброєння в якості державного стандарту. Він використовується, починаючи з 1985 р. урядовими і комерційними організаціями Великобританії. За цей час CRAMM придбав популярність у всьому світі. Фірма Insight Consulting Limited займається розробкою і супроводом однойменного програмного продукту, що реалізує метод CRAMM.

Метод CRAMM обраний нами для більш детального розгляду і це не випадково. В даний час CRAMM - це досить потужний і універсальний інструмент, що дозволяє, крім аналізу ризиків, вирішувати також і ряд інших аудиторських завдань, включаючи:

- проведення обстеження ІВ і випуск супровідної документації на всіх етапах його проведення;

- роведення аудиту у відповідності до вимог Британського уряду, а також стандарту BS 7799:1995 - Code of Practice for Information Security Management BS7799;

В основі методу лежить CRAMM комплексний підхід до оцінки ризиків, поєднуючи кількісні та якісні методи аналізу. Метод є універсальним і підходить як для великих, так і для дрібних організацій, як урядового, так і комерційного сектора. Версії програмного забезпечення CRAMM, орієнтовані на різні типи організацій, відрізняються один від одного своїми базами знань (profiles). Для комерційних організацій є Комерційний профіль (Commercial Profile), для урядових організацій - Урядовий профіль (Government profile). Урядовий варіант профілю, також дозволяє проводити аудит на відповідність вимогам американського стандарту ITSEC ("Помаранчева книга").

Грамотне використання методу CRAMM дозволяє отримувати дуже хороші результати, найбільш важливим з яких, мабуть, є можливість економічного обґрунтування витрат організації на забезпечення інформаційної безпеки і безперервності бізнесу. Економічно обґрунтована стратегія управління ризиками дозволяє, в кінцевому підсумку, заощаджувати кошти, уникаючи невиправданих витрат.

3 МЕТОД ОЦІНКИ ЗАХИЩЕНОСТІ ІНФОРМАЦІЙНИХ СИСТЕМ

3.1 Методика оцінки ризиків інформаційних систем

Проведення внутрішнього контролю та самооцінки захищеності великих інформаційних систем (ІС) в умовах високого ступеня невизначеності середовища їх функціонування та постійного вдосконалення технологій, достатньо складна та багатокритеріальна задача. Для цього необхідно мати уяву про структуру ІС, про особливості технологічних процесів обробки, передачі та зберігання інформації в ній, про способи взаємодії з іншими ІС, про реалізовані заходи захисту та, нарешті, про основні принципи та підходи, що використовуються у системі безпеки.

Для того щоб оцінити захищеність ІС існують, в основному, якісні методи оцінки, які на виході дозволяють одержати не кількісну оцінку (система захищена на 4,2 бали або на 58%), а якісну – система відповідає певному класу або рівню захищеності, тому чи іншому стандарту безпеки.

Кількісні методи оцінки захищеності ще мало застосовуються на практиці, оскільки не враховують такий показник як якість функціонування захисних механізмів або ефективність систем захисту.

Необхідність же кількісної оцінки рівня захищеності ІС виникає щоразу під час об’єктивної оцінки загального стану захищеності інформаційних ресурсів. Кількісна оцінка може стати простим та зрозумілим засобом підтримки прийняття рішень, що базується на аналізі поточного стану ІС та враховує виконання вимог безпеки.

Формалізований опис узагальненої моделі безпеки ІС (3.1) містить у собі опис: характерних загроз безпеці, яким повинні протидіяти компоненти ІС IЗАГР, політики, здійснення якої повинно бути забезпечене механізмами безпеки компонентів ІС IПІБ, пропозицій безпеки відносно використання IПРОП, цілей безпеки, що відповідають компонентам ІС IЦІЛІ, часткових моделей безпеки компонентів, що враховують внутрішні та міжрівневі залежності функцій безпеки компонентів ІС та відповідають рівням управління та контролю ІС IЧМ тощо.

(3.1)

(3.1)

З огляду на вищезазначене, у рамках виконання досліджень, було поставлено задачу – розробити метод кількісної оцінки захищеності, що повинен враховувати наступні особливості ІС:

– переважно якісний характер показників, що враховуються під час аналізу захищеності ІС;

– необхідність обліку великої кількості показників або вимог безпеки;

– складний опосередкований взаємозв’язок показників якості захисту з показниками якості функціонування ІС;

– відмінності у важливості виконання вимог безпеки, що висуваються до ІС;

– істотний взаємозв’язок та взаємозалежність показників різних продуктів ІТ, що входять в ІС;

– труднощі одержання вихідних даних, необхідних для розв’язування задач контролю, аналізу та оцінки захищеності.

Зазначені особливості впливають на вибір математичних методів розв’язування задачі, здійснення процедур контролю, аналізу, оцінки та удосконалення захисних механізмів.

Аналіз останніх досягнень та публікацій показує, що принциповими особливостями задач контролю та оцінки захищеності ІС, що визначають метод її розв’язування, є: багатокритеріальність задач; не тільки кількісний, але і в основному якісний опис показників, що задаються у вигляді вимог безпеки; вплив експертної інформації, що визначає переваги того або іншого показника, при нечіткій постановці задачі. Аналіз досліджень та публікацій показує, що всі методи розв’язування багатокритеріальних задач можна звести до трьох груп

методів:

- метод головного показника;

- метод результуючого показника;

- лексикографічні методи (методи послідовних поступок).

Метод головного показника базується на переведенні всіх показників, крім якого-набудь однорідного, що називається головним, у розряд обмежень типу рівностей та нерівностей. До недоліків методу головного показника можна віднести: труднощі виділення головного показника та встановлення припустимих значень для показників, що переводяться у розряд обмежень.

Метод результуючого показника базується на формуванні узагальненого показника шляхом інтуїтивних оцінок впливу часткових показників на результуючу якість виконання системою її функцій. Оцінки такого впливу даються групою фахівців – експертів.

Лексикографічний метод базується на впорядкованих за важливістю показниках. Суть методу полягає у виділенні безлічі альтернатив з найкращою оцінкою за найбільш важливим показником. Якщо така альтернатива єдина, то вона вважається найкращою; якщо їх декілька, то з їхньої підмножини виділяються ті, які мають кращу оцінку за другим показником тощо. За сукупністю показників може призначатися поступка, у межах якої альтернативи вважаються еквівалентними.

Вибір методу розв’язування багатокритеріальної задачі, як у класичній, так і в нечіткій постановці визначається тим, в якому вигляді представлена експертна інформація щодо переваг показників. Якщо представлено експертну інформацію про ступінь або важливість переваги показників та визначені їхні вагові коефіцієнти, то методом розв’язування багатокритеріальної задачі вважається метод результуючого показника.

Найбільш широке застосування серед результуючих показників одержали адитивний, мультиплікативний та мінімаксний показники.

Моделі безпеки як складового компонента ІС запропоновано розглядати у термінах ISO/IEC 15408-1,3 з урахуванням загроз безпеці інформаційним ресурсам, політики та припущень безпеки у конкретному структурному підрозділі.

3.2 Модель контролю, аналізу та оцінки захищеності системи

Розглянемо розробку моделі контролю, аналізу та оцінки захищеності ІС на прикладі узагальненої моделі безпеки.

При проведенні контролю може виявитися, що деякі показники не виконуються або не виконуються їхні залежності. Контроль реалізованих параметрів відображається в узагальненій моделі безпеки ІС ступенем виконання, а точніше повнотою реалізації вимог.

Оцінка захищеності ІС ґрунтується на вихідних даних, представлених у вигляді бази даних, заповненої в процесі внутрішнього контролю фахівцями з безпеки.

Вважаємо, що якщо у розглянутої ІС забезпечені всі функції безпеки, що входять у її модель безпеки, то система перебуває у захищеному стані і її рівень захищеності відповідає встановленим нормативам.

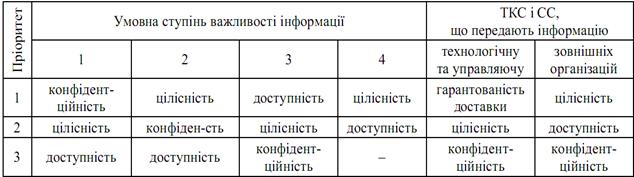

Для визначення важливості показників та розрахунку вагових коефіцієнтів пропонується керуватися пріоритетами політики безпеки інформації (БІ). Наприклад, поширеною практикою є розподіл пріоритетів політики БІ відповідно до табл.3.1.

Таблиця 3.1 – Розподіл пріоритетів політики БІ

Після ранжирування класів або показників за важливістю для кожного показника моделі визначаються вагові коефіцієнти, і проводиться їхнє нормування.

Нормовані значення вагових коефіцієнтів класів, що відповідають пріоритетам політики БІ при обробці інформації з обмеженим доступом наведені в табл.3.1. Ранжирування класів або показників безпеки за важливістю може бути виконане і по-іншому, наприклад, відповідно до особистих переваг фахівців, що приймають рішення.

Формалізація критеріїв контролю дозволяє автоматизувати процес оцінки, тобто розробити засіб для оцінки відповідності заходів безпеки еталонному зразку (стандарту, політиці безпеки, профілю захисту, моделі безпеки) і автоматизувати дії, що пов’язані зі збором, зберіганням і обробкою результатів внутрішнього контролю захищеності.

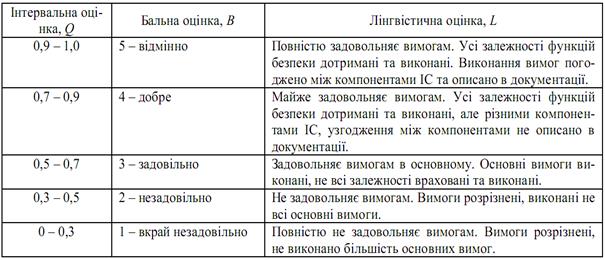

Для підтримки прийняття рішень захищеність ІС зручно виражати в бальній або лінгвістичній оцінці. Для таких оцінок вводиться еталонна шкала, тобто така шкала, у якій відображено адитивну ознаку. У розглянутому прикладі оцінка захищеності представлена в інтервалі від 0 до 1, для переформатування її в інші оцінки в табл. 3.2 представлено шкалу відповідності Q~B~L.

Таблиця 3.2 – Шкала відповідності Q~B~L

Особливістю обраної системи оцінки є можливість її використання для обробки вихідної експертної інформації, а також для надання даної інформації в інтерпретованому вигляді, вираженою нетехнічною мовою та придатною для підтримки прийняття обґрунтованих рішень керівниками як завгодно високого рангу. Метод, що застосовано для визначення вагових коефіцієнтів – метод ранжирування, дозволяє одержати досить точні вагові коефіцієнти, при цьому час спілкування з експертами мінімальний.

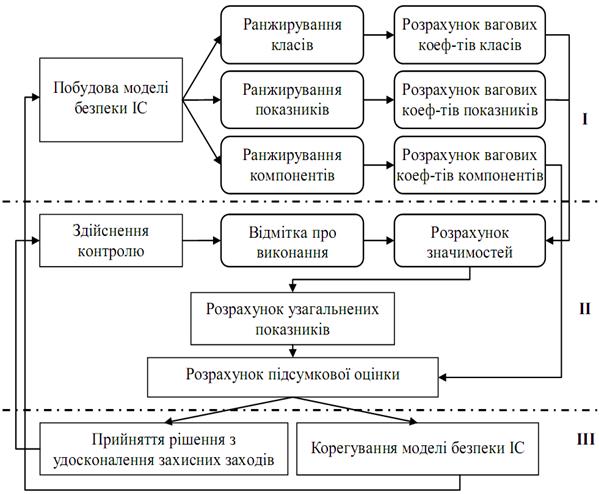

Схема контролю та оцінки захищеності ІС і прийняття рішень на вибір варіантів захисту ІС або схема реалізації запропонованого методу представлена на рис.3.1.

Реалізація методу розбита на три етапи:

Етап 1.Здійснюється побудова узагальненої моделі безпеки ІС і проводиться розрахунок вагових коефіцієнтів показників і класів, що входять у модель із урахуванням пріоритетів політики БІ.

Етап 2. Здійснюється контроль виконання показників, що входять у модель, заповнення бази даних поточного контролю та розрахунок підсумкової оцінки захищеності.

Етап 3. На основі результатів контролю та отриманої оцінки захищеності приймається рішення про вдосконалення захисних заходів або необхідність корегування моделі безпеки, зміни пріоритетів захисту та перерахування вагових коефіцієнтів.

Рисунок 3.1 – Схема реалізації методу оцінки захищеності ІС

Отже, розроблений метод та схема його реалізації дозволяють оцінити поточний або реалізований рівень захищеності ІС, провести порівняння із заданою моделлю безпеки та визначити слабкі показники. Розроблений інструментарій служить засобом підтримки прийняття рішень щодо вдосконалювання захисних заходів.

Застосований метод визначення вагових коефіцієнтів – метод ранжирування, при всій його простоті дозволяє одержати вагові коефіцієнти досить точні та близькі за значенням, що отримуються методом лінійної згортки, та потребує в 12 разів менше часу для спілкування з експертами.

4 АНАЛІЗ МЕТОДІВ ОЦІНКИ РИЗИКІВ СИСТЕМ БЕЗПЕКИ

|

|

|

|

|

Дата добавления: 2015-07-13; Просмотров: 11067; Нарушение авторских прав?; Мы поможем в написании вашей работы!