КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Схеми мережного захисту на базі МЕ

|

|

|

|

Варианты исполнения МЭ

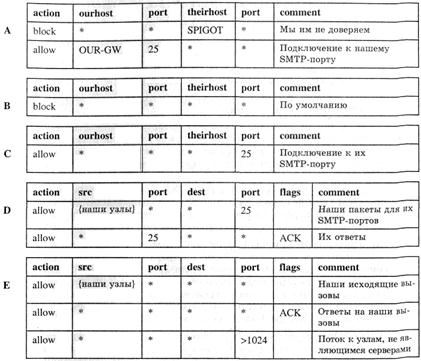

Таблица 1. Примеры правил фильтрации пакетов

A. Разрешено поступление входящей почты (порт 25 предназначен для входящих сообщений SMTP), но только на компьютер, выполняющий роль шлюза (OUR-GW). Однако поступление почты с внешнего узла SPIGOT блокируется, поскольку этот узел известен рассылкой сообщений электронной почты, содержащих очень большие по объему файлы.

B. Явное использование политики по умолчанию. Все наборы правил неявно включают это правило в качестве последнего правила.

C. Любому узлу внутренней сети позволено отправлять сообщения во внешний мир. Пакеты TCP с номером порта адресата 25 направляются SMTP-серверу системы получателя. Проблема применения этого правила заключается в том, что использование порта 25 для SMTP является только значением по умолчанию. Внешняя машина может быть сконфигурирована так, что порт 25 будет связан с другим приложением. При использовании этого правила, нарушитель может получить доступ к внутренним компьютерам сети, отправляя пакеты с номером TCP-порта источника, равным 25.

D. Этот набор правил решает проблему, возникающую с набором правил С. В нем используется следующая возможность TCP-соединений. После создания соединения флаг АСК сегмента TCP используется для сегментов подтверждения, отправляемых второй стороной. Таким образом, данный набор правил разрешает пропускать IP-пакеты с IP-адресами источника из указанного списка адресов внутренних узлов сети и с номером TCP-порта назначения, равным 25. Кроме того, пропускаются входящие пакеты с номером порта источника 25, содержащие флаг АСК в сегменте TCP. Обратите внимание на то, что здесь явно указаны системы отправителя и получателя, чтобы явно определить правила.

E. Данный набор правил представляет один из подходов к обработке FTP-соединений. FTP предполагает использование двух TCP-соединений: управляющего соединения для настройки канала передачи файлов и соединения для передачи данных, по которому происходит пересылка файлов. Соединение для передачи данных использует свой номер порта, который назначается динамически. Большинство серверов, а значит, и большинство нарушителей ориентированы на порты с малыми номерами. Исходящие же вызовы обычно используют порты с номерами, превышающими 1023. Поэтому данный набор правил разрешает следующие пакеты.

· Пакеты, отправляемые из внутренней сети.

· Пакеты ответов на соединения, установленные компьютерами внутренней сети.

· Пакеты, предназначенные для компьютеров внутренней сети и адресованные портам с достаточно большими номерами.

Эта схема требует настройки систем, при которой задействуются только порты с подходящими номерами.

С помощью набора правил Е выявляется проблема работы с приложениями на уровне фильтрации пакетов. Организовать работу с FTP и другими подобными приложениями позволяет шлюз прикладного уровня.

Одним из достоинств фильтрующего маршрутизатора является его простота. Кроме того, фильтры пакетов, как правило, остаются незаметными для пользователей и обеспечивают высокую скорость работы. Основными недостатками являются сложность верного выбора правил фильтрации и отсутствие средств аутентификации.

Список возможных атак нарушения защиты фильтрующего маршрутизатора с указанием соответствующих контрмер может быть таким.

· Фальсификация IP-адресов. Нарушитель передает извне пакеты, в которых поле отправителя содержит IP-адрес внутреннего узла сети. Нарушитель надеется, что использование такого адреса даст возможность проникнуть в системы, в которых реализуется простая защита адресов источника, пропускающая пакеты с адресами внутренних узлов, считающихся надежными. Контрмерой является отторжение поступающих извне пакетов, в которых в качестве адреса источника указываются внутренние адреса.

· Использование маршрутизации от источника. Отправитель указывает маршрут, по которому пакет должен пересылаться по Internet, в надежде на то, что удастся обойти средства защиты, не проверяющие информацию о маршруте, заданном отправителем. Контрмера — запрет прохождения всех пакетов, использующих данную возможность.

· Разделение на мелкие фрагменты. Нарушитель использует фрагментации IP-пакетов для создания фрагментов исключительно малой длины, чтобы информация заголовка TCP попала в отдельный фрагмент. Задача такой атаки — обойти правила фильтрации пакетов, использующие информацию заголовка TCP. Нарушитель надеется, что фильтрующим маршрутизатором будет просмотрен только первый пакет, а остальные фрагменты будут пропущены. Контрмера — отторжение всех пакетов, в которых указан протокол TCP, а значение параметра Fragment Offset протокола IP равно 1.

Существует два основных варианта исполнения МЭ — программный и программно-аппаратный. В свою очередь программно-аппаратный вариант имеет две разновидности — в виде специализированного устройства и в виде модуля в маршрутизаторе или коммутаторе.

В настоящее время чаще используется программное решение, которое на первый взгляд выглядит более привлекательным. Это связано с тем, что для его применения достаточно, казалось бы, только приобрести программное обеспечение (ПО) МЭ и установить на любой компьютер, имеющийся в организации. Однако на практике далеко не всегда в организации находится свободный компьютер, удовлетворяющий достаточно высоким требованиям по системным ресурсам. Поэтому одновременно с приобретением ПО приобретается и компьютер для его установки. Затем следует процесс установки на компьютер операционной системы (ОС) и ее настройка, что также требует времени и оплаты работы установщиков. И только после этого устанавливается и настраивается ПО системы обнаружения атак. Нетрудно заметить, что использование обычного персонального компьютера далеко не так просто, как кажется на первый взгляд.

Поэтому в последние годы значительно возрос интерес к программно-аппаратным решениям, которые постепенно вытесняют «чисто» программные системы. Широкое распространение стали получать специализированные программно-аппаратные решения, называемые security appliance. Программно-аппаратный комплекс межсетевого экранирования обычно состоит из компьютера, а также функционирующих на нем ОС и специального ПО. Следует отметить, что это специальное ПО часто называют firewall. Используемый компьютер должен быть достаточно мощным и физически защищенным, например, находиться в специально отведенном и охраняемом помещении. Кроме того, он должен иметь средства защиты от загрузки ОС с несанкционированного носителя. Программно-аппаратные комплексы используют специализированные или обычные ПО (как правило, на базе FreeBSD, Linux или Microsoft Windows), «урезанные» для выполнения заданных функций и удовлетворяющие ряду требований:

- иметь средства разграничения доступа к ресурсам системы;

- блокировать доступ к компьютерным ресурсам в обход предоставляемого программного интерфейса;

- запрещать привилегированный доступ к своим ресурсам из локальной сети;

- содержать средства мониторинга/аудита любых административных действий.

Достоинства специализированных программно-аппаратных решений:

- простота внедрения в технологию обработки информации. Такие средства поставляются с заранее установленной и настроенной ОС и защитными механизмами, поэтому необходимо только подключить их к сети, что выполняется в течение нескольких минут;

- простота управления. Данные средства могут управляться с любой рабочей станции Windows 9x, NT, 2000 или Unix. Взаимодействие консоли управления с устройством осуществляется либо по стандартным протоколам, например Telnet или SNMP, либо при помощи специализированных или защищенных протоколов, например SSH или SSL;

- отказоустойчивость и высокая доступность. Исполнение МЭ в виде специализированного программно-аппаратного комплекса позволяет реализовать механизмы обеспечения не только программной, но и аппаратной отказоустойчивости и высокой доступности;

- высокая производительность и надежность. За счет исключения из ОС всех «ненужных» сервисов и подсистем, программно-аппаратный комплекс работает более эффективно с точки зрения производительности и надежности;

- специализация на защите. Решение только задач обеспечения сетевой безопасности не приводит к затратам ресурсов на выполнение других функций, например маршрутизации и т. п.

При подключении корпоративной или локальной сети к глобальным сетям необходимы:

- защита корпоративной или локальной сети от удаленного НСД со стороны глобальной сети;

- сокрытие информации о структуре сети и ее компонентов от пользователей глобальной сети;

- разграничение доступа в защищаемую сеть из глобальной сети и из защищаемой сети в глобальную сеть.

Для эффективной защиты межсетевого взаимодействия система МЭ должна быть правильно установлена и сконфигурирована. Данный процесс состоит:

- из формирования политики межсетевого взаимодействия;

- выбора схемы подключения и настройки параметров функционирования МЭ.

|

|

|

|

Дата добавления: 2013-12-12; Просмотров: 398; Нарушение авторских прав?; Мы поможем в написании вашей работы!