КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Способы и средства защиты служебной информации и компьютерных систем

|

|

|

|

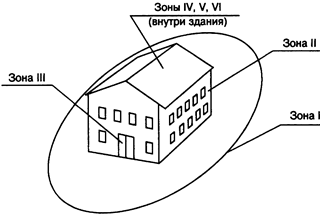

Зоны охраны зданий и технические средства их защиты

Службы безопасности объектов выделяют определенные охранные зоны. Перед зданием объектов имеется территория, граничащая со смежными зданиями и с улицей, которая используется для различных целей — размещения стоянки для автомобилей, вспомогательных помещений, рекламных щитов и т. д.

Само здание, где размещается фирма, в какой-то степени служит защитой от внешних посягательств, поэтому периметр его представляет собой определенную зону для контроля. Наиболее уязвимыми элементами в данном случае являются двери, окна, витрины. Обеспечение безопасности здесь имеет свою специфику.

В повседневной работе каждая фирма связана со смежными учреждениями, встречи с представителями которых проходят в определенных помещениях. К ним и другим помещениям фирмы необходимо внимание со стороны службы безопасности:

— кабинеты руководства;

— комнаты или кабинеты сотрудников и коридоры;

— помещение для приема посетителей (клиентов);

— хранилища ценностей или информации. Из практики работы служб безопасности при охране объектов выделяют шесть основных зон (рис. 15.1):

Рис. 15.1. Схема расположения зон охраняемых территорий

зона I — периметр территории перед зданием;

зона II — периметр самого здания;

зона III — помещение для приема посетителей;

зона IV — кабинеты сотрудников и коридоры;

зона V и VI — кабинеты руководства, комнаты переговоров с партнерами, хранилища ценностей и информации.

При контроле за процессами, происходящими в различных зонах, и охране их для обеспечения задач, стоящих перед службами безопасности, применяются следующие технические средства:

1. Телевизионные системы для контроля охраняемых помещений.

2. Системы сигнализации.

3. Защитное стекло.

4. Охранно-сыскная аппаратура.

5. Системы организации и контроля доступа.

6. Системы защиты служебной информации. Кроме того, для обеспечения безопасности перевозок используется специальный (бронированный) автотранспорт.

С тех пор, как люди научились говорить и записывать речь, они получают и хранят, похищают и защищают информацию.

"Слово не воробей, вылетит — не поймаешь", "Слово серебро, а молчание золото" — эти пословицы говорят, что с давних времен существовали, существуют и будут существовать средства для хищения и защиты информации.

Защита информации в настоящее время является наиболее приоритетной. Она должна обеспечивать не только экономическую, но и личную безопасность.

Существуют различные способы получения информации злоумышленниками:

— прямое хищение, т. е. получение информации агентами криминальных структур, проникающих непосредственно на объект;

— перехват информации из каналов связи;

— установление источников сигналов в помещениях объекта, связанных с функциональной аппаратурой.

Предотвращение прямого хищения информации агентами криминальных структур обеспечивается, в основном, работой служб безопасности.

История хищения информации, или коммерческой разведки, своими корнями уходит в давние времена. После 1917 г. в нашей стране коммерческая разведка находилась под строгим контролем государства. В Советском Союзе работали лучшие специалисты в этой области. Выдающимся достижением технической разведки была система прослушивания во вновь построенном здании посольства США в Москве, в котором каждое слово было доступно для записи и анализа. Датчики находились даже в сварных стальных конструкциях здания. Система была выполнена так, что обнаружить ее было практически невозможно, она могла автономно функционировать десятки лет. Американцы вынуждены были отказаться от использования этого здания, несмотря на то, что им была передана схема построения этой системы.

Чтобы предотвратить прямое хищение информации, необходима повседневная профилактическая работа среди сотрудников фирмы, наблюдение и контроль за действиями клиентов и партнеров, соблюдение правил безопасности сотрудниками. Несколько иначе следует обеспечивать перехват информации по каналам связи. Любая фирма или банк пользуется системой связи, т. е. телефоном, телеграфом или иными видами связи.

Используемые системы связи с одной стороны служат для передачи информации, с другой — являются хорошим источником хищения ее.

В настоящее время на рынке средств криминалистики представлено множество различных типов устройств перехвата сообщений как отечественных, так и зарубежных. Рассмотрим схему телефонной линии связи с возможной передачей между АТС по радиоканалу (для сотовой сети связи).

Из этой схемы (рис. 15.2) можно выделить шесть основных зон прослушивания:

— телефонный аппарат (1);

— линия телефонного аппарата, включая и распределительную коробку (2);

— кабельная зона (3);

— зона АТС (4);

— зона многоканального кабеля (5);

— зона радиоканала (6).

Рис. 15.2. Схема телефонной линии связи

Наиболее вероятна организация прослушивания первых трех зон (1, 2, 3), так как именно в них легче всего подключиться к телефонной линии.

Для подобных целей имеется целый ряд технических средств, которые могут использоваться как при снятой, так и при опущенной телефонной трубке. Примером могут служить следующие устройства.

Телефонный передатчик (С47М25) выполнен в виде телефонной розетки с сохранением внешнего вида и функциональных возможностей. При положенной трубке происходит передача акустической информации, т. е. прослушиваются разговоры в помещении. При поднятой трубке устройство переходит в режим контроля телефонной линии.

Переходник (PS-1) подключается в разрыв любой телефонной линии. Наружу выведен штекер, к которому подключается любой диктофон. Начало записи происходит при появлении звукового сигнала.

Имеются устройства для приема и записи сигналов от радиомикрофонов и телефонных передатчиков, такие как бытовой радиоприемник PHILIPS AE 1490 или бытовая магнитола SONY GFM 145. Может применяться также профессиональная аппаратура, в частности, стационарный сканирующий центр ICOM IC-R9000 или сканирующий приемник AR-3000A.

Существует аппаратура, противодействующая возможности прослушивания телефонных переговоров, но она не всегда гарантированно предотвращает от подобных случаев. По степени надежности аппаратура делится на три класса:

I класс — простейшие преобразователи, искажающие сигнал, сравнительно дешевые, но не очень надежные (10-20 долл) — шумогенераторы, кнопочные сигнализаторы CTSU-3000.

II класс — скемблеры, при работе которых обязательно используется сменный ключ-пароль, сравнительно надежный, но специалисты-профессионалы с помощью хорошей персональной ЭВМ могут восстановить запись (скемблер ASC-2) стоимостью 200-400 долл.

III класс — аппаратура кодирования речи, преобразующая речь в цифровые коды, представляющая собой мощные вычислители, более сложные, чем персональные ЭВМ. Сигналы аппарата, не зная ключа, восстановить практически невозможно. Стоимость 3000 долл и выше (аппаратура для ведения конфиденциальных переговоров АТ2400).

Имеются также приборы, предназначенные для поиска и обнаружения каналов утечки информации (радиомикрофонов, телефонных радиопередатчиков и других устройств, для скрытого получения информации). По своей конструкции они различны и могут использоваться в стационарных и оперативных условиях. К их числу относятся следующие устройства:

— портативный детектор радиоизлучений D-606;

— многофункциональный поисковый прибор СРМ-700;

— детектор звукозаписывающих и радиопередающих устройств TRD 800 и др.

Эти приборы предназначены для постоянных профилактических работ службы безопасности.

Не менее актуален на сегодняшний день и вопрос об обеспечении безопасности информации, которую содержат вычислительные системы (серверы, компьютеры).

Злоупотребления такого рода начались при появлении вычислительной техники в конце 40-х гг. По мере увеличения количества работающих в этой области специалистов у многих из них появились возможности поживиться за чужой счет. Вопрос о борьбе с компьютерной преступностью стал особенно актуальным, когда вычислительная техника стала широко внедряться в важные и требующие точности отрасли деятельности человека. Сначала в военную сферу, затем в науку и технику, и, наконец, в сферу бизнеса.

Первое преступление в этой области совершено в 1966 г. в США — с помощью компьютера были подделаны банковские документы. В настоящее время отмечается шесть разновидностей основных преступлений в этой области:

1. Махинации путем компьютерного манипулирования системой обработки данных в целях финансовой выгоды.

2. Компьютерный шпионаж и кража программного обеспечения.

3. Компьютерные диверсии.

4. Кража услуг, неправомерное использование системы обработки данных.

5. Неправомерный доступ к системам обработки данных и "взламывание"их.

6. Традиционные преступления в сфере бизнеса (экономики), совершаемые с помощью обработки данных.

В последние годы отмечается рост преступлений, непосредственно связанных с денежным обращением во всех его формах, как с наличными, так и с безналичными расчетами (подбор кодов в банкоматах и подделка пластиковых карт).

Примером может служить дело Владимира Левина — российского хакера, взломавшего компьютерные сети "Сити-банка". В течение лета 1994 г. Владимир Левин, системный аналитик фирмы "Сатурн" в Санкт-Петербурге, произвел переводы денег со счетов клиентов "Сити-банка" на подставные счета на сумму свыше 10 млн. долл. Из этих денег только 400 тыс. долл. было украдено, так как "Сити-банк" своевременно заморозил счета левинских сообщников.

По делу проходило около десяти человек, часть из которых оказались в США. Все они указали на Владимира как на человека, который задумал и осуществил дерзкую операцию по взлому компьютерных сетей. В марте 1995 г. хакера схватили в Лондоне, а в сентябре 1997 г. доставили в США. 23 января 1998 г. Левин признал себя виновным в хищении денег.

Случаются также кражи услуг телефонных и телекоммуникационных компаний. В одной только международной компании "Интернет" ежесуточно фиксируется до 270 "взломов" защитных систем и случаев несанкционированного пользования системой.

К основным тенденциям развития компьютерной преступности относятся следующие, наиболее опасные их проявления:

— рост финансовых хищений, мошенничество, различного рода подлоги, укрытие доходов от уплаты налогов с помощью ЭВМ;

— большая вовлеченность организованных преступных групп и молодежи;

— распространение экономического и политического шпионажа.

В настоящее время существенно возросла сложность информационных систем. Это привело к появлению распределительных систем обработки информации, объединяющих большое количество компьютеров, разных по мощности.

Для обработки информации в таких системах разработана технология "Клиент/Сервер". Примером могут служить те системы, которые рассмотрены в предыдущих материалах данного курса. В основе этой технологии заложена система управления базой данных. Для обеспечения безопасности систем обязателен контроль:

— определение авторизованного пользователя (идентификация и авторизация), т. е. установка подлинности пароля пользователя и того, кому принадлежит этот пароль;

— выявление объектов базы данных, к которым он может иметь доступ (управление доступом);

— определение действий, которые он может выполнять над этим объектом;

— анализ действий и событий, которые имели место ранее (учет и контроль).

Существует ряд систем обеспечения безопасности. Установление подлинности пользователя обеспечивается его паролем. Однако в этом тоже есть некоторые проблемы. Конфиденциальность пароля связана с необходимостью передавать пароль от клиента к серверу или от сервера к серверу по сети, где возможен несанкционированный доступ к нему.

Если пароль передается в открытом, незашифрованном виде, нарушитель может просто считать его и использовать для доступа к сетевым ресурсам. В случае, если пароль зашифрован, но не меняется при повторной передаче, постороннему лицу нет необходимости расшифровывать его, а достаточно повторить.

Поэтому часть авторства основана на использовании уникальной информации (отпечатки пальцев, характеристики, подписи), которая может принадлежать определенному пользователю. Но имеются и технические средства, позволяющие авторизацию сетевых систем. Для этих целей в сети применяется аутентификационный сервер (АС).

Пользователь посылает на АС свое имя и пароль. АС проверяет существование пользователя с таким именем и в случае успеха посылает специальный "билет" (ticket) обратно. После его получения клиент запрашивает сервер системы и предъявляет полученный билет. Сервер системы посылает этот билет АС. Если АС подтверждает, что он действительно выдал его для данного пользователя, сервер системы допускает клиента к своим ресурсам.

При использовании этого пароля смарт-карт применяется другой механизм аутентификации. Наличие процессора в такой карте позволяет генерировать случайный пароль каждый раз при ее использовании на базе РIN-кода клиента, что обеспечивает безопасность передачи паролей сети.

Биометрические средства защиты представляют уникальные для каждого человека данные (отпечатки пальцев или рисунок сетчатки), которые можно вводить в пароль для установления подлинности пользователя.

Конфиденциальность данных достигается за счет их формирования при передаче по сети. Для этой цели существуют как аппаратные, так и программные средства.

|

|

|

|

Дата добавления: 2013-12-13; Просмотров: 479; Нарушение авторских прав?; Мы поможем в написании вашей работы!