КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Методы и средства защиты информации

|

|

|

|

Лекция 8

Технология обеспечения безопасности информации

1. Комплексный подход означает оптимальное сочетание программных, аппаратных средств и организационных мер защиты.

2. Разделение и минимизация полномочий по доступу к обрабатываемой информации – предоставление пользователям минимума строго определенных полномочий, достаточных для успешного выполнения ими своих служебных обязанностей.

3. Полнота контроля и регистрации – необходимость точного установления идентичности каждого пользователя и протоколирования его действий для проведения возможного расследования, а также невозможность совершения любой операции обработки информации без ее предварительной регистрации.

4. Обеспечение надежности системы защиты – невозможность снижения уровня надежности при возникновении в системе сбоев, отказов, преднамеренных действий нарушителя или непреднамеренных ошибок пользователей и обслуживающего персонала.

5. Обеспечение контроля за функционированием системы защиты – создание средств и методов контроля работоспособности механизмов защиты.

6. «Прозрачность» системы защиты информации предполагает комплексную защиту при использовании общего и прикладного программного обеспечения всеми пользователями системы.

7. Экономическая целесообразность – стоимость разработки и эксплуатации систем защиты информации должна быть меньше стоимости возможного ущерба, наносимого объекту в случае разработки и эксплуатации ИТ без системы защиты информации.

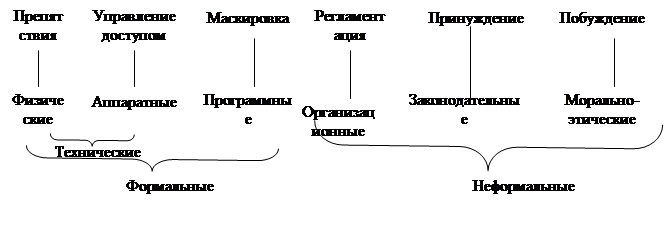

Препятствие – метод физического преграждения пути к защищаемой информации (к аппаратуре, носителям информации и т.д.)

Управление доступом – метод защиты информации регулированием использования всех ресурсов ИС (элементов баз данных, программных и технических средств). Управление доступом включает в себя следующие функции защиты:

- Идентификация пользователей, персонала и ресурсов системы;

- Опознание (установление подлинности) объекта или субъекта по предъявленному им идентификатору;

- Проверка полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному порядку);

- Разрешение и создание условий работы в пределах установленного регламента;

- Регистрация (протоколирование) обращений к защищаемым ресурсам;

- Реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытках несанкционированных действий.

Маскировка – метод защиты информации путем ее криптографического закрытия, используется при передаче информации по каналам большой протяженности.

Регламентация – метод защиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму.

Принуждение – такой метод защиты, при котором пользователи и персонал вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение – такой метод защиты, который побуждает пользователя и персонал не разрушать установленные порядки за счет соблюдения сложившихся моральных и этических норм (как регламентированных, так и неписаных).

Рассмотренные методы обеспечения безопасности реализуются на практике за счет применения различных средств защиты:

Технические средства реализуются в виде электрических, электромеханических и электронных устройств. Данные средства делятся на физические и аппаратные. Физические реализуются в виде автономных устройств и систем (замки на дверях, решетки на окнах, сигнализация и т.п.). Аппаратные технические средства – устройства, встраиваемые непосредственно в ВТ.

Программные средства – ПО, специально предназначенное для выполнения функций защиты информации.

Организационные средства – организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации ВТ и средств связи. Охватывают все структурные элементы аппаратуры на всех стадиях их ЖЦ (строительство помещений, проектирование ИС, испытания, эксплуатация).

Законодательные средства определяются законодательными актами страны, которыми регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

Морально-этические средства защиты – всевозможные нормы, которые сложились традиционно и складываются по мере распространения ВТ и средств связи в обществе. Эти нормы большей частью не являются обязательными, как законодательные меры, однако несоблюдение их ведет обычно к потере авторитета и престижа человека.

Все рассмотренные средства защиты разделяются на формальные (выполняющие защитные функции строго по заранее предусмотренной процедуре без непосредственного участия человека) и неформальные (определяются целенаправленной деятельностью человека, либо регламентируют эту деятельность.)

|

|

|

|

Дата добавления: 2014-01-04; Просмотров: 353; Нарушение авторских прав?; Мы поможем в написании вашей работы!