КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Оцінка моделей систем захисту інформації

|

|

|

|

Оцінка довжина паролів і безпечного часу їх використовування

Методика розрахунку міцності захисту

Оцінка моделі багатоланкового захисту

Оцінка моделей систем захисту інформації

План

ОЦІНКА СИСТЕМ ЗАХИСТУ ІНФОРМАЦІЇ

Лекція 15

Важливими характеристиками будь-якої системи захисту інформації є її стійкість до атак та забезпечення надійності функціональності при будь-яких дестабілізуючих впливах, включаючи надзвичайні ситуацій.

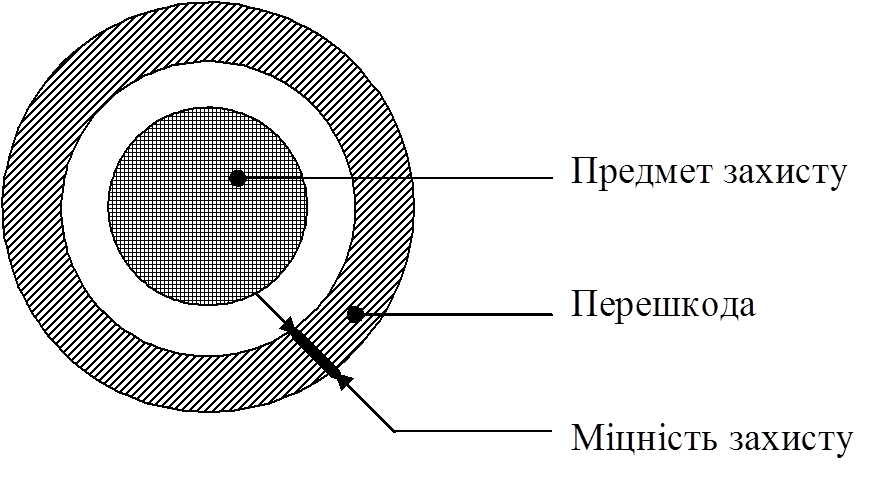

У загальному випадку найпростіша модель елементарного захисту будь-якого предмету може бути у вигляді представленому на рисунку 15.1.

Рисунок 15.1 – Модель елементарного захисту

Міцність захисту залежить від властивостей перешкоди. Принципову роль грає здатність перешкоди протистояти спробам подолання її порушником. При цьому вважається, що міцність створеної перешкоди достатня, якщо вартість очікуваних витрат на її подолання потенційним порушником перевищує вартість інформації, що захищається.

Відомо, що інформація згодом втрачає свою важливість і починає застарівати, а в окремих випадках її ціна може знизитися до нуля. Тоді за умову достатності захисту можна прийняти перевищення витрат часу на подолання перешкоди порушником над часом життя інформації.

Якщо позначити імовірність неподолання перешкоди порушником через Pсзі, час життя інформації через tж, очікуваний час подолання перешкоди порушником через tпод, імовірність обходу перешкоди порушником через Робх, то для випадку старіння інформації умову достатності захисту одержимо у виді наступних відношень:

| Рсзі=1, якщо tж<tпод і Pобх=0, |

де Робх, яке рівне нулю, відбиває необхідність замикання перешкоди навколо предмету захисту.

| Якщо tж > tпод, а Робх=0, то Рсзі=(1-Рпод), | (15.1) |

де Рпод - імовірність подолання перешкоди порушником за час, менший ніж tж.

Для реального випадку, коли tж > tпод і Робх > 0, міцність захисту можна представити у вигляді:

| Рсзі=(1-Рпод)(1-Робх), |

де Рпод=0, якщо tж<tпод, Рпод>0, якщо tж>tпод.

Слід зазначити, що ця формула справедлива для випадку, коли порушників двоє, тобто коли один переборює перешкоду, а другий її обходить.

Припустимо, що порушник буде один і йому відомі міцність перешкоди і складність шляху її обходу. Оскільки одночасно по двох шляхах він йти не зможе, він вибере один з них – найбільш простий, тобто по формулі "або". Тоді формальний вираз міцності захисту в цілому для даного випадку буде відповідати формулі:

| Рсзі=min{(1-Рпод),(1-Робх)}. | (15.2) |

Отже, міцність перешкоди після визначення і порівняння величин (1 – Рпод) і (1 – Робх) буде дорівнювати найменшому значенню однієї з них.

Вибір і визначення конкретної величини Робх спочатку можна проводити експертним шляхом на основі досвіду фахівців. Величина Робх повинна приймати значення від 0 до 1. При Робх=1 захист втрачає всякий зміст.

Можливо також, що в однієї перешкоди може бути кілька шляхів обходу. Тоді формула (15.2) прийме вигляд:

| Рсзі=min{(1-Рпод),(1-Робх1),(1-Робх2),...,(1-Робхк)}, | (15.3) |

де к – число шляхів обходу перешкоди.

Для випадку, коли порушників більше ніж один і вони діють одночасно (організована група) по кожному шляху, цей вираз з урахуванням сумісності подій буде мати вигляд:

Рсзі=(1-Рпод)(1-Робх1)(1-Робх2)(1-Робх3)...(1-Робхк).

У цьому випадку, міцність перешкоди буде визначатись добутком результатів віднімання з одиниці значень ймовірності доступу порушників до предмету захисту по кожному можливому шляху подолання цієї перешкоди.

У тому випадку, коли інформація, що підлягає захисту, не застаріває або періодично обновляється, тобто коли нерівність tж>tпод постійна або ж коли забезпечити tпод>tж за будь-якими причинами неможливо, звичайно застосовується постійно діюча перешкода, що володіє властивостями виявлення і блокування доступу порушника до предмета або об'єкта захисту. Як такий захист можуть бути застосовані людина або спеціальна автоматизована система виявлення під керуванням людини.

Здатність перешкоди виявляти і блокувати НСД повинна враховуватися при оцінці її міцності шляхом введення в розрахункову формулу (15.3) замість (1-Рпод) величини Рвбл – імовірності виявлення і блокування НСД.

Принцип роботи автоматизованої перешкоди заснований на тому, що в ній блоком керування виробляється періодичний контроль датчиків виявлення порушника. Результати контролю спостерігаються людиною. Періодичність опитування датчиків автоматом може досягати тисячних часток секунди і менше. У цьому випадку очікуваний час подолання перешкоди порушником значно перевищує період опитування датчиків. Тому такий контроль часто вважають постійним. Але для виявлення порушника людиною, що керує автоматом контролю, тільки малого періоду опитування датчиків недостатньо.

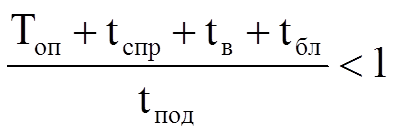

Необхідно ще і час на вироблення сигналу тривожної сигналізації, тобто час спрацьовування автомата, тому що воно часто значно перевищує період опитування датчиків і тим самим збільшує час виявлення порушника. Практика показує, що звичайно сигналу тривожної сигналізації досить для припинення дій порушника, якщо цей сигнал до нього дійшов. Але оскільки фізичний доступ до об'єкта захисту поки ще відкритий, подальші дії охорони зводяться до визначення місця й організації блокування доступу порушника, на що також буде потрібно час. Таким чином, умову міцності перешкоди з виявленням і блокуванням НСД можна представити у виді співвідношення

, ,

| (15.4) |

де Tоп – період опитування датчиків;

tспр– час спрацьовування тривожної сигналізації; tв– час визначення місця доступу; tбл– час блокування доступу.

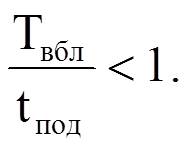

Якщо позначимо суму (Tоп+tспр+tв+tбл) через Твбл, одержимо співвідношення:

| (15.5) |

Процес контролю НСД і несанкціонованих дій порушника в часі представлений на рисунку 15.2. З діаграми на рисунку 15.2. зрозуміло, що порушник може бути не виявлений у двох випадках:

а) коли tпод < Tоп;

б) коли Tоп< tпод< Твбл.

|

Рисунок 15.2 – Діаграма дій порушника

Відповідно до визначення геометричної ймовірності з курсу теорії ймовірності одержимо вираз для визначення ймовірності успіху порушника в наступному вигляді:

. .

| (15.6) |

Тоді ймовірність виявлення несанкціонованих дій порушника буде визначатися виразами:

| Рв=1-Рпод, | (15.7) |

| (15.8) |

При tпод>Tоп порушник буде виявлений напевно, тобто Рв=1.

В другому випадку, коли Tоп< tпод< Твбл, імовірність успіху порушника буде визначатися за аналогією з попереднім співвідношенням:

| (15.9) |

Імовірність виявлення і блокування несанкціонованих дій порушника:

| Рвбл=(1-Рпод), | (15.10) |

| (15.11) |

При tпод > Твбл спроба НСД не має сенсу, тому що вона буде виявлена напевно. У цьому випадку Рвбл=1.

Таким чином, розрахунок міцності перешкоди з властивостями виявлення і блокування можна робити по формулі:

| Рсзі=min{Рвбл,(1-Робх1),(1-Робх2),...,(1-Робхj)}, | (15.12) |

де j – число шляхів обходу цієї перешкоди.

Для більш повного представлення міцності перешкоди у виді автоматизованої системи виявлення і блокування НСД необхідно враховувати надійність її функціонування і шляхи можливого обходу її порушником.

Імовірність відмовлення системи визначається по відомій формулі

| (15.13) |

де λ – інтенсивність відмовлень групи технічних засобів, що складають систему виявлення і блокування НСД;

t – інтервал часу функціонування системи виявлення і блокування НСД.

З урахуванням можливого відмовлення системи контролю міцність перешкоди буде визначатися за формулою

| Рсзік=min{Рвбл(1-Рв),(1-Робх1),(1-Робх2),...,(1-Робхj)}, | (15.14) |

де Рвбл і Рв визначаються відповідно по формулах (15.11) і (15.13);

Pобх і кількість шляхів обходу j визначаються експертним шляхом на основі аналізу принципів побудови системи контролю і блокування НСД.

На підставі викладеного підбиваємо деякі підсумки і робимо висновок про те, що захисні перешкоди бувають двох видів: контрольовані і не контрольовані людиною. Міцність неконтрольованої перешкоди розраховується за формулою (15.3), а контрольованої – за формулою (15.14). Аналіз даних формул дозволяє сформулювати перше правило захисту будь-якого предмета:

Міцність захисної перешкоди є достатньою, якщо очікуваний час подолання її порушником більший часу життя предмета захисту або більший часу виявлення і блокування його доступу при відсутності шляхів таємного обходу цієї перешкоди.

|

|

|

|

Дата добавления: 2014-01-04; Просмотров: 1502; Нарушение авторских прав?; Мы поможем в написании вашей работы!