КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Методика розрахунку міцності захисту

|

|

|

|

У таблиці 15.1 не приведені засоби контролю цілісності програмного забезпечення і інформації в АС, а також засоби реєстрації, рекомендовані звичайно сучасними фахівцями і нормативними документами. Ці засоби не мають досить швидкої реакції на НСД і є необхідними лише для оцінки наслідків після того, як подія вже здійснилася, і порушник може бути вже далеко. Їхні функції захисту ефективні лише в стримуванні потенційного некваліфікованого порушника. Процедура контролю цілісності в принципі видає операторові інформацію про порушення, але тільки в момент проведення цієї процедури.

Таблиця 15.1 – Розподіл засобів захисту по можливих каналах НСД

| № п/п | Найменування можливого каналу НСД | Клас захисту | Засоби захисту | Міцність | ||

| I | II | III | ||||

| Пристрій введення (виводу) інформації | + + + + | + + + + | + - + + | Система контролю і розмежування доступу в приміщення. Програмно-апаратний комплекс контролю входу в систему. Програма контролю і розмежування доступу до ПЗ й інформації АС. Антивірусні засоби. | Р1 Р2 Р3 Р4 | |

| Апаратура відображення і документування інформації | + | + | + | Система розмежування і контролю доступу в приміщення. | Р1 | |

| Апаратура, що ремонтується та знаходиться на профілактиці | + + + + + | + + + - - | - - + - - | Система розмежування і контролю доступу в приміщення. Система контролю введення (виводу) апаратури в (з) робочий контур обміну інформацією. Засоби стирання залишків інформації. Засоби накладення на залишки інформації випадкової послідовності символів і чисел. Засоби знищення носіїв секретної інформації. | Р1 Р5 Р14 Р15 Р16 | |

| Машинні носії інформації | + + + + | + - - + | + - - - | Облік і розмежування доступу до носіїв. Електронна ідентифікація носіїв. Шифрування інформації. Резервування інформації з охороною її копії. | Р6 Р7 Р8 Р9 |

| Документи | + | + | + | Облік, реєстрація і розмежування доступу до документів. | Р10 | ||

| Носії програмного забезпечення | + + + | + + + | + + + | Облік, реєстрація і розмежування доступу до носіїв ПЗ. Верифікація і контроль цілісності ПЗ. Резервування ПЗ з контролем доступу до його копії. | Р11 Р12 Р13 | ||

| Машинні носії з залишками інформації (диски, стрічки) | + + + + | + + - - | + + - - | Облік, реєстрація і розмежування доступу. Засоби стирання інформації. Накладення випадкової послідовності символів і чисел. Засоби знищення носіїв. | Р6 Р14 Р15 Р16 | ||

| Паперові носії з залишками інформації | + | + | - | Засоби знищення носіїв. | Р17 | ||

| Засоби завантаження ПЗ | + + + | + + + | + - + | Засоби контролю і розмежування доступу в приміщення. Засоби контролю і блокування доступу до завантаження ПЗ. Антивірусні засоби. | Р1 Р18 Р4 | ||

| Пульти й органи керування, внутрішній монтаж апаратури | + + | + + | - - | Засоби контролю і розмежування доступу в приміщення. Система контролю розкриття апаратури. | Р1 Р19 | ||

| Внутрішні лінії зв'язку між апаратними засобами АС | + + - + | + + + - | - - - - | Засоби контролю доступу на територію АС. Засоби контролю розкриття апаратури. Схована прокладка ліній зв'язку. Шифрування переданої інформації. | Р1 Р19 Р20 Р21 | ||

| Зовнішні канали зв'язку АС | + + + | + - + | + - + | Програма контролю і розмежування доступу до інформації АС (на вході АС). Шифрування інформації, що передається. Антивірусі засоби | Р24 Р22 | ||

| Побічне Електромагніт-не випромі нювання і наведення інформації | + | - | - | Засоби зниження або зашум-лення рівня випромінювання і наведень інформації на границі контрольованої зони об'єкта АС. | Р23 | ||

| Сміттєвий кошик | + | + | - | Засоби знищення носіїв закритої інформації. | Р17 | ||

| Примітка: Знак "+" - наявність засобу захисту; знак "-" - відсутність засобу захисту. | |||||||

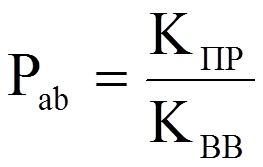

Формальний розрахунок міцності антивірусної програми - це результат майбутніх досліджень. На попередньому етапі досить його оцінити як відношення кількості видів вірусів, що виявляються даною програмою Kпр, до кількості видів вірусів, відомих на момент розрахунку Kвв за формулою:

.

.

Таким чином згадані засоби контролю цілісності й антивірусних засобів, що працюють у фоновому режимі, утворять окрему захисну оболонку на ПЗ й інформації АС. З огляду на самостійність виконуваних функцій цими оболонками, доцільно їхню міцність виділити окремими показниками.

Оцінка міцності кожного зі згаданих засобів повинна вироблятися за формулою (15.14). З огляду на залежність міцності зазначених засобів від перерахованих у таблиці 15.1, доцільно їх залишити в складі загальної оболонки захисту, а рівень стійкості пароля, призначеного для захисту санкціонованого входу в систему, представити окремим показником.

Для розрахунку міцності захисту інформації в АС проводиться аналіз можливого каналу НСД на предмет відповідності їхнього складу і кількості заданому класу захисту, поділу їх на контрольовані і неконтрольовані, наявність відповідних засобів захисту і можливе їхнє дублювання. До контрольованого в нашому прикладі по I класу захисту пропонується віднести засоби зі значеннями міцності: Р1, Р2, Р3, Р5, Р6, Р10, Р11, Р18, Р19, Р24.

Перераховані значення обчислюються за формулою (15.14).

Для кожного можливого каналу НСД з урахуванням дублювання засобів захисту обчислюється значення міцності захисту. У нашому випадку такий розрахунок для каналів NN 1, 3, 9, 10, 11 виробляється за формулою (15.17).

Після порівняння отриманих значень вибираємо менше з них, що і буде значенням міцності захисної оболонки, утвореної даними засобами, тобто використовуємо формулу (15.16).

До неконтрольованого можна віднести засоби з наступними значеннями міцності: Р8, Р14, Р15, Р16, Р17, Р21, Р23.

Розрахунок міцності захисту для кожного каналу ведемо аналогічним способом, використовуючи відповідні формули (15.1), (15.2), (15.12), оболонки в цілому - за формулами (15.14), (15.15) (15.16).

Слід зазначити особливості засобів верифікації і резервування. Перші, з одного боку, по визначенню відносяться до засобів контролю; з другого боку – до засобів попередження в змісті стійкості засобів верифікації до підробки на випадок, якщо носій може бути замінений, і інформація або програмне забезпечення, записане на ньому, піддається спеціальному криптографічному перетворенню. Результат його служить критерієм оцінки пропонованого продукту. Прийняте рішення, мабуть, буде залежати від конкретної реалізації засобу верифікації.

Резервування звичайно відносять до засобів захисту від випадкових впливів. Але воно може служити також і для захисту від навмисного руйнування і розкрадання інформації, якщо об'єкт резервування знаходиться під охороною. У цьому розумінні резервування варто віднести до категорії контрольованих засобів захисту.

Таким чином, запропонована методика дозволяє у формалізованому вигляді представити ефективність системи захисту інформації для більшості варіантів архітектури АС.

|

|

|

|

Дата добавления: 2014-01-04; Просмотров: 359; Нарушение авторских прав?; Мы поможем в написании вашей работы!