КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Понятие политики информационной безопасности. Каноническая модель управления доступом. Условие корректности механизма управления доступом

|

|

|

|

Если следовать общепринятому определению политики безопасности (ПБ), приведенному в стандарте "Оранжевая книга" (1985 г.), тог можно сделать следующее определение:

Определение. Политика безопасности это набор норм, правил и практических приемов, которые регулируют управление, защиту и распределение ценной информации.

Смысл политики безопасности очень прост - это набор правил управления доступом. Отличие ПБ от употребляемого понятия несанкционированный доступ (НСД) состоит в том, что политика определяет как разрешенные, так и неразрешенные доступы.

Построение политики безопасности обычно соответствует следующим шагам:

1 шаг. В информацию вносится структура ценностей и проводится анализ риска.

2 шаг. Определяются правила для любого процесса пользования данным видом доступа к элементам информации, имеющим данную оценку ценностей.

Однако реализация этих шагов является сложной задачей. Результатом ошибочного или бездумного определения правил политики безопасности, как правило, является разрушение ценности информации без нарушения политики. Таким образом, даже хорошая система защиты может быть "прозрачной" для злоумышленника при плохой ПБ.

В основе создания любой ПБ используются соответствующие модели управления доступом. В настоящее время получили распространение модели дискреционного и мандатного управления доступом к ресурсам. Рассмотрим эти модели и соответствующие им механизмы защиты, подходы к их реализации.

Каноническая модель управления доступом. Условие корректности механизма управления доступом

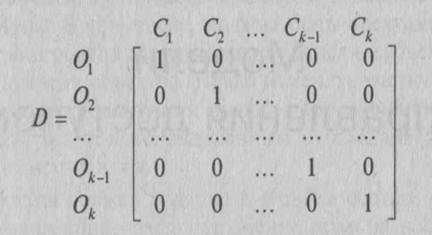

Введем следующие обозначения. Пусть множества С = {С1,...,Ск} и О = {Ol,...,Ok} — соответственно линейно упорядоченные множества субъектов и объектов доступа. В качестве субъекта доступа Ci, i = l,...,k рассматривается как отдельный субъект, так и группа субъектов, обладающих одинаковыми правами доступа. Соответственно, в качестве объекта доступа Oi, i = l,...,k может также рассматриваться как отдельный объект, так и группа объектов, характеризуемых одинаковыми правами доступа к ним. Пусть S = {0, 1} — множество прав доступа, где «О» обозначает запрещение доступа субъекта к объекту, а «1» — разрешение полного доступа. Тогда каноническую модель управления доступом можно представить матрицей доступа D. имеющей следующий вид:

Под канонической моделью управления доступом для линейно упорядоченных множеств субъектов (групп субъектов) и объектов (групп объектов) доступа понимается матрица доступа, элементы главной диагонали которой «1» разрешают полный доступ субъектов к объектам, остальные элементы «О» запрещают доступ субъектов к объектам.

Необходимо отметить, что в атрибут «доступ» не включается право назначения (изменения) «владельца» и право назначения (изменения) атрибутов доступа к объекту. Данные права выведены из схемы рассмотрения, поскольку они принадлежат администратору безопасности, который является «владельцем» любого объекта файловой системы.

Данная модель управления доступом формально может быть описана следующим образом:

Dij=1, if i=j,

else Dij=0

Утверждение. Диспетчер доступа реализует механизм управления доступом корректно только в том случае, если его настройками (заданием учетных записей субъектов и объектов доступа и правил разграничения доступа) можно реализовать каноническую модель управления доступом.

Доказывается утверждение от обратного. Если каноническую модель управления доступом реализовать невозможно (т.е. присутствуют элементы «1» вне главной диагонали матрицы доступа, то в системе присутствует, по крайней мере, один объект, доступ к которому реализовать корректно, т.е. этот объект должен включается одновременно в несколько групп объектов, характеризуемых различными правами доступа к ним.

Следствие 1.

Любой механизм управления доступом должен позволять настройкам диспетчера доступа сводить реализуемую модель доступа к каноническому виду.

Объекты доступа могут по своей сути существенно различаться: файловые объекты, принтеры, разделяемые сетевые ресурсы, устройства, ресурсы внешней сети (хосты) и т.д. К ним могут применяться различные типы доступа Кроме того, на практике может быть ограничение на число ресурсов (например, принтеров в системе, к которым разграничивается доступ, может быть существенно меньше, чем субъектов доступа к ним).

Однако все это не противоречит общности сформулированного утверждения, требования которое должен выполнять механизм управления доступом к объекту любого вида при соответствующих настройках системы и диспетчера доступа. Например, диспетчер доступа к принтерам должен при включении в систему принтеров по числу субъектов доступа (в частности, пользователей) обеспечивать реализацию канонической модели управления доступом, где элементами матрицы доступа D будут «1» — доступ субъекту к принтеру разрешен, «О» — доступ субъекту к принтеру запрещен.

Таким образом, механизм управления доступом к ресурсу реализован корректно только в том случае, если настройками диспетчера доступа реализуемая им модель доступа может быть приведена к каноническому виду.

|

|

|

|

|

Дата добавления: 2014-01-05; Просмотров: 614; Нарушение авторских прав?; Мы поможем в написании вашей работы!