КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Особенности использования мандатного механизма управления доступом при разграничении прав доступа субъектов

|

|

|

|

Дадим мандатному механизму управления доступом определение с учетом сказанного ранее.

Под мандатным механизмом управления доступом, реализующим канонические полномочные модели управления доступом, понимается способ обработки запросов диспетчером доступа, основанный на формальном сравнении меток безопасности субъектов и объектов доступа в соответствии с заданными правилами.

Основой же мандатного механизма является реализация принудительного управления виртуальными каналами взаимодействия субъектов доступа.

Замечание: Основным требованием к принудительному управлению является обеспечение невозможности перенесения информации из объекта более высокого уровня конфиденциальности в объект с информацией более низкого уровня конфиденциальности. Поэтому к механизмам управления доступом, реализующим принудительное управление виртуальными каналами взаимодействия субъектов доступа, накладываются дополнительные ограничения к корректности реализации.

На практике для дискреционного механизма управления доступом, как правило, используется модель произвольного управления виртуальными каналами взаимодействия субъектов доступа. Однако управление каналами может быть и принудительным — все зависит от реализуемой матрицы доступа. В этом случае мандатный и дискреционный механизмы различаются только способом задания разграничительной политики и диспетчере доступа и обработки запросов на доступ.

Утверждение. Мандатный механизм управления доступом позволяет корректно реализовать полномочные модели управления доступом при условии, что всем субъектам и объектам доступа сопоставлены метки безопасности. Для дискреционного механизма, реализующего принудительное управление виртуальными каналами, это соответственно означает необходимость задания разграничений для всех субъектов и объектов доступа.

Доказательство данного утверждения очевидно. Нетрудно показать, что представленные правила реализуют разграничения доступа полностью адекватные соответствующим каноническим матрицам доступа D, отображающим полномочные модели управления доступом, в случае, если всем субъектам из множества С и объектам из множества О сопоставлены метки безопасности. При этом несопоставление метки безопасности какому-либо субъекту или объекту означает вычеркивание соответствующей строки или столбца из матрицы доступа D.

Таким образом, если существует объект, который не включен в схему мандатного управления доступом, то этот объект может являться средством несанкционированного взаимодействия пользователей, имеющих различные метки безопасности.

Таким образом, метки безопасности должны устанавливаться на все объекты файловой системы (логические диски (тома), каталоги, подкаталоги, файлы), а также на все иные объекты доступа — на устройства ввода/вывода и отчуждаемые носители информации, виртуальные каналы связи и т.д.

Утверждение. Мандатный механизм управления доступом позволяет корректно реализовать полномочные модели управления доступом при условии, что системой защиты реализуется требование к изоляции программных модулей (процессов) различных пользователей. То же справедливо и для дискреционного механизма, реализующего принудительное управление виртуальными каналами взаимодействия субъектов доступа.

Доказательство данного утверждения состоит в необходимости противодействовать скрытым каналам взаимодействия субъектов доступа. Если под явным каналом понимается объект, доступ к которому может быть разграничен, то под скрытым — любые иные возможности взаимодействия субъектов доступа, которые в этом случае должны исключаться, например, передача информации между субъектами доступа через буфер обмена и т.д. Очевидно, что если существует возможность передачи информации между процессами, запускаемыми с правами пользователей, которым назначены различные метки безопасности, то реализуется возможность переноса информации из объекта более высокого уровня конфиденциальности в объект более низкого уровня конфиденциальности.

Данное требование относится к процессам прикладных пользователей (которым назначаются метки безопасности). Поэтому, в первую очередь, данное требование выдвигается при реализации системы защиты для ОС семейства UNIX, где одновременно в системе могут быть запущены процессы различных пользователей. Для ОС семейства Windows одновременно запускаются процессы двух пользователей — текущего прикладного пользователя и виртуального пользователя «СИСТЕМА» (системные процессы). Однако, так как системные процессы не имеют средств управления пользователем, то выполнение рассматриваемого требования для ОС семейства Windows становится неактуальным.

Отметим, что мандатный механизм управления доступом может применяться лишь для реализации канонических матриц доступа. Для реализации частных матриц доступа мандатный механизм должен функционировать в диспетчере наряду с дискреционным механизмом. Дискреционный механизм здесь служит для разграничения прав доступа пользователей, обладающих одинаковой меткой безопасности.

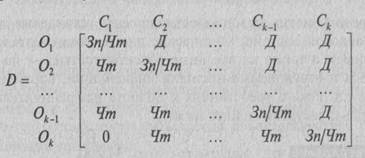

Проиллюстрируем сказанное простым примером. Рассмотрим частную матрицу, представленную ниже.

Чтобы реализовать данную матрицу доступа в дополнение к мандатному механизму управления доступом, реализующему каноническую полномочную модель управления доступом с комбинированным управлением виртуальными каналами взаимодействия субъектов доступа, следует запретить дискреционным механизмом управления доступом чтение субъектом С1 объекта Ok (закрыть соответствующий пассивный симплексный канал взаимодействия субъектов доступа Ck® C1).

Следовательно, мандатный механизм управления доступом можно рассматривать как альтернативный дискреционному механизму способ реализации полномочных моделей управления доступом. Более того, с точки зрения реализуемых возможностей управления доступом данные механизмы адекватны при условии реализации одной и той же матрицы доступа.

Преимуществом мандатного механизма является относительная простота настройки диспетчера доступа в предположении, что интуитивно понятен механизм включения шкалы полномочий и назначения меток безопасности. При этом не требуется задания в диспетчере доступа матрицы доступа как таковой. Достаточно задать правила доступа, соответствующие реализуемой полномочной модели управления доступа, и метки безопасности.

Недостатком механизма является необходимость в общем случае наряду с мандатным механизмом использовать дискреционный механизм управления доступом. То есть реализация диспетчера доступа усложняется и остается необходимость в том или ином виде задания матрицы доступа.

Выше было показано, что все функции управления доступом (все матрицы доступа и соответствующие модели) могут быть реализованы дискреционным механизмом. При этом мандатный механизм является частным случаем дискреционного и задает лишь некоторые правила. Эти правила с одной стороны упрощают администрирование диспетчера доступа (за счет включения меток безопасности), а с другой стороны ограничивают возможные ошибки в администрировании.

Реализуется это за счет выполнения мандатным механизмом следующего требования:

любой субъект и объект доступа, которому не присвоена метка безопасности, автоматически исключается из схемы управления доступа (какой-либо доступ непомеченного субъекта/доступ к непомеченному объекту — невозможны).

|

|

|

|

|

Дата добавления: 2014-01-05; Просмотров: 898; Нарушение авторских прав?; Мы поможем в написании вашей работы!