КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Угрозы преодоления парольной защиты. Усиление парольной защиты

|

|

|

|

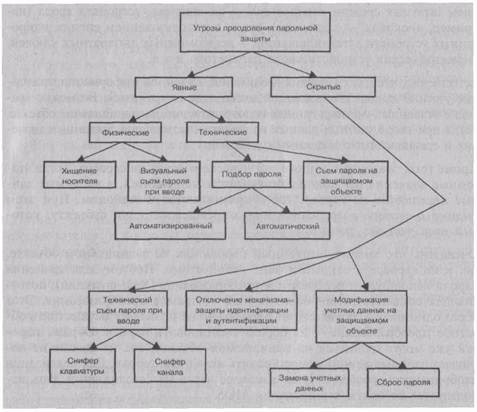

Обобщенная классификация основных угроз парольной защиты представлена на рис.. Данная классификация вводится в соответствии со статистикой известных и потенциально возможных угроз.. Кроме того, при построении данной классификации учитываются принципы работы механизмов идентификации и аутентификации.

Рассмотрим эти угрозы.

Наиболее очевидными явными угрозами являются физические — хищение носителя (например, дискеты с паролем, электронного ключа с парольной информацией и т.д.), а также визуальный съем пароля при вводе (с клавиатуры, либо с монитора). Кроме того, при использовании длинных сложных паролей пользователи подчас записывают свой пароль, что также является объектом физического хищения.

К техническим явным угрозам можно отнести подбор пароля — либо автоматизированный (вручную пользователем), либо автоматический, предполагающий запуск пользователем специальной программы подбора поролей. Кроме того, для сравнения вводимого и эталонного пароля, эталонное значение пароля должно храниться на защищаемом объекте (либо на сервере в сети). Это эталонное значение без соблюдения соответствующих мер по хранению паролей (хеширование, разграничение доступа к области памяти или реестра, где хранятся пароли), может быть похищено злоумышленником.

Естественно, что наиболее опасными являются скрытые угрозы, например:

· технический съем пароля при вводе;

· модификация механизма парольной защиты;

· модификация учетных данных на защищаемом объекте.

Рис. 8.1. Обобщенная классификация угроз преодоления парольной защиты

Первая группа скрытых угроз основывается на том, что пароль должен быть каким-либо образом введен в систему — с клавиатуры, со встроенного или дополнительного устройства ввода, из сети (по каналу связи). При этом злоумышленником может быть установлена соответствующая программа, позволяющая перехватывать поступающую на защищаемый объект информацию. Развитые подобные программы позволяют автоматически фильтровать перехватываемую информацию по определенным признакам — в том числе, с целью обнаружения паролей. Примером таких программ могут служить сниферы клавиатуры и канала связи. Например, снифер клавиатуры позволяет запоминать все последовательности нажатий кнопок на клавиатуре (здесь пароль вводится в явном виде), а затем фильтровать события по типам приложений.

Злоумышленник, установив подобную программу, и задав режим ее запуска при входе в систему какого-либо пользователя, получит его пароль в открытом виде. Затем, например, троянская программа может выдать этот пароль по сети на другую рабочую станцию. Таким образом, если в системе зарегистрировано несколько пользователей, то один пользователь может узнать пароль другого пользователя, а затем осуществить доступ в систему с правами последнего и т.д.

Второй тип скрытых угроз предполагает возможность отключить механизм парольной защиты злоумышленником, например, загрузить систему с внешнего носителя (дисковода или CD-ROM). Если механизм парольной защиты представляет собой некий процесс (в добавочной системе защиты), то выполнение данного процесса можно остановить средствами системного монитора, либо монитора приложений, например, встроенными средствами в оболочку Far. Подобная возможность существует для ОС Windows 9X/Me.

Третья группа скрытых угроз заключается в модификации учетных данных на защищаемом объекте. Это осуществляется либо путем их замены, либо путем сброса в исходное состояние настроек механизма защиты. Примером может служить известная программная атака на BIOS -сброс настроек BIOS в исходное состояние посредством изменения контрольных сумм BIOS.

Можно сделать следующий вывод:

Каким бы надежным ни был механизм парольной защиты, он сам по себе в отдельности, без применения иных механизмов защиты, не может обеспечить высокий уровень безопасности защищаемого объекта.

Анализ способов усиления парольной защиты

Пусть А — исходный алфавит для задания пароля (некоторое число символов, включая их типы, для назначения пароля), a L — длина пароля. В этих предположениях число возможных парольных комбинаций составит:

R=f(A,L).

Обозначим вероятность подбора злоумышленником пароля с одной попытки Р1 (в предположении, что все парольные комбинации равновероятны: Р1 = 1/R). Если для подбора пароля злоумышленником совершатся n попыток в единицу времени t, то за интервал времени Т (число единиц времени), вероятность подбора пароля злоумышленником будет 'писываться следующей зависимостью:

P=F(A, L, P1,n(t), T)

Теперь, в соответствии с полученной зависимостью, рассмотрим, какие способы усиления пароли (рис. 8.3) на какой параметр призваны влиять.

Применение способов усиления пароля, посредством задания дополнительных требований к параметрам пароля в соответствии с зависимостью R = f (A, L) призваны увеличить число возможных парольных комбинаций.

Ограничения на «число типов символов в пароле», «возможность задания простых паролей», и на «повторяемость паролей» задаются с целью уменьшения параметра Р1, то есть с целью обеспечить равновероятность для злоумышленника всех исходных парольных комбинаций.

Ограничения на «число неверно введенных значений пароля» реализует возможность совершить пользователю только заданное число N попыток подбора пароля. В случае превышения этого количества может либо блокироваться учетная запись данного пользователя, либо блокироваться защищаемый объект в целом.

Данное ограничение является одним из важнейших, т.к. оно призвано противодействовать возможности автоматического подбора паролей. В этом случае число попыток подбора злоумышленником жестко фиксировано параметром N и исходная зависимость для вероятности подбора пароля злоумышленником принимает следующий вид:

Р= F(A, L, P1, N).

Данное ограничение можно рассматривать как альтернативу применению способов усиления пароля, основанных на дополнительных требованиях к параметрам пароля в соответствии с зависимостью R = f(A, L). To есть, уменьшая параметр N, тем самым можно снижать требования к параметру L. Это важно при использовании механизма парольной защиты, предполагающего ввод пароля с клавиатуры. Очевидно, что без использования данного ограничения с учетом больших темпов роста производительности компьютеров, приводящего к заметному увеличению параметра n(t), без применения данного ограничения соответственно возрастают требования к параметрам A, L.

Если в системе защиты обеспечена замкнутость программной среды, которая не позволит пользователю запустить программу подбора паролей, т.е. реализовать автоматический способ подбора, то не столь актуальным становится и реализация ограничения на число неверно введенных значений пароля. Действительно, в этом случае параметр n(t) уже имеет значение: 1 попытка за 5…15 с. (определяется скоростью ручного ввода пороля пользователем), что нс позволит сколько-нибудь эффективно противодействовать парольной защите.

С учетом сказанного может быть сделан следующий важный вывод:

Существуют альтернативные подходы к усилению пароля с целью преодоления возможности его подбора. Наиболее эффективным из них можно признать «Ограничение на число неверно введенных значений пароля», использование которого позволяет существенно снизить требования к длине пароля. Однако аналогичный результат достигается, если в системе защиты обеспечивается замкнутость программной среды, противодействующая выполнению автоматического (программного) подбора пароля.

Кроме того, в случае, если не используется ограничение на число неверно введенных значений пароля, вероятность подбора пароля зависит не только от параметра n(t), но и от параметра Т. При этом данное ограничение устанавливается на параметр Т, позволяя снизить суммарное число попыток подбора для одного установленного значения пароля (за счет ограничения отведенного на это времени).

|

|

|

|

|

Дата добавления: 2014-01-05; Просмотров: 3198; Нарушение авторских прав?; Мы поможем в написании вашей работы!