КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Защиты информации

|

|

|

|

КРИПТОГРАФИЧЕСКИЕ СИСТЕМЫ

В настоящее время особенно быстрыми темпами, но все еще отставая от мирового уровня, осуществляется компьютеризация всей нашей страны в целом и, в том числе, многочисленных государственных и коммерческих организаций, учреждений и банков, эффективная деятельность которых немыслима без использования вычислительной техники. Однако, кроме очевидных выгод, компьютеризация принесла с собой целый ряд проблем. Одна из таких проблем, причем наиболее сложная, состоит в обеспечении безопасности конфиденциальной информации в системах обработки и передачи данных.

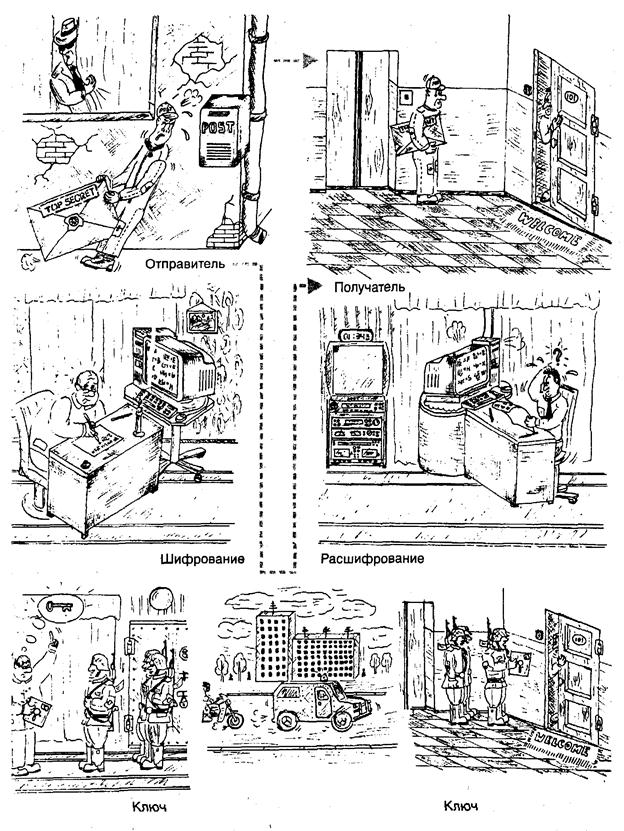

Для решения этой проблемы широко применяются криптографические методы защиты информации, к которым относятся — специальное шифрование, кодирование или иное преобразование данных, в результате которого их содержимое становится недоступным для получения информации без предъявления некоторого специального ключа и обратного преобразования. Криптографическое преобразование защищаемых данных является наиболее эффективным и универсальным, а при передаче по протяженным линиям связи — единственно реальным средством предотвращения несанкционированного доступа к ней. Классическая схема обмена информацией структурно представлена на рис. 5.1.

Сообщение от одного абонента к другому посылается по незасекреченному каналу связи, в котором оно может быть перехвачено злоумышленником с помощью подслушивания, изъятия корреспонденции и т. п.. Практически невозможно обеспечить безопасность такого канала связи, и, следовательно возможен перехват всех передаваемых сообщений. Картина будет одинаковой, пересылаем ли мы сообщение с курьером, почтальоном или по электронной почте. Первоочередные цели злоумышленника при этом — нарушить секретность связи и извлечь, выгоду из тайной информации. При этом он преследует далеко идущие пели, которые могут быть выполнены следующим образом.

• Изменение сообщения, запутав при этом получателя недостоверным текстом

• Обман получателя, назвав имя ложного отправителя

Рисунок 5.1 − Схема обмена информацией

Рис. 5.2. Криптографические системы с использованием ключей.

• Обман отправителя, идентифицировав себя в качестве получателя, захватив все сообщение, например, и не переслав его законному получателю.

Во всех этих случаях большим преимуществом пользователей было бы то обстоятельство, если бы противоборствующая сторона не понимала смысла перехваченных сообщений. Для этих целей может быть использован некоторый метод шифрования.

Сообщение в его оригинальной форме может быть представлено им как исходный текст. Затем отправитель зашифровывает данный текст. Результатом этого будет криптотекст, который теперь может быть послан через ненадежный (обычный) канал связи. Наконец, получатель расшифровывает поступивший к нему криптотекст, после чего он получает исходное сообщение. Таким образом, действия отправителя: зашифрование исходного текста и получение криптотекста, а действия получателя обратные: расшифрование криптотекста и получение исходного текста.

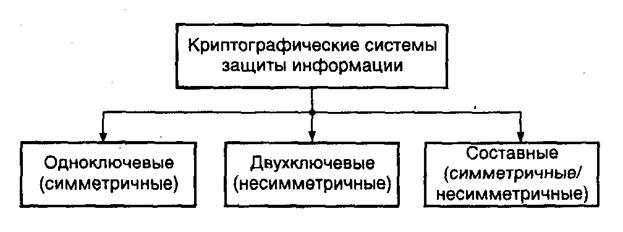

Построение современных криптографических систем защиты информации основано на использовании различных методов шифрования информационных сообщений. Эти методы, в свою очередь, подразделяются по характеру применения ключей шифрования. При этом под ключом понимается секретное состояние (значение) некоторых параметров алгоритма криптопреобразования конфиденциальных сообщений.

По характеру использования ключа криптографические системы подразделяются (рис. 5.2) на одноключевые (симметричные, с секретным ключом), двухключевые (несимметричные, с открытым или несекретным ключом) и составные (комбинация симметричных и несимметричных).

Поскольку представленные на рис. 5.2 криптографические системы существенным образом отличаются друг от друга принципами функционирования, остановимся на них более подробно.

|

|

|

|

Дата добавления: 2014-01-05; Просмотров: 384; Нарушение авторских прав?; Мы поможем в написании вашей работы!