КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Синхронные поточные шифры

|

|

|

|

В синхронных поточных шифрах ключевая последовательность или, как ее еще называют, гамма, формируется независимо от последовательности символов открытого текста и каждый символ этого текста шифруется независимо от других символов, а ключом Z является начальная установка генератора ПСП. Процесс шифрования и расшифрования при этом описывается выражениями:

Yi = Xi Е Fi (Z) — шифрование;

Xi = Yi Е Fi (Z) — расшифрование,

где Yi, Xi — двоичные символы зашифрованного и открытого текста, Fi (Z) — i-й символ ПСП, вырабатываемый генератором с функцией обратной связи F и начальным состоянием Z; Е – оператор объединения символов зашифрованного и открытого текста.

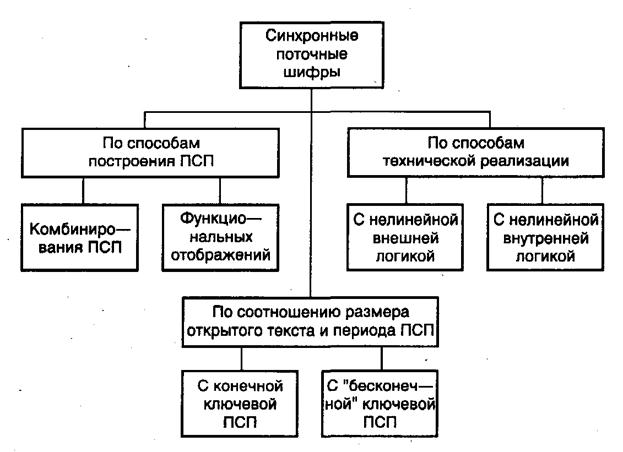

Синхронные поточные шифры можно классифицировать по способам построения ПСП, по соотношению размеров открытого текста и периода ключевой ПСП, по способам технической реализации (рис. 5.19).

По способам построения ПСП для синхронного шифрования различают:

• Метод комбинирования ПСП

• Метод функциональных отображений.

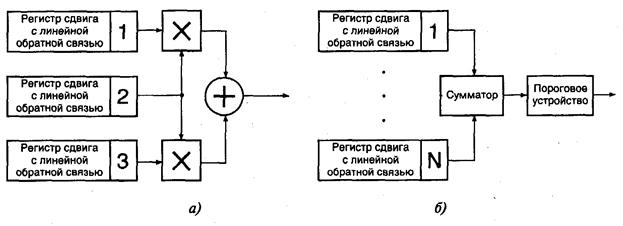

Суть первого метода заключается в построении комбинированных схем, представляющих собой совокупность регистров сдвига с линейными обратными связями. Примерами таких схем являются схема Джеффра (рис. 5.20 а) и схема Брюс (рис. 5.20 б).

Отличие этих двух схем состоит в использовании для формирования ПСП различных логических устройств. Так, в схеме Джеффа применяется операция логического умножения и сложения по модулю 2. Схема Брюс использует пороговое устройство, работающее по правилу: на выходе 1, если порог превышен, иначе — 0.

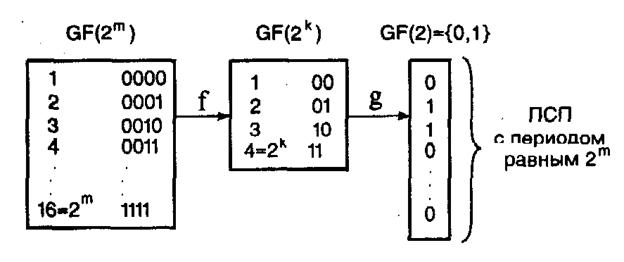

Более сложным является метод функциональных отображений, суть которого заключается в следующем. Пусть дано некоторое векторное пространство GF(2m) с числом координат m в каждом векторе, причем каждая координата вектора принадлежит множеству скалярных величин GF(2)={0,l}. Очевидно, что общее число векторов, принадлежащих пространству GF(2m), равно 2т. Пусть задано некоторое функциональное отображение f, которое каждому вектору из векторного пространства GF(2m) ставит в соответствие вектор из пространства GF(2k). При этом обязательным является выполнение условия k<=m. Далее пусть задано некоторое функциональное отображение g, которое каждому вектору из GF(2k) ста-

Рис. 5.19. Классификация синхронных поточных шифров

Рис. 5.20. Схема Джеффа (а) и схема Брюс (б)

вит в соответствие скаляр из множества GF(2). В этом случае получим ПСП с использованием вышеприведенных функциональных отображений. Например, ПСП, полученная по схеме, изображенной на рис. 5.21 (m = 4, k = 2), построена по методу двухступенчатых отображений.

Метод ступенчатого отображения GF(2m) — GF(2k) — GF(2) впервые был использован при построении последовательностей Гордона-Милса-Велга. Для порождения векторного пространства GF(2m) использовались регистры сдвига с линейными обратными связями длины m с обратной связью.

Следует заметить, что на практике имеет место различное число функциональных отображений. С возрастанием используемых ступеней уровень криптостойкости шифрования повышается.

По отношению размера открытого текста и периода ключевой ПСП различают схемы:

• С «бесконечной» ключевой ПСП (период ПСП больше размера открытого текста)

• С конечной ключевой ПСП или с режимом «бегущего кода» (период ПСП равен размеру открытого текста).

Рис. 5.21. Принцип формирования ПСП по методу двухступенчатых отображений

Рис. 5.22. Схема с нелинейной внешней (а) и внутренней (6) логикой

Схемы с «бесконечной» ключевой ПСП обладают более высокой криптостойкостью относительно вскрытия их структуры при известном открытом тексте. Однако при вскрытии структуры ПСП по частично известному тексту схема «бегущий код» не позволяет вскрывать весь текст, а только его небольшую часть, поэтому, например, разработчики спутниковой системы «На-встар» в качестве криптостойкой ПСП Р-кода использовали сегменты длительностью 7 суток, выделенные случайным образом из нелинейной ПСП с периодом 267 суток.

По способам технической реализации синхронных поточных шифров можно выделить схемы, представленные на рис. 5.22:

• с нелинейной внешней логикой

• с нелинейной внутренней логикой.

При использовании нелинейной внешней логики основу генератора ПСП составляет регистр сдвига с линейными обратными связями, который порождает все ненулевые элементы векторного пространства GF(2n).

В схеме с нелинейной внутренней логикой генератор ПСП представляет собой регистр с нелинейными обратными связями. Такой генератор вырабатывает последовательности де Брейна с периодом 2 n. Такие последовательности обладают одними из самых высоких показателей криптостойкости из всех классов ПСП, так как каждая серия из n-символов встречается на периоде ПСП только один раз.

|

|

|

|

Дата добавления: 2014-01-05; Просмотров: 1665; Нарушение авторских прав?; Мы поможем в написании вашей работы!