КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Принципы построения L3 VPN MPLS

|

|

|

|

Сети VPN на базе сети IP/MPLS разделяют на два широких класса - сети, которые работают на 3-м уровне, называемые Layer 3 VPN (L3 VPN или VPN L3) и сети, работающие на 2-м уровне Layer 2 VPN – (L2 VPN или VPN L2). Сеть L3 VPN взаимодействует с сетями клиентов на основе IP-адресов, а L2 VPN – на основе адресной информации второго уровня, например, МАС-адресов или идентификаторов виртуальных каналов АТМ/FR. В данном разделе рассматриваются вопросы организации L3 VPN на сети IP/MPLS (далее просто сеть MPLS).

Как было указано выше, L3 VPN MPLS от L2 VPN MPLS отличаются тем, какой уровень заголовков обрабатывается в сети MPLS при создании VPN. При этом следует отметить, что взаимодействие узлов РЕ сети MPLS с клиентскими узлами СЕ обычно производится с использованием протокола канального уровня, например Ethernet, заголовок которого должен отбрасываться на сетевом уровне в маршрутизаторах РЕ. Однако, под этим первым, транспортным заголовком канального уровня может лежать IP-заголовок или заголовок канального уровня (Ethernet/АТМ/FR), что означает что в транспортный кадр канального уровня была загружена IP-дейтаграмма или кадр второго уровня соответственно. Таким образом, если следующим за отброшенным заголовком 2-го уровня следует IP-заголовок, который должен обрабатываться в граничном узле РЕ, то данная VPN относится к L3 VPN, если этот заголовок определяет кадр второго уровня, то необходимо строить L2 VPN. Заметим, что имеет значение только первый, следующий за транспортным, заголовок, так как внутри кадра, имеющего, например первый заголовок Ethernet, далее может находиться IP-заголовок пользовательской IP-дейтаграммы, которая в сети MPLS провайдера не обрабатывается, а будет обрабатываться в сети клиента.

Первоначально были разработаны принципы построения и протоколы для сетей VPN 3-го уровня, которые были стандартизованы в RFC. До настоящего времени наиболее широко развертывались сети VPN 3-го уровня по RFC 2547bis или более современной модификации стандарта RFC 4364 и уже существует большое количество VPN, организованных в сетях IP/MPLS многих зарубежных и отечественных операторов. Эти сети строятся с помощью расширения известного протокола BGP сетей IP, которое носит название MP-BGP. Протокол MP-BGP совместно с протоколами IGP формирует для каждой VPN специальные таблицы VRF, определяющие маршрутизацию VPN.

Виртуальная частная сеть 3-го уровня структурируется в виде одноранговой модели уровня СЕ-РЕ (соответствующие маршрутизаторы СЕ и РЕ «видят друг друга»). При этом СЕ-маршрутизатор является одноранговым устройством для РЕ-маршрутизатора к которому он подключен, но не является одноранговым устройством для других СЕ-маршрутизаторов, установленных на других объектах той же VPN. Маршрутизаторы на разных объектах не обмениваются данными непосредственно друг с другом, а только через РЕ-маршрутизатор.

Каждый РЕ-маршрутизатор поддерживает отдельную таблицу VRF для каждого объекта, подключенного к РЕ-маршрутизатору. Каждый СE-маршрутизатор должен внести свои маршруты в таблицы VRF, определенные в сети MPLS для данной VPN. Для передачи этих маршрутов может использоваться статическая маршрутизация, а также маршрутизация BGP, OSPF или RIP (протоколы IGP). В качестве примера на рис.1.2-1 показана сеть VPNA, где используются подсети этой сети с адресом 2.0.0.0/16, а также сеть VPNВ с адресом 1.0.0.0/16., которые передают информацию о своем подключении к сети через свой РЕ. В свою очередь, РЕ-маршрутизаторы связываются друг с другом по протоколу МР BGP для обмена информацией о подключенных VPN. РЕ-маршрутизаторы сохраняют адреса P-маршрутизаторов в отдельной глобальной таблице маршрутизации, в соответствии с которой составляется маршрут по опорной сети для VPN. Таким образом в таблицах VRF каждого РЕ-маршрутизатора появится информация обо всех клиентских сетях, входящих в состав каждой VPN, подключенной к данному маршрутизатору.

Если при передаче IP-адрес пакета указывает на то, что его нужно передать в объект А, его ищут в таблице VRF объекта А только в том случае, если пакет прибыл из объекта, которому доступна эта VRF таблица (т.е. с того объекта, который входит в этот VPN). Если объект связан с несколькими VPN, его таблица VRF может включать данные о маршрутах всех этих сетей (VPN). Маршруты всех VPN, с которыми связан объект, могут располагаться в одной таблице. Кроме того, если разные объекты VPN пользуются одинаковым набором маршрутов, они также будут объединяться в одну таблицу VRF.

Таблицы VRF на устройствах РЕ используются только для пакетов, поступающих из объектов, напрямую подключенных к данному РЕ. Они не используются для маршрутизации пакетов, поступающих с других маршрутизаторов, т.е. невозможно попасть в таблицу VRF извне.

Одним из наиболее важных вопросов построения VPN является обеспечение конфиденциальности передаваемой информации. Эта проблема решается созданием непересекающихся адресных пространств и маршрутов для различных VPN.

Так как адреса в клиентских подсетях различных VPN могут пересекаться, то для обеспечения их уникальности вводятся специальные префиксы подсетей VPN, которые состоят из двух частей:

- RD – Route Distinguisher (8 байт) – различитель маршрута, в который вводится номер VPN самим провайдером, обеспечивая тем самым глобальную уникальность идентификатора каждой VPN;

- IPv4 network address – традиционный префикс IPv4 (4 байта).

Форма представление префикса подсети как пары RD и IPv4 называется адресом VPN-IPv4. Структура VPN-IPv4 обеспечивает глобальную уникальность адресации каждой клиентской сети. Таким образом, даже если в двух клиентских сетях используются одни и те же адреса IPv4, соответствующие им адреса VPN-IPv4 будут отличаться друг от друга.

Особенностью построения L3 VPN является то, что доступность по протоколу МР BGP обеспечивается только между системами, которые принадлежат к одной и той же VPN. Данные о маршрутах VPN-IPv4 для конкретной клиентской сети передаются (с помощью протокола MP BGP) только РЕ-маршрутизаторам, которые могут взаимодействовать с этой клиентской сетью, т.е. внутри одной VPN. В результате объем информации о маршрутах, который хранится на РЕ-маршрутизаторе, пропорционален не общему количеству VPN, а количеству VPN, подключенных к данному РЕ.

Кратко подведем итоги. В L3 VPN маршрутизаторы CE и PE являются одноранговыми (связанными друг с другом непосредственно) узлами IP-маршрутизации. Маршрутизатор CE предоставляет маршрутизатору PE по одному из протоколов IGP информацию о маршрутизации для частной сети потребителя, расположенной за ним. Маршрутизатор PE сохраняет эту частную информацию о маршрутизации в таблице VRF. Маршрутизатор PE обслуживает отдельную таблицу VRF для каждой VPN, обеспечивая, таким образом, соответствующую изоляцию и безопасность. В дополнение к таблицам VRF маршрутизатор PE также сохраняет в глобальной таблице обычную информацию о маршрутизации, которая необходима для передачи трафика по сети MPLS провайдера (метки LSP). Сети VPN 3-го уровня по RFC 2547bis используют расширения МР BGP, чтобы распределять маршрутную информацию по магистральной сети провайдера. Стандартные механизмы MPLS с заменой меток в промежуточных узлах P (как обсуждалось ранее) используются при передачи трафика VPN по магистральной сети.

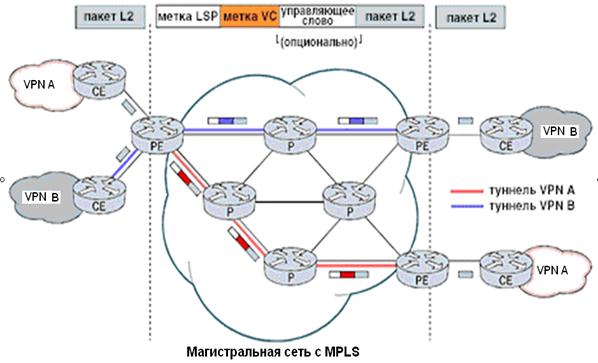

В сетях L3 VPN используется двухуровневый стек меток MPLS (см. рис.11.1). Внутренняя метка переносит специфическую информацию о VPN от PE к PE. Внешняя метка переносит информацию передачи MPLS от одного хопа к другому хопу, входящему в маршрут. Маршрутизатор P в процессе распространения пакета по сети MPLS считывает и заменяет только внешнюю метку, не производя никаких действий с внутренней меткой VPN – внутренняя метка туннелируется по сети без анализа и изменений.

Рис.11.1 Сеть VPN MPLS 3-го уровня

Метод L3 VPN имеет несколько преимуществ. Пространство IP-адреса потребителя управляется оператором, что значительно упрощает роль потребителя (поскольку новые узлы VPN потребителя просто подсоединяются и обслуживаются провайдером). Еще одно преимущество L3 VPN состоит в том, что они поддерживают автоматическое конфигурирование VPN путем использования на новом уровне возможностей динамической маршрутизации BGP.

Метод 3-го уровня также имеет недостатки. Сети VPN 3-го уровня поддерживают только IP или «IP-инкапсулированный» пользовательский трафик. Наращиваемость также может вызвать значительные проблемы с маршрутизаторами PE, требующими для поддержки маршрутизации BGP таблицы, размер которых значительно больше обычных таблиц продвижения в технологии MPLS.

Сети VPN MPLS 2-го уровня (L2 VPN)

VPN 2-го уровня опираются на магистральную сеть IP/MPLS сеть 3-го уровня. Главное архитектурное различие L2 VPN и L3 VPNсостоит в том, как организовано взаимодействие граничных маршрутизаторов РЕ и СЕ. В VPN 2-го уровня магистральный граничный маршрутизатор РЕ, в отличие от L3 VPN, не состоит с СЕ в равноправных одноранговых отношениях и не содержит собственных маршрутных таблиц для клиентской сети. Вместо этого он просто отображает входной трафик 2-го уровня на соответствующий входной туннель.

В последнее время повысился интерес операторов связи и производителей к сетям VPN MPLS 2-го уровня. Стандарты VPN MPLS 2-го уровня пока еще находятся на стадии разработки [4,5], но ведущие производители оборудования MPLS уже выпускают маршрутизаторы с поддержкой функций L2 VPN. Эти проекты определяют метод для настройки туннелей L2 VPN по сети MPLS, который может обрабатывать все типы трафика 2-го уровня, включая Ethernet, ретрансляцию кадров, ATM, TDM и PPP/HDLC. При этом по туннелю переносятся без изменения данные, сигнализация и синхронизация сетей второго уровня.

Для построения всех сетей второго уровня в настоящее время представляет интерес только технология Ethernet, имеющая более высокую скорость (до 10 Гбит/c), чем другие технологии канального уровня. Кратко опишем наиболее распространенный формат заголовков в сетях Ethernet и схему организации VLAN, которые могут туннелироваться по сети IP/MPLS

Протокол туннелирования IEEE 802.1Q VLAN tunneling – это сетевой протокол, с помощью которого данные, которые должны быть обработаны с помощью протокола А, упаковывается внутри кадра, который обрабатывается по протоколу В так, что с точки зрения протокола А сеть с протоколом В является сетью 2-го уровня (data link layer).

Туннелирование используется для выполнения ряда операций при организации VPN, в частности, для установки самостоятельной внутренней адресации. Например, администраторы различных компаний часто выдвигают требования самостоятельной нумерации (адресации) собственных VLAN. Однако совпадение нумерации у нескольких компаний, обслуживаемых одной магистралью, может привести к недопустимому перемешиванию данных VLAN различных компаний. Эту проблему невозможно разрешить, выделяя определенное адресное пространство для нумерации VLAN различных компаний, так как такое решение обладает, прежде всего, плохой масштабируемостью, т.е. общее число VLAN в сети может превысить максимальное допустимое число VLAN, определенное правилами IEEE 802.1Q.

Возможности организации туннелей связи согласно IEEE 802.1Q позволяют с помощью одной VLAN обеспечить работу на общей магистрали многих абонентов-компаний, имеющих, кроме того, по несколько собственных VLAN. Порт коммутатора, настроенный на организацию туннелей по IEEE 802.1Q, называют туннельным портом в отличие от других портов, которые называют транковыми. При настройке туннельной системы некий туннельный порт соответствует номеру отдельной компании, и все VLAN этой компании будут иметь этот номер.

На рис.11.2 приведена схема подключения VLAN компаний А и B к провайдерской сети с организацией двух туннелей.

|

Рис.11.2 Схема организации туннеля VLAN разных компаний по общей магистрали

Таким образом, построение туннелей по спецификации IEEE 802.1Q позволяет расширить пространство VLAN за счет организации двухуровневой иерархии путем введения на туннельном порту в пакеты пользователей дополнительной (внешней) метки (tag) помимо существующей внутренней метки. Абонентский трафик, который приходит на туннельный порт коммутатора провайдера из транкового порта коммутатора отдельной компании, уже помечен в коммутаторе, принадлежащем компании, первым (внутренним) тегом, который определяет номер абонентской VLAN внутри компании. На туннельном порту каждому входящему пакету присваивается дополнительная метка (тег), соответствующая этому туннельному порту. На рис.11.3 показана структура исходного кадра Ethernet, изменяющаяся при организации VLAN компании (первое преобразование заголовка) и при организации туннеля на магистрали (второе преобразование).

Рис. 1 -

Рис. 11.3. Формат меток VLAN на уровне L2 (стандарт IEEE 802.1р)

Из рис.11.3 видно, что стандартный кадр Ethernet (верхняя часть рисунка) при создании VLAN по стандарту IEEE 802.1Q дополняется двумя полями: Etype (сокращение от EtherType) и Tag, где в первом поле указывается тип протокола обработки кадра, а во втором вносится метка (tag), соответствующая номеру VLAN внутри корпорации. На нижней части рисунка показана структура кадра при туннелировании, где значение тега соответствует номеру туннельного порта.

Таким образом, путем создания туннелей на магистрали, данные виртуальных локальных сетей различных компаний будут обрабатываться раздельно даже при совпадающих внутренних номерах.

Использование поля приоритета в коммутаторах Ethernet нового поколения обеспечивает на канальном уровне обработку очередей различных приоритетов, что позволяет в какой-то мере выполнять требования QoS. Таким образом, на уровне L2 существует возможность обеспечения QoS в ограниченном объеме. На уровне L3 возможности обработки значительно более широкие, которые позволяют учесть требования L2 VPN по приоритетам в сетях IP/MPLS.

Организация сетей L2 VPN в среде IP/MPLS основана на двух основных подходах: «точка-точка» и «точка – много точек». Соответственно этому есть два типа VPN 2-го уровня в среде IP/MPLS:

- двухточечные: подобно сетям ATM и ретрансляции кадров, используют фиксированные двухточечные соединения или туннели LSP (услуга VPWS-Virtual Private Wire Service), например, по технологии АTоМ – Any Transport Over MPLS, разработанной фирмой Cisco;

- многоточечные: поддерживают узловую и иерархическую топологию (услуга VPLS – VirtualPrivate LAN Service).

Схема организации туннелей точка-точка приводится на рис.11.4.

Рис. 11.4 Сеть VPN MPLS 2-го уровня типа «точка-точка»

Сети L2 VPN также используют процесс формирования стека меток подобно VPN 3-го уровня. Внешняя туннельная метка LSP определяет последовательный маршрут через сеть провайдера Внутренняя метка виртуального канала (VC) идентифицирует VLAN, VPN или соединение в оконечной точке. Кроме того, есть дополнительное управляющее слово (control word), следующее за меткой VC, которое переносит информацию о вложенном пакете 2-го уровня.

Услуга VPLS (Virtual Private LAN Services - услуга виртуальной частной LAN) - это многоточечная модель L2 VPN, которая в последнее время вызывает большой интерес. Модель VPLS использует Ethernet в качестве технологии доступа между сетями потребителя и провайдера, позволяет расширить частную корпоративную сеть Ethernet посредством управляемой провайдером инфраструктуры MPLS. Услуга VPLS функционально может быть представлена в виде виртуальной коммутации L2 VPN на граничных маршрутизаторах РЕ сети MPLS. Множество узлов корпоративных пользователей можно соединить в одну L2 VPN вместе со всеми пунктами, выполняющими коммутацию на втором уровне (см. рис.11.5).

Рис. 11.5 Схема предоставления услуги VPLS для L2 VPN

На рис.11.5 VLAN, направленный от узла СЕ, присоединенного к РЕ1, к другому СЕ, присоединенному к РЕ2, должен коммутироваться в узле РЕ3 (в виртуальном коммутаторе на втором уровне). Если бы такого коммутатора не было, необходимо было бы организовать туннель точка-точка от РЕ1 до РЕ2.

Для организации сети VPLS маршрутизаторы должны быть укомплектованы специальными платами, реализующими коммутацию на втором уровне.

Как уже было отмечено, в L2 VPN маршрутизаторы PE и CE не обязательно должны быть одноранговыми узлами, как это требуется для VPN 3-го уровня. Сети VPN MPLS 2-го уровня имеют явное преимущество, состоящее в том, что они способны переносить пакеты, построенные на базе любого корпоративного протокола – сеть MPLS будет прозрачной для этих данных. Эти сети могут также работать поверх практически любой транспортной среды, осуществляя интеграцию IP-сетей, не ориентированных на соединение, с сетями, предполагающими установление соединений. Квалификация пользователей может быть минимальной, поскольку не требуется конфигурирования маршрутизации.

С другой стороны L2 VPN не могут наращиваться подобно L3 VPN. Вся сетка LSP должна быть настроена заранее между всеми узлами L2 VPN: требование, которое не состыкуется с большим количеством узлов. Кроме того, эти сети не могут воспользоваться преимуществом автоматического составления маршрута, доступным в сетях VPN 3-го уровня. Так что они больше подходят для ситуаций с небольшим количеством узлов VPN и статическими маршрутами.

Поскольку в сети MPLS потоки трафика достаточно устойчивы, можно считать, что большая часть маршрутов может быть отнесена к статическим маршрутам, на которых могут строиться L2 VPN.

Вопросы к лекции 11:

- Какие свойства реальных частных сетей могут поддерживаться VPN?

- Какие технологии в сетях VPN используются, чтобы обеспечить безопасность разграничения трафика?

- В чем состоят достоинства и недостатки сети VPN уровня 3 по сравнению с сетью VPN уровня 2?

- Как формируется таблица VFR?

- Какую роль играет протокол MP-BGPВ?

- В сети MPLS VPN пакет снабжается двумя метками – внутренней LVPN и внешней L. Какую роль играет каждая из этих меток в продвижении пакетов?

- Какие дополнительные узлы включает VPN по сравнению со стандартным LSP?

Лекция 12 (4 часа)

|

|

|

|

|

Дата добавления: 2014-01-05; Просмотров: 12650; Нарушение авторских прав?; Мы поможем в написании вашей работы!