КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Стеганография

|

|

|

|

А В

1. вот мой открытый ключ KA

1. вот мой открытый ключ KA

2.

проверка

3.

Ты действительно А

Получай мой сертификат СА

4.

Я А, вот мой открытый ключ и сертификат СА

5.

Этот сертификат СА действительно принадлежит А?

6. Да, это так

Отлично я его буду использовать KA 7.

Рисунок 5.13 Схема сертификации.

Сертификат защищен от подделок, так как подпись центра сертификации может быть проверена.

Функции центра сертификации:

1. Поддержка принятия: доступ к ключу имеет только сертифицированный пользователь и в случае утраты генерируется новый ключ.

2. Сохранение и восстановление ключей (при потере).

ЦС поддерживает 2 вида пар ключей: для шифрования и расшифрования; для ЭЦП и ее удостоверения.

3. Функция обновления ключей и управление архивом.

4. Хранение и распределение сертификатов.

5. Взаимная сертификация для электронной коммерции.

6. Сертификация центров на более низких уровнях иерархии.

Классифицировать способы засекречивания передаваемых сообщений можно по-разному, например: прячется ли секретное сообщение или оно просто делается недоступным для всех, кроме получателя.

В зависимости от ответа на приведенный выше вопрос получаются различные классы способов засекречивания данных - стеганография и шифрование.

Слово "стеганография" в переводе с греческого буквально означает "тайнопись" (steganos - секрет, тайна; graphy - запись).

Стеганографическая система или стегосистема - совокупность средств и методов, которые используются для формирования скрытого канала передачи информации.

При построении стегосистемы должны учитываться следующие положения:

- противник имеет полное представление о стеганографической системе и деталях ее реализации. Единственной информацией, которая остается неизвестной потенциальному противнику, является ключ, с помощью которого только его держатель может установить факт присутствия и содержание скрытого сообщения;

- если противник каким-то образом узнает о факте существования скрытого сообщения, это не должно позволить ему извлечь подобные сообщения в других данных до тех пор, пока ключ хранится в тайне;

- потенциальный противник должен быть лишен каких-либо технических и иных преимуществ в распознавании или раскрытии содержания тайных сообщений.

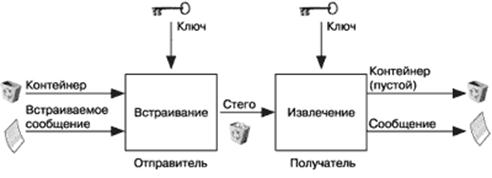

Обобщенная модель стегосистемы представлена на рис. 1.

Контейнер - любая информация, предназначенная для сокрытия тайных сообщений.

Пустой контейнер - контейнер без встроенного сообщения; заполненный контейнер или стего - контейнер, содержащий встроенную информацию.

Встроенное (скрытое) сообщение - сообщение, встраиваемое в контейнер.

Стегоключ или просто ключ - секретный ключ, необходимый для сокрытия информации. В зависимости от количества уровней защиты (например, встраивание предварительно зашифрованного сообщения) в стегосистеме может быть один или несколько стегоключей.

По аналогии с криптографией, по типу стегоключа стегосистемы можно подразделить на два типа:

- с секретным ключом;

- с открытым ключом.

В стегосистеме с секретным ключом используется один ключ, который должен быть определен либо до начала обмена секретными сообщениями, либо передан по защищенному каналу.

В стегосистеме с открытым ключом для встраивания и извлечения сообщения используются разные ключи, которые различаются таким образом, что с помощью вычислений невозможно вывести один ключ из другого. Поэтому один ключ (открытый) может передаваться свободно по незащищенному каналу связи. Кроме того, данная схема хорошо работает и при взаимном недоверии отправителя и получателя.

Процесс стеганографии условно можно разделить на несколько этапов:

1) выбор файла, который необходимо скрыть (информационный файл);

2) выбор файла, используемого для сокрытия информации (файл-контейнер);

3) выбор стеганографической программы. Один из лучших программных продуктов для платформы Windows95/NT - S-Tools. Программа позволяет прятать любые файлы как графические изображения формата gif и bmp, так и в аудиофайлах формата way. Другая распространенная стеганографическая программа - Steganos for Win95, является мощной программой для шифрования файлов и скрытия их внутри bmp-, way-, dib-, voc-, ascii- и html- файлов;

4) кодирование файла. На новый файл устанавливается защита паролем;

5) отправление скрытого сообщения по электронной почте и его декодирование. Требования, предъявляемые к современной компьютерной стеганографии:

1) методы сокрытия должны обеспечивать аутентичность и целостность файла;

2) изначально предполагается, что преступнику знакомы все возможные стеганографические методы;

3) безопасность методов основывается на сохранении стеганографическим преобразованием основных свойств открыто передаваемого файла при внесении в него секретного сообщения и некоторой неизвестной преступнику информации - ключа;

4) если факт сокрытия сообщения стал известен противнику, то извлечение секретных данных представляет сложную вычислительную задачу

Программные продукты

Существует довольно много программных продуктов, которые применяются для целей стеганографии и реализующих, как правило средства внедрения секретных данных в графические, звуковые и видео файлы. Многие из них бесплатны или условно – бесплатны (shareware). Наиболее популярные из них приведены в таблице. Пользование большинством из них сводится к нажатию нескольких кнопок в окнах диалога– Вам достаточно выбрать файл сообщения, который нужно скрыть, затем файл – приемник данных, в котором предполагается скрыть данные(его емкость должна быть достаточна для хранения внедренных данных) и нажать на кнопку OK.

| Название программы | Описание |

| Gif-It-Up 1.0 for Windows 95 | Прячет данные в GIF файлах, выполняя подстановку скрытых цветов в изображение |

| EZStego | Java–приложение. Модифицирует наименее значимые биты (LSB) яркости точек GIF и PICT, изменяя их цветовую палитру |

| DiSi-Steganograph | DOS–приложение. Прячет данные в графических файлах PCX |

| Hide and Seek | Прячет данные в GIF файлах, скрываемые данные кодирует алгоритмом шифрования Blowfish. Осуществляет случайный выбор точек для хранения внедряемых данных. |

| MP3Stego | Внедряет данные в звуковые файлы формата MP3, который широко рапространен. |

| Steganos | Программа с ассистентом (Wizard) кодирует и прячет файлы в форматах DIB, BMP, VOC, WAV, ASCII и HTML |

| Steganography Tools 4 | Предварительно кодирует данные с помощью алгоритмов шифрования IDEA, MPJ2, DES TripleDES и NSEA, а затем прячет их в графических файлах, звуковых (WAV) файлах или свободных секторах флоппи-дисков |

Эти программы, информацию об их получении, а также другую информацию о методах стеганографии можно скачать с веб сайтов – http://www.cl.cam.ac.uk/~fapp2/steganography/, http://www.demcom.com/english/steganos/, http://www.signumtech.com, http://www/digimark/com.

Пример

Предположим, что в качестве носителя используется 24 битовое изображение размером 800х600 (графика среднего разрешения). Оно занимает около полутора мегабайта памяти (800х600х24/3 = 1440000 байт). Каждая цветовая комбинация тона (пиксела - точки) – это комбинация трех основных цветов –красного, зеленого и синего, которые занимают каждый по 1 байту (итого по 3 на точку). Если для хранения секретной информации использовать наименьший значащий бит (Least Significant Bits – LSB) каждого байта, то получим по 3 бита на каждый пиксел. Емкость изображения носителя составит – 800х600х3/8=180000 байт. При этом биты в каких то точках будут совпадать с битами реального изображения, в других – нет, но, главное, что на глаз определить такие искажения практически невозможно.

Другим популярным методом встраивания сообщений является использование особенностей форматов данных, использующих сжатие с потерей данных (например JPEG). Этот метод (в отличии от LSB) более стоек к геометрическим преобразованиям и обнаружению канала передачи, так как имеется возможность в широком диапазоне варьировать качество сжатого изображения, что делает невозможным определение происхождения искажения. Более подробно этот метод описан в статье С. Ф. Быкова "Алгоритм сжатия JPEG с позиции компьютерной стеганографии" ("Защита информации. Конфидент", №3, 2000, стр. 26).

Для встраивания цифровых водяных знаков используются более сложные методы.

|

|

|

|

Дата добавления: 2014-01-06; Просмотров: 1070; Нарушение авторских прав?; Мы поможем в написании вашей работы!