КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Mobile WiMAX

|

|

|

|

Этот режим был разработан в стандарте 802.16e-2005 и позволил увеличить скорость перемещения клиентского оборудования до 120 км/ч. Основные достижения этого режима:

- Устойчивость к многолучевому распространению сигнала и собственным помехам.

- Масштабируемая пропускная способность канала.

- Технология Time Division Duplex (TDD), которая позволяет эффективно обрабатывать асимметричный трафик и упрощает управление сложными системами антенн за счет эстафетной передачи сессии между каналами.

- Технология Hybrid-Automatic Repeat Request (H-ARQ), которая позволяет сохранять устойчивое соединение при резкой смене направления движения клиентского оборудования.

- Распределение выделяемых частот и использование субканалов при высокой загрузке позволяет оптимизировать передачу данных с учетом силы сигнала клиентского оборудования.

- Управление энергосбережением позволяет оптимизировать затраты энергии на поддержание связи портативных устройств в режиме ожидания или простоя.

- Технология Network-Optimized Hard Handoff (HHO), которая позволяет до 50 миллисекунд и менее сократить время на переключение клиента между каналами.

- Технология Multicast and Broadcast Service (MBS), которая объединяет функции DVB-H, MediaFLO и 3GPP E-UTRA для:

- достижения высокой скорости передачи данных с использованием одночастотной сети;

- гибкого распределения радиочастот;

- низкого потребления энергии портативными устройствами;

- быстрого переключения между каналами.

- Технология Smart Antenna, поддерживающая субканалы и эстафетную передачу сессии между каналами, что позволяет использовать сложные системы антенн, включая формирование диаграммы направленности, пространственно-временное маркирование, пространственное мультиплексирование (уплотнение).

- Технология Fractional Frequency Reuse, которая позволяет контролировать наложение/пересечение каналов для повторного использования частот с минимальными потерями.

- Размер фрейма в 5 миллисекунд обеспечивает компромисс между надежностью передачи данных за счет использования малых пакетов и накладными расходами за счет увеличения числа пакетов (и, как следствие, заголовков).

Стандарт WiMAX сегодня находится на стадии тестирования. Единственная конкурентоспособная версия стандарта, для которой существует лицензия на оборудование, - это Fixed WiMAX. Однако провайдеры не спешат заменять дорогостоящее, но уже работающее оборудование новым, ибо это требует существенных вложений без возможности поднять производительность (и, соответственно, цену на услуги) и вернуть вложенные средства быстро.

При развертывании WiMAX-сетей там, где доступа к Internet раньше не было, приходится сталкиваться с проблемой наличия в малонаселенных или удаленных регионах достаточного числа потенциальных пользователей, обладающих необходимым оборудованием или денежными средствами на его приобретение. То же касается и перехода на Mobile WiMAX после его лицензирования, так как, помимо затрат провайдеров на модернизацию операторского оборудования, следует учитывать затраты пользователей на модернизацию клиентского оборудования: приобретение WiMAX-карт и обновление портативных устройств.

Вторым сдерживающим фактором является позиция многих специалистов, которые считают недопустимым использование сверхвысоких частот радиосвязи прямой видимости, вредных для здоровья человека. Наличие вышек на расстоянии десятков метров от жилых объектов (а базовые станции рекомендуется устанавливать на крышах домов) может пагубно сказаться на здоровье жителей, особенно детей. Однако результатов медицинских экспериментов, подтверждающих наличие или высокую вероятность вреда, пока не опубликовано.

Третьим фактором является, как ни странно, быстрое развитие стандарта. Появление новых, принципиально различных версий стандарта WiMAX, приводит к вопросу о неизбежной смене оборудования через несколько лет. Так, станции, сейчас работающие в режиме Fixed WiMAX, не смогут поддерживать Mobile WiMAX. При переходе на следующий стандарт потребуется обновление части оборудования, что отпугивает крупных провайдеров. На данный момент внедрение и использование Fixed WiMAX на коммерческой основе могут позволить себе только небольшие компании, которые не планируют значительного расширения (в том числе территориального) и используют новые технологии для привлечения клиентов.

И, наконец, четвертым фактором является наличие конкурентного стандарта широкополосной связи, использующего близкие диапазоны радиочастот - WBro. Этот стандарт тоже до конца не лицензирован, однако он уже получил определенную известность. А потому всегда существует вероятность, что через несколько лет предпочтительным окажется не WiMAX, а WBro. И компании, вложившие средства в разработку и внедрение WiMAX-систем, серьезно пострадают. Впрочем, из-за схожести стандартов существует также вероятность слияния и в дальнейшем использования оборудования, поддерживающего оба стандарта одновременно.

Таким образом, при видимых преимуществах стандарта еще рано говорить о тотальном внедрении технологии или даже о возможности перехода на нее и отказа от существующих сетевых решений. Необходимо сначала получить первое лицензированное оборудование стандарта Mobile WiMAX, а также результаты полевых испытаний. Затем можно ожидать утверждения стандартов версии 802.16f (Full Mobile WiMAX) и 802.16m.

Первый из них включает в себя алгоритмы обхода препятствий и оптимизацию сотовой топологии покрытия между базовыми станциями. Второй стандарт должен поднять скорость передачи данных со стационарным клиентским оборудованием до 1 Гбит/с и с мобильным клиентским оборудованием - до 100 Мбит/с. Эти стандарты планируется утвердить в 2008-2009 годах соответственно.

Далее можно ожидать лицензирования оборудования с поддержкой новых стандартов, конкуренции на рынке производства оборудования и услуг доступа через WiMAX. И только тогда можно будет говорить о действительных преимуществах и недостатках этой технологии по сравнению с ныне существующими.

| 7. Лекция: Угрозы и риски безопасности беспроводных сетей | ||

| Страницы: 1 | 2 | 3 | 4 | вопросы |» | для печати и PDA | |

| ||

| Если Вы заметили ошибку - сообщите нам или выделите ее и нажмите Ctrl+Enter | ||

| ||

Безопасность – один из ключевых факторов проектирования любых систем. Современные беспроводные технологии предлагают не очень эффективные методы по защите информации. Традиционно различают несколько видов атак на беспроводные сети, различающихся методами, целями и степенью угрозы. В лекции приведены вспомогательные рисунки, благодаря которым становится видно на каком этапе возникает угроза. Большая часть лекции уделена вопросам криптографии: множество новых определений, систем шифрования, методов защиты данных.

Содержание

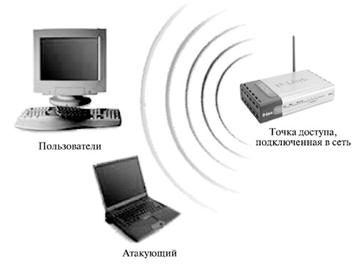

Рис. 7.1. Атака "подслушивание"

Другой способ подслушивания - подключение к беспроводной сети. Активное подслушивание в локальной беспроводной сети обычно основано на неправильном использовании протокола Address Resolution Protocol (ARP). Изначально эта технология была создана для "прослушивания" сети. В действительности мы имеем дело с атакой типа MITM (Man In The Middle - "человек посередине") на уровне связи данных. Они могут принимать различные формы и используются для разрушения конфиденциальности и целостности сеанса связи. Атаки MITM более сложны, чем большинство других атак: для их проведения требуется подробная информация о сети. Злоумышленник обычно подменяет идентификацию одного из сетевых ресурсов. Когда жертва атаки инициирует соединение, мошенник перехватывает его и затем завершает соединение с требуемым ресурсом, а потом пропускает все соединения с этим ресурсом через свою станцию. При этом атакующий может посылать и изменять информацию или подслушивать все переговоры и потом расшифровывать их.

Атакующий посылает ARP-ответы, на которые не было запроса, к целевой станции локальной сети, которая отправляет ему весь проходящий через нее трафик. Затем злоумышленник будет отсылать пакеты указанным адресатам.

Таким образом, беспроводная станция может перехватывать трафик другого беспроводного клиента (или проводного клиента в локальной сети).

Отказ в обслуживании (Denial of Service - DOS)

Полную парализацию сети может вызвать атака типа DOS. Во всей сети, включая базовые станции и клиентские терминалы, возникает такая сильная интерференция, что станции не могут связываться друг с другом (рис. 7.2). Эта атака выключает все коммуникации в определенном районе. Если она проводится в достаточно широкой области, то может потребовать значительных мощностей. Атаку DOS на беспроводные сети трудно предотвратить или остановить. Большинство беспроводных сетевых технологий использует нелицензированные частоты - следовательно, допустима интерференция от целого ряда электронных устройств.

Рис. 7.1. Атака "подслушивание"

Другой способ подслушивания - подключение к беспроводной сети. Активное подслушивание в локальной беспроводной сети обычно основано на неправильном использовании протокола Address Resolution Protocol (ARP). Изначально эта технология была создана для "прослушивания" сети. В действительности мы имеем дело с атакой типа MITM (Man In The Middle - "человек посередине") на уровне связи данных. Они могут принимать различные формы и используются для разрушения конфиденциальности и целостности сеанса связи. Атаки MITM более сложны, чем большинство других атак: для их проведения требуется подробная информация о сети. Злоумышленник обычно подменяет идентификацию одного из сетевых ресурсов. Когда жертва атаки инициирует соединение, мошенник перехватывает его и затем завершает соединение с требуемым ресурсом, а потом пропускает все соединения с этим ресурсом через свою станцию. При этом атакующий может посылать и изменять информацию или подслушивать все переговоры и потом расшифровывать их.

Атакующий посылает ARP-ответы, на которые не было запроса, к целевой станции локальной сети, которая отправляет ему весь проходящий через нее трафик. Затем злоумышленник будет отсылать пакеты указанным адресатам.

Таким образом, беспроводная станция может перехватывать трафик другого беспроводного клиента (или проводного клиента в локальной сети).

Отказ в обслуживании (Denial of Service - DOS)

Полную парализацию сети может вызвать атака типа DOS. Во всей сети, включая базовые станции и клиентские терминалы, возникает такая сильная интерференция, что станции не могут связываться друг с другом (рис. 7.2). Эта атака выключает все коммуникации в определенном районе. Если она проводится в достаточно широкой области, то может потребовать значительных мощностей. Атаку DOS на беспроводные сети трудно предотвратить или остановить. Большинство беспроводных сетевых технологий использует нелицензированные частоты - следовательно, допустима интерференция от целого ряда электронных устройств.

Рис. 7.2. Атака "отказ в обслуживании" в беспроводных коммуникациях

Рис. 7.2. Атака "отказ в обслуживании" в беспроводных коммуникациях

|

|

|

|

|

|

Дата добавления: 2014-01-06; Просмотров: 352; Нарушение авторских прав?; Мы поможем в написании вашей работы!