КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Цифровой сертификат

|

|

|

|

Цифровая подпись

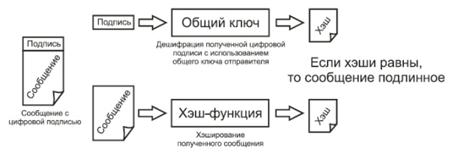

Цифровая подпись представляет собой зашифрованный хэш, который добавляется к документу. Принцип шифрования с цифровой подписью поясняетрисунок 7.8.

увеличить изображение

Рис. 7.8. Проверка подлинности сообщения с цифровой подписью

Она может использоваться для аутентификации отправителя и целостности документа. Цифровые подписи можно создавать с помощью сочетания хэш-функций и криптографии общих ключей.

Цифровым сертификатом называется сообщение с цифровой подписью, которое в настоящее время обычно используется для подтверждения действительности общего ключа. Общий формат широко распространенного сертификата X.509 включает следующие элементы:

- версии;

- серийный номер сертификата;

- эмитент информации об алгоритме;

- эмитент сертификата;

- даты начала и окончания действия сертификата;

- информацию об алгоритме общего ключа субъекта сертификата;

- подпись эмитирующей организации.

Эмитирующая организация, выдающая сертификат, или центр сертификации (Certification Authority - CA), является надежной третьей стороной, которой вы полностью доверяете. Передача общего ключа происходит следующим образом (рис. 7.9):

- отправитель создает сертификат, в который включает общий ключ;

- получатель запрашивает у центра сертификации сертификат отправителя;

- центр сертификации подписывает сертификат отправителя;

- центр сертификации посылает подписанный сертификат получателю;

- получатель проверяет подпись центра сертификации и извлекает общий ключ отправителя.

Рис. 7.9. Передача ключа с цифровым сертификатом

Для реализации этой схемы необходима надежная система распространения общего ключа CA среди пользователей. Для этого создана инфраструктура открытых ключей PKI (Public Key Infrastructure). Использование PKI позволяет упростить управление безопасностью путем автоматизации, усилить режим безопасности благодаря значительной сложности компрометации цифровых сертификатов, усовершенствовать и интегрировать управление защитой, усилить контроль защищенного доступа к бизнес-ресурсам.

PKI представляет собой иерархическую архитектуру управления атрибутами безопасности пользователей, участвующих в защищенном обмене информацией. Помимо людей в PKI также могут участвовать элементы инфраструктуры сети - межсетевые экраны, концентраторы виртуальных частных сетей, маршрутизаторы, защищенные серверы приложений и другие программно-аппаратные комплексы, нуждающиеся в проверке подлинности и шифровании.

Каждый субъект PKI имеет цифровой сертификат, эмитируемый, отзываемый и подписанный органом сертификации. Сертификат представляет собой упорядоченную структуру данных, связывающую общий ключ с его обладателем, и содержит набор элементов, используемых субъектами при установлении защищенных соединений.

| 8. Лекция: Протоколы безопасности беспроводных сетей | ||

| Страницы: 1 | 2 | 3 | 4 | вопросы |» | для печати и PDA | |

| ||

| Если Вы заметили ошибку - сообщите нам или выделите ее и нажмите Ctrl+Enter | ||

| ||

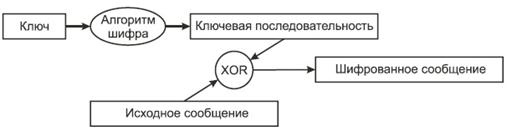

Продолжая рассматривать тему безопасности беспроводных сетей, остановимся более подробно на механизмах шифрования. Основное внимание уделено механизму шифрования WEP: его особенностям и уязвимостям. Подробно описываются принципы активных и пассивных сетевых атак, потоковое и блочное шифрования. Каждый метод имеет свои плюсы и минусы; о которых рассказывается в данной лекции.

Содержание

Рис. 8.1. Потоковое шифрование

Рис. 8.1. Потоковое шифрование

|

|

|

|

|

Дата добавления: 2014-01-06; Просмотров: 474; Нарушение авторских прав?; Мы поможем в написании вашей работы!