КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Модель угроз безопасности Меры защиты

|

|

|

|

Виды угроз безопасности

Кража:

Технических средств; носителей информации (бумага, CD и т. д.);

информации (копирование, просмотр на дисплее); средств доступа (ключи, пароли и т. д.).

Подмена или модификация:

ОС; СУБД; прикладных программ; информации (данных); паролей и правил доступа.

Уничтожение или разрушение:

технических средств; носителей информации; ПО; информации; паролей и ключей.

Нарушение нормальной работы:

скорости обработки информации; пропускной способности канала;

уменьшения объемов свободной памяти; уменьшение объемов свободного дискового пространства; электропитания технических средств.

Ошибки:

при инсталляции ПО; при написании прикладного ПО; при эксплуатации ПО; при эксплуатации технических средств.

Перехват информации:

за счет побочных электромагнитных излучений (ПЭМИ); за счет наводок по посторонним проводникам; по акустическому каналу; при подключении к каналам передачи информации; за счет нарушения установленных правил доступа (взлом).

Угрозы, обусловленные техническими средствами менее прогнозируемые, нежели угрозы исходящие от субъектов.

Внутренние угрозы в данном случае обусловлены:

некачественными техническими средствами; некачественными программными средствами; другими техническими средствами и их взаимодействием.

Внешние угрозы могут быть обусловлены:

средствами связи и помехами от них; близко расположенными опасными производствами; неисправностями инженерных сетей; работой транспорта различных видов.

Нарушение нормальной работы:

нарушение работоспособности системы обработки информации; нарушение работоспособности связи; старение носителей информации; нарушение установленных правил доступа; электромагнитное воздействие на технические средства.

Уничтожение:

программного обеспечения (ПО); средств обработки информации;

помещений; информации; персонала.

Модификация:

программное обеспечение; информации, при передаче по каналам связи.

Угрозы безопасности, обусловленные стихийными источниками.

Уничтожение:

технических средств; носителей информации; ПО; Информации; Помещений; Персонала.

Исчезновение (пропажа):

Информации; информации при передаче по каналам связи; носителей информации, персонал.

Вывод:

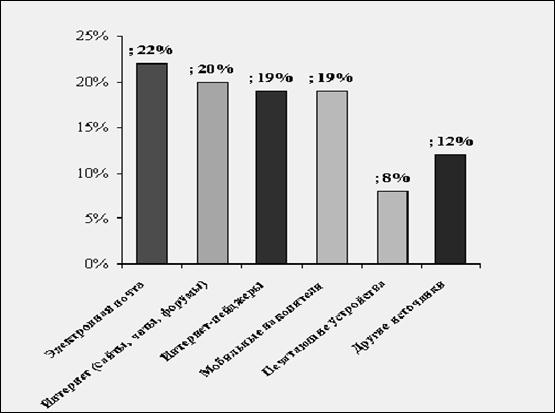

Неправомерные действия сотрудников (рис. 3.1):

– нарушение конфиденциальности данных;

– кража информации;

– искажение информации;

– действия, приводящие к сбоям информационных систем;

– утрата информации.

Описав состав угроз безопасности необходимо решить задачу моделирования их воздействия.

Все угрозы по-разному проявляются в каждой точке объекта защиты. Поэтому необходимо, исходя из обычной логики, оценить в какой точке и какая угроза представляет наибольшую опасность.

Для этого необходимо наложить угрозы безопасности информации на модель объекта защиты, оценить их опасность и методом исключения определить наиболее актуальные для каждой точки объекта и объекта в целом угрозы.

После этого необходимо определить возможные пути реализации угроз (обеспечение физического доступа, реализация НСД и т. д.)

Рис. 3.1. Каналы утечки информации

По результатам оценки определяются наиболее эффективные методы защиты информации с учетом критерия «эффективность – стоимость».

Основными группами методов (способов) защиты информации являются: организационные методы, технические методы, программно-аппаратные.

|

|

|

|

Дата добавления: 2014-01-06; Просмотров: 822; Нарушение авторских прав?; Мы поможем в написании вашей работы!