КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Несанкционированный доступ к источникам конфиденциальной информации

|

|

|

|

Различные способы:

От инициативного сотрудничества, выражающегося в активном стремлении «продать» секреты, до использования различных средств проникновения к коммерческим секретам.

Для реализации этих действий злоумышленнику приходится часто проникать на объект или создавать вблизи него специальные посты контроля и наблюдения – стационарных или в подвижном варианте, оборудованных самыми современными техническими средствами.

Если исходить из комплексного подхода к обеспечению информационной безопасности, то такое деление ориентирует на защиту информации как от разглашения, так и от утечки по техническим каналам и от несанкционированного доступа к ней со стороны конкурентов и злоумышленников.

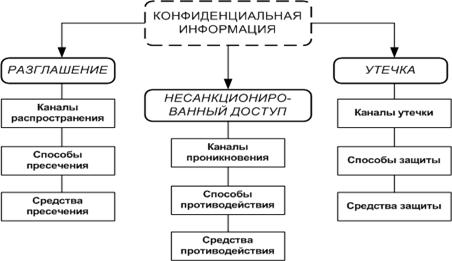

Такой подход к классификации действий, способствующих неправомерному овладению конфиденциальной информацией, показывает многогранность угроз и многоаспектность защитных мероприятий, необходимых для обеспечения комплексной информационной безопасности.

С учетом изложенного приведем примеры, способствующие неправомерному овладению конфиденциальной информацией (рис. 6.2):

разглашение (примитивная болтливость сотрудников);

несанкционированный доступ путем подкупа и склонения к сотрудничеству со стороны конкурентов и преступных группировок;

отсутствие на предприятии надлежащего контроля и жестких условий обеспечения информационной безопасности;

традиционный обмен производственным опытом;

бесконтрольное использование информационных систем;

наличие предпосылок возникновения среди сотрудников конфликтных ситуаций.

Рис. 6.2. Конфиденциальная информация

Компьютерным преступником может быть любой.

Типичный компьютерный преступник – это не молодой хакер, использующий телефон и домашний компьютер для получения доступа к большим компьютерам. Типичный компьютерный преступник – это служащий, которому разрешен доступ к системе, нетехническим пользователем которой он является.

Но значительно больший ущерб, около 60 процентов всех потерь наносят ошибки людей и инциденты. Предотвращение компьютерных потерь, как из-за умышленных преступлений, так и из-за неумышленных ошибок, требует знаний в области безопасности.

Опросы, проводимые периодически в США, показывают, что именно служащие, имевшие знания в области компьютерной безопасности, были основной причиной выявления компьютерных преступлений.

Среди форм и методов недобросовестной конкуренции наибольшее распространение имеют следующие:

экономическое подавление:

выражающееся в срыве сделок и иных соглашений, блокировании деятельности предприятия, компрометации предприятия, шантаже руководителей предприятия.

физическое подавление:

ограбления и разбойные нападения на офисы, склады, грузы, угрозы физической расправы над руководителями предприятия и ведущими специалистами, убийства и захват заложников.

информационное воздействие:

подкуп сотрудников, копирование информации,

проникновение в базы данных, продажа конфиденциальных документов, подслушивание телефонных переговоров и переговоров в помещениях, а также ограничение доступа к информации, дезинформация.

финансовое подавление:

включает такие понятия, как инфляция, бюджетный дефицит, коррупция, хищение финансов, мошенничество.

психическое давление:

может выражаться в виде хулиганских выходок, угрозы и шантажа, энергоинформационного воздействия.

Каждому из условий неправомерного овладения конфиденциальной информацией можно поставить в соответствие определенные каналы, определенные способы защитных действий и определенные классы средств защиты или противодействия.

Совокупность определений, способов и средств представляется в виде следующей схемы (рис. 6.3).

6.2. Направления обеспечения

информационной безопасности

Направления обеспечения информационной безопасности – это нормативно-правовые категории, ориентированные на обеспечение комплексной защиты информации от внутренних и внешних угроз.

Если не уверен в безопасности, считай, что опасность существует реально.

Безопасности бесплатной не бывает.

Безопасности не бывает много.

Безопасность должна быть только комплексной.

Комплексная безопасность может быть обеспечена только системой безопасности.

Никакая система безопасности не обеспечивает требуемого уровня без надлежащей подготовки руководителей, сотрудников и клиентов.

Рис. 6.3. Проявления угроз информации

Направления обеспечения безопасности рассматриваются как нормативно-правовые категории, определяющие комплексные меры защиты информации на государственном уровне, на уровне предприятия, на уровне отдельной личности (рис. 6.4).

Рис. 6.4. Направления обеспечения безопасности

С учетом сложившейся практики обеспечения информационной безопасности выделяют следующие направления защиты информации:

правовая защита – это специальные законы, другие нормативные акты, правила, процедуры и мероприятия, обеспечивающие защиту информации на правовой основе;

организационная защита – это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающая или ослабляющая нанесение какого либо ущерба исполнителям;

инженерно-техническая защита – это использование различных технических средств, препятствующих нанесению ущерба производственной деятельности.

Кроме этого, защитные действия, ориентированные на обеспечение информационной безопасности, могут быть охарактеризованы целым рядом параметров, отражающих, помимо направлений, ориентацию на объекты защиты, характер угроз, способы действий, их распространенность, охват и масштабность.

|

|

|

|

|

Дата добавления: 2014-01-06; Просмотров: 988; Нарушение авторских прав?; Мы поможем в написании вашей работы!