КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Организация пропускного режима

|

|

|

|

Естественно, создание интегрированной системы безопасности требует значительных затрат. Однако, если внимательно оценить все негативные факторы, воздействующие на деятельность предприятия, эти затраты не кажутся столь большими, так как обеспечивают устойчивое экономическое развитие предприятия и сводят к минимуму возможные потери.

К тому же процесс создания интегрированной системы безопасности может быть растянут во времени с учетом материальных возможностей предприятия и условий его деятельности на рынке.

Первый шаг к обеспечению конфиденциальности и безопасности информации.

При комплексном обеспечении безопасности конфиденциальной информации важное значение имеет организация пропускного режима в фирме. Основными задачами пропускного режима (как известно) являются:

– обеспечение установленного порядка вноса (выноса), либо ввоза (вывоза) материальных ценностей;

– пресечение несанкционированного проникновения посторонних лиц в выделенные помещения и на объекты вычислительной техники фирмы. Для организации пропускного режима сотрудникам фирмы должны быть выданы пропускные документы (рис. 14.1).

Рис. 14.1. Пропускной режим

В качестве пропускных документов могут быть: удостоверения, пропуска. В свою очередь пропуска (рис. 14.2) бывают двух видов: для сотрудников (посетителей) и материальные.

Сотрудникам (посетителям) могут выдаваться пропуска 3-х видов:

1) разовые;

2) временные;

3) постоянные.

Рис. 14.2. Пропуска

Разовые пропуска выдаются, как правило, посетителям. Они действительны в течение 30 минут с момента их выдачи до прохода контрольно-пропускного поста (КПП) и в течение 15 минут после отметки о времени ухода посетителя. Отметка о времени ухода посетителя делается на обратной стороне разового пропуска руководителем подразделения, которое посещал посетитель.

Прикомандированным сотрудникам, либо сотрудникам, работающим временно, выдаются временные пропуска. Временные пропуска могут быть с фотографиями и без них. С фотографиями временные пропуска выдаются – на срок до 3-х месяцев, без фотографий на срок до 1 месяца. Удостоверения и постоянные пропуска выдают на срок до нескольких лет. Через 1–2 года осуществляется их перерегистрация путем проставления соответствующей отметки.

Материальные пропуска выдаются на внос (вынос), либо ввоз (вывоз) материальных ценностей. По срокам действия они приравниваются к разовым пропускам. Для повышения эффективности службы пропускного режима в настоящее время широкое применение находят технические средства, получившие название системы ограничения и контроля доступа (СО и КД).

Грамотное использование СО и КД позволит надежно обеспечить защиту от несанкционированного доступа не только на территорию фирмы, но и в выделенные помещения и на объекты вычислительной техники. То есть на объекты, где обрабатывается конфиденциальная информация. Структурная схема системы ограничения и контроля доступа показана на рис. 14.3.

Как видно из рисунка основными элементами СО и КД являются:

1) считыватель;

2) контролер;

3) исполнительное устройство.

Рис. 14.3. Схема контроля доступа

Для более сложных систем применяются системы централизованного управления. Они состоят из компьютера (может быть система компьютеров, объединенных в локальную сеть) с мощным программным обеспечением.

Считыватель – это устройство (размещенное в двери или рядом с дверью), предназначенное для считывания специальной кодовой информации, записанной на идентификаторе и передаче этой информации в виде определенного сигнала в контролер.

Контролер предназначен для приема и анализа информации, переданной считывателем, сравнения этой информации с эталонной, принятие на этой основе решения о допуске посетителя и выдачи сигнала управления на исполнительное устройство и в систему централизованного управления (при ее наличии).

В качестве исполнительных устройств могут быть электромеханические (электромагнитные) замки, а также устройства управления калитками, воротами, турникетами и т. д.

Для того, чтобы посетитель попал на объект (в помещение) он должен предъявить считывателю свой идентификатор. Таким образом, идентификатор – это устройство, в которое записывается кодовая информация, однозначно идентифицирующая его владельца.

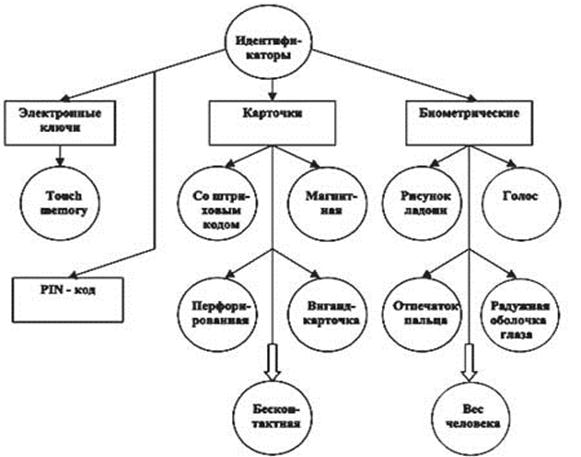

Классификация идентификаторов, показана на рис. 14.4. Идентификаторов бывает несколько видов: электронные ключи, карточки, биометрические.

Электронные ключи «Touch Memory» представляют собой микросхему, расположенную в прочном металлическом корпусе. Кодовая информация записывается в память данной схемы. Код с электронного ключа считывается при его касании считывателя.

Карточка со штриховым кодом представляет собой пластину с нанесенными на нее полосами черного цвета (штрихами). Кодовая информация содержится в изменяющейся ширине штрихов и расстоянии между ними. Код с такой карточки считывается оптическим считывателем. На магнитную карточку кодовая информация записывается на магнитной полосе.

Рис. 14.4. Идентификаторы

Перфорированная карточка представляет собой пластину (пластмассовую или металлическую). Кодовая информация на перфорированную карточку наносится в виде отверстий, расположенных в определенном порядке. Код с карточек считывается механическими или оптическими считывателями.

Кодовая информация на Виганд-карточке представляет собой определенным образом расположенные тонкие металлические проволочки, приклеенные на карточке специальным клеем. Информация с карточки считывается электромагнитным считывателем.

Бесконтактная карточка (Proximity) кодовую информацию хранит в микросхеме. Кодовая информация с бесконтактных карточек считывается радиочастотным считывателем.

В последнее время находят применение так называемые биометрические идентификаторы. Хотя отношение к ним специалистов носит противоречивый характер. В качестве идентификационных признаков могут быть использованы:

1) рисунок ладони;

2) голос человека;

3) отпечаток пальца;

4) радужная оболочка глаза;

5) вес человека и т. д.

Особое место среди идентификаторов занимают PIN-коды. Носителем кодовой информации является память человека. Сотрудник самостоятельно набирает на клавиатуре код и таким образом управляет исполнительным устройством (замком двери, например).

Используя на практике СО и КД можно с большой эффективностью обеспечить пропускной режим, как на территорию фирмы, так и в ее отдельные помещения. Надежно решить, таким образом, проблему защиты от несанкционированного доступа злоумышленников в служебные помещения фирмы, а также проблему от несанкционированного выноса (вывоза) материальных ценностей фирмы.

С другой стороны СО и КД позволит также эффективно решать задачи защиты конфиденциальной информации, обрабатываемой в некоторых помещениях фирмы. Это позволит не только повысить безопасность в целом фирмы как объекта, но и безопасность сведений, относящихся к коммерческой тайне фирмы, что в свою очередь снижает общие затраты на обеспечение безопасности фирмы.

15. ОРГАНИЗАЦИОННО-ПРАВОВЫЕ СПОСОБЫ

НАРУШЕНИЯ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

|

|

|

Дата добавления: 2014-01-06; Просмотров: 1224; Нарушение авторских прав?; Мы поможем в написании вашей работы!