КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Несанкционированный доступ к информации и его цели

|

|

|

|

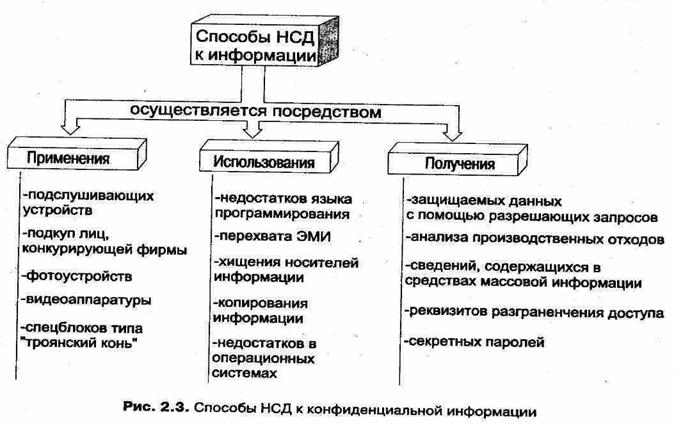

Способ несанкционированного доступа (способ НСД) —совокупность приемов и порядок действий с целью получения (добывания) охраняемых сведений незаконным противоправным путем и обеспечения возможности воздействовать на эту информацию (например, подменить, уничтожить и т. п.).

Существующие в настоящее время способы НСД к информации многообразны: применение специальных технических устройств, использование недостатков вычислительных систем и получение секретных сведений о защищаемых данных, как показано на рис. 2.3. Более того, способы НСД связаны с особенностями источников конфиденциальной информации.

Как разнообразны источники, так и способы несанкционированного доступа к ним различны:

Не вдаваясь в сущность каждого способа, видно, что значительная их часть применима к таким источникам, как люди, технические средства обработки информации и документы. Другие, хотя и реже используемые (в смысле количества источников), никак нельзя отнести к менее опасным. Степень же опасности каждого способа НСД определяется, прежде всего, нанесенным ущербом.

Поскольку информация имеет цену, то уже сам факт получения информации злоумышленником приносит ему определенный доход, таким способом ослабляя возможности конкурента. Отсюда главная цель — получение информации о составе, состоянии и деятельности объекта конфиденциальных интересов для удовлетворения своих информационных потребностей.

Другая корыстная цель — изменение информации, циркулирующей на объекте конфиденциальных интересов. Такое действие может привести к дезинформации по определенным сферам деятельности, учетным данным, результатам решения некоторых задач. Однако отдельные ложные сведения не всегда могут дать положительный эффект. Кроме того, они просто могут раскрыть намерения злоумышленника провести модификацию или дезинформацию.

Самая опасная цель — уничтожение накопленных информационных массивов в документальной или магнитной форме и программных продуктов. Уничтожение — это противоправное действие, направленное на нанесение материального и информационного ущерба конкуренту со стороны злоумышленника.

Таким образом, злоумышленник преследует три цели:

– получить необходимую информацию в требуемом для конкурентной борьбы объеме и ассортименте;

– иметь возможность вносить изменения в информационные потоки конкурента в соответствии со своими интересами;

– нанести ущерб конкуренту путем уничтожения материала информационных ценностей.

Все перечисленные цели подразумевают получение доступа к определенной информации. За исключением обработки информации, получаемой из открытых источников, доступ этот носит негласный, а следовательно, несанкционированный характер.

Способы НСД к информации через технические средства

Каждая электронная система, содержащая в себе совокупность элементов, узлов и проводников, обладает источниками информационного сигнала и, естественно, каналами утечки конфиденциальной информации. Утечка информации через технические средства может происходить, например, за счет:

- микрофонного эффекта элементов электронных схем;

- магнитной составляющей поля электронных схем и устройств различного назначения и исполнения;

- электромагнитного излучения низкой и высокой частоты;

- возникновения паразитной генерации усилителей различного назначения;

- наводок по цепям питания электронных систем;

- наводок по цепям заземления электронных систем;

- взаимного влияния проводов и линий связи;

- высокочастотного навязывания мощных радиоэлектронных средств и систем;

- подключения к волоконно-оптическим системам связи.

Каналы утечки информации и способы несанкционированного доступа к источникам конфиденциальной информации объективно взаимосвязаны. Каждому каналу соответствует определенный способ НСД.

Вариант взаимосвязи способов несанкционированного доступа к объектам и источникам охраняемой информации и каналов утечки конфиденциальной информации приведен в табл. 2.1.

Таблица 2. 1. Взаимосвязь способов НСД и каналов утечки информации.

| Способ несанкционированного доступа | Тип канала утечки информации | |||

| Визуальный | Акустический | Электромагнитный (магнитный, электрический) | Материально-вещественные | |

| Подслушивание | + | + | ||

| Визуальное наблюдение | + | |||

| Хищение | + | + | ||

| Копирование | + | + | ||

| Подделка | + | + | ||

| Незаконное подключение | + | + | ||

| Перехват | + | + | ||

| Фотографирование | + | |||

| Итого по виду канала |

Видно, что наиболее опасными являются электромагнитные каналы утечки информации.

Имея современные технические средства, любая информационная система может оперативно и в полном объеме удовлетворять информационные потребности пользователей. Чем больше средств, тем успешнее работает система. Однако любые технические средства по своей природе потенциально обладают техническими каналами утечки информации. Это расширяет возможности не только в плане использования их конкурентами в криминальных интересах, но и предоставляет дополнительные возможности по несанкционированному доступу к источникам конфиденциальной информации через технические средства информационных систем.

Противоправные действия злоумышленников, направленные на добывание информации, реализуются пассивными и активными способами. К пассивным можно отнести использование технических каналов утечки информации без непосредственного контакта или подключения к источнику информации. Эти способы ориентированы, как правило, только на получение информации. К активным относятся такие способы НСД, как незаконное подключение к каналам, проводам и линиям связи, высокочастотное навязывание, установка в технические средства микрофонных и телефонных радиозакладок, а также несанкционированный доступ к информации, отрабатываемой на ПК, ее копирование, модификация, хищение, визуальное наблюдение экранов и т. д.

Каналы связи, по которым передается компьютерная информация, подразделяются на:

· проводные;

· волоконно-оптические;

· беспроводные (радиотехнические).

Наиболее часто для передачи информации применяются телефонные линии в качестве проводных линий связи. Это связано с тем, что большинство компьютеров используют для передачи данных модемы, подключенные к телефонной линии. При этом способы подслушивания линии, связывающей компьютеры, включают в себя:

- непосредственное подключение к телефонной линии:

o контактное — последовательное или параллельное (прямо на АТС или где-нибудь на линии между телефонным аппаратом и АТС);

o бесконтактное (индукционное) подключение к телефонной линии;

- помещение радиоретранслятора («жучка») на телефонной линии:

o последовательное включение;

o параллельное включение.

В основном эти способы применяются для прослушивания телефонных разговоров, по причине того, что прослушивание компьютерного обмена данными требует значительных затрат ресурсов на его расшифровку. Несмотря на это, в настоящее время появились системы перехвата факсовой и модемной связи, которые при использовании персонального компьютера со специальным программным обеспечением позволяют расшифровать информацию, перехваченную информацию.

Программисты иногда допускают ошибки в программах, которые не удается обнаружить в процессе отладки. Авторы больших сложных программ могут не заметить некоторых слабостей логики их работы. Обычно слабости все-таки выявляются при проверке, редактировании, отладке программы, но абсолютно избавиться от них невозможно. Кроме того, уязвимые места иногда обнаруживаются и в электронных цепях, особенно в системах связи и передачи данных. Все эти небрежности и ошибки приводят к появлению существенных «брешей» в системах защиты информации.

Бывает, что некто проникает в компьютерную систему, выдавая себя за законного пользователя. Системы, которые не обладают средствами аутентичной идентификации (например, по физиологическим характеристикам: по отпечаткам пальцев, по рисунку сетчатки глаза, голосу и т. п.), оказываются без защиты против этого приема. Самый простейший путь его осуществления — получение кодов и других идентифицирующих шифров законных пользователей. Это может производиться следующими способами:

– приобретением (обычно подкупом персонала) списка пользователей со всей необходимой информацией;

– обнаружением такого документа в организациях, где не налажен достаточный контроль за их хранением;

– подслушиванием через телефонные линии.

К уязвимым местам в вычислительных сетях относятся:

– применение компьютеров, не имеющих парольной защиты во время загрузки;

– использование совместных или легко вскрываемых паролей;

– хранение паролей в пакетных файлах и на дисках компьютеров;

– отсутствие установления подлинности пользователя в реальном масштабе времени;

– отсутствие или низкая эффективность систем идентификации и аутентификации пользователей;

– недостаточность физического контроля за сетевыми устройствами;

– отсутствие отключения терминала при многочисленных неудачных попытках установления сеанса связи, а также регистрации таких попыток;

– незащищенность модемов.

Для защиты компьютерных сетей или отдельных компьютеров от несанкционированного использования применяются три основных вида контроля доступа, основанных на:

– владении физическим ключом;

– личностных характеристиках пользователя;

– обладании специфической информацией.

Когда говорят о контроле доступа, основанном на владении физическим ключом, речь идет о предметах, принадлежащих пользователю: физическом ключе, магнитной карте, металлической пластинке причудливой формы, которую вставляют перед началом работы в щель распознавателя.

Для контроля доступа, основанного на личностных характеристиках пользователя, используются биометрические приборы, анализирующие специфические физические особенности пользователя (подпись, тембр голоса, отпечатки пальцев, рисунок линий на ладони или на сетчатке глаза и т. п.) и сравнивают их с теми, что находятся в памяти приборов.

Компьютерная защита этих двух видов может использоваться и для дистанционного управления доступом, хотя обычно к ней прибегают для ограничения доступа к компьютерному залу или отдельному кабинету — помещению, где находятся компьютеры.

Контроль доступа, основанный на обладании специфической информацией, наиболее распространен и характеризуется тем, что правом доступа обладают лишь те лица, которые способны продемонстрировать свое знание определенного секрета, обычно — пароля. Это самый простой и дешевый способ защиты любой компьютерной системы. Поскольку его использование не требует больших затрат времени, сил, а также памяти компьютера, то он применяется даже в тех компьютерах, которые вовсе не нуждаются в средствах защиты.

Кроме того, использование пароля дает пользователю ощущение психологического комфорта. Этот способ защиты широко используется в системах, уже защищенных другими средствами — магнитными картами или иными программными методами типа шифрования, — это в еще большей степени укрепляет защиту от несанкционированного доступа.

Пароли, как правило, рассматриваются в качестве ключей для входа в систему, но они используются и для других целей: блокирование записи на дисковод, в командах на шифрование данных, то есть во всех тех случаях, когда требуется твердая уверенность, что соответствующие действия будут производиться только законными владельцами или пользователями программного обеспечения.

Пароли можно подразделить на семь основных групп (рис. 2.1З):

– пароли, устанавливаемые пользователем;

– пароли, генерируемые системой;

– случайные коды доступа, генерируемые системой;

– полуслова;

– ключевые фразы;

– интерактивные последовательности типа «вопрос — ответ»;

Пароли первой группы применяются наиболее часто. Большинство таких паролей относятся к типу «выбери сам». Для более надежной защиты от несанкционированного доступа необходимо использовать достаточно длинный пароль, поэтому обычно система запрашивает пароль, содержащий не менее четырех-пяти букв. Существуют и другие меры, не позволяющие пользователю создать неудачный пароль. Например, система может настаивать на том, чтобы пароль включал в себя строчные и заглавные буквы вперемешку с цифрами; заведомо очевидные пароли, например Internet, ею отвергаются.

В разных операционных системах существует немало программ, которые просматривают файлы, содержащие пароли, анализируют пароли пользователей и определяют уровень их секретности. Неподходящие пароли заменяются или удаляются.

Представьте себе состояние человека, когда он впервые загружает компьютер, и компьютер просит его ввести собственный секретный пароль. Стоит запросу появиться на экране монитора, и человека посещает мысль о том, что надо немедленно что-то предпринимать. Не считая гениев и безнадежных тупиц, все люди, когда надо принимать быстрые решения, мыслят и действуют примерно одинаково. Им требуется время, чтобы начать мыслить творчески, поэтому начальные предположения и первые умозаключения в определенных группах людей оказываются одинаковыми. И пользователи выдают первое, что приходит им в голову. А в голову приходит то, что они видят или слышат в данный момент, либо то, что собираются сделать сразу же после загрузки. В такой ситуации пароль создается в спешке, а последующая его замена на более надежный происходит довольно редко. Таким образом, многие пароли, созданные пользователями, могут быть раскрыты достаточно быстро.

Пароли и коды, устанавливаемые системой, могут быть нескольких разновидностей. Системное программное обеспечение может использовать полностью случайную последовательность символов (вплоть до случайного выбора регистров, цифр, пунктуации длины) или же применять какие-либо ограничения в генерирующих процедурах. Компьютер может создавать пароли, случайным образом извлекая из списка обычных или ничего не значащих слов, созданных авторами программы, и образовать нечто вроде onah.foopn или ocar-back-treen.

Полуслова частично создаются пользователем, а частично — каким-либо случайным процессом. Это значит, что если даже пользователь придумает легко угадываемый пароль, например, «абзац», компьютер дополнит его какой-нибудь неразберихой, образовав более сложный пароль типа «абзац, Зю37».

Ключевые фразы хороши тем, что они длинные и их трудно угадать, зато легко запомнить. Фразы могут быть осмысленными, типа «мы были обеспокоены этим», или не иметь смысла — «ловящий рыбу нос». Следует заметить, что в программировании постепенно намечается тенденция к переходу на более широкое применение ключевых фраз.

К концепции ключевых фраз близка концепция кодового акронима, который эксперты по защите оценивают как короткую, но идеально безопасную форму пароля. В акрониме пользователь берет легко запоминающееся предложение, фразу, строчку из стихотворения и т.п., и использует первые буквы каждого слова в качестве пароля. Например, акронимами двух приведенных выше фраз являются «мбоэ» и «лрн». Подобные нововведения в теории паролей значительно затрудняют электронный шпионаж.

Интерактивные последовательности «вопрос — ответ», предлагают пользователю ответить на несколько вопросов, как правило, личного плана: «Девичья фамилия вашей матери?», «Ваш любимый цвет?» и т. д. В компьютере хранятся ответы на множество таких вопросов. При входе пользователя в систему компьютер сравнивает полученные ответы с «правильными». Системы с использованием «вопросов — ответов» склонны прерывать работу пользователя каждые десять минут, предлагая отвечать на вопросы, чтобы подтвердить его право пользоваться системой, В настоящее время такие пароли почти не используются. Когда их придумали, идея казалась неплохой, но раздражающие прерывания привели к тому, что данный метод практически исчез из обихода.

Итак, для того чтобы пароль оказался действительно надежным, он должен отвечать определенным требованиям:

– быть определенной длины;

– включать в себя как прописные, так и строчные буквы;

– включать в себя одну и более цифр;

– включать в себя один нецифровой и один неалфавитный символ.

Нужно обязательно соблюдать одно или несколько из этих правил.

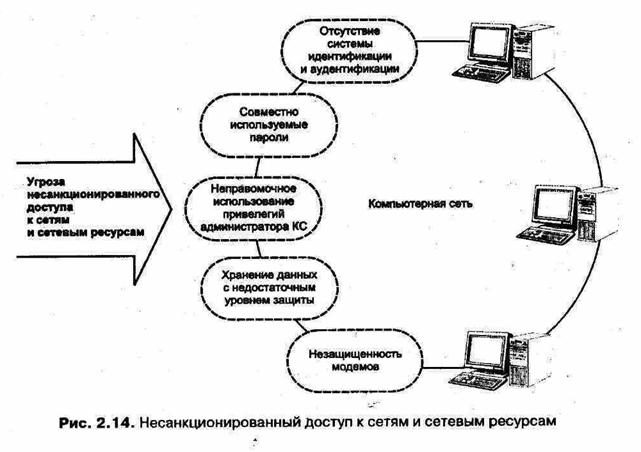

Чем же отличается несанкционированный доступ к компьютерным сетям от такого же несанкционированного доступа к их сетевым ресурсам (рис. 2.14).

В первом случае некий субъект получает доступ на правах «законного» пользователя, используя различные уязвимые места сети.

Во втором случае несанкционированный доступ может произойти, в основном, по двум причинам: либо право доступа к ресурсам сети не определено должным образом, либо механизмы управления доступом и полномочиями недостаточно детализированы. Как правило, на практике довольно часто пользователям предоставляют более широкие права доступа к ресурсам сети, чем это необходимо, несмотря на ущерб безопасности информации.

К уязвимым местам доступа к ресурсам вычислительных сетей можно отнести:

– при назначении прав пользователей применение системных установок с недопустимо широким спектром полномочий;

– неправомерное использование полномочий администратора сети;

– неправильное использование механизма назначения полномочий для пользователей;

– использование компьютеров без механизма контроля доступа на уровне файлов;

– хранение данных без защиты или с недостаточным ее уровнем.

|

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 9184; Нарушение авторских прав?; Мы поможем в написании вашей работы!