КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Основные пути обеспечения безопасности информации

|

|

|

|

Вирусы

Компьютерные вирусы — известный всем вид вредоносного программного обеспечения. Это программы, обладающие способностью к самовоспроизведению (размножению) в среде стандартной операционной системы путем включения в исполняемые или хранящиеся программы своей, возможно, модифицированной копии, способной к дальнейшему размножению. Указанное свойство присуще всем типам компьютерных вирусов. Кроме того, термин «способность к самовоспроизведению» надо трактовать широко. Различные экземпляры одного вируса не только не обязаны полностью совпадать, но могут даже не иметь ни одного одинакового байта (речь идет о так называемых полиморфных вирусах).

Свойство размножения вирусов само по себе, в принципе, не представляет опасности; размножение вирусов может привести, в основном, к заполнению пространства свободной памяти, увеличению хранящихся файлов и замедлению выполнения программ.

Но если подобный вирус начнет размножаться по сети, то в один прекрасный день эта сеть может быть полностью заблокирована. Например, в середине января 1999 года в сети Internet был обнаружен компьютерный червь, получивший прозвище Happy99.exe. Он не пытается разрушать файлы на зараженных компьютерах, зато без ведома жертвы рассылает электронные письма и объявления для телеконференций и способен не только снизить производительность сети, но даже вывести из строя корпоративный сервер электронной почты.

От опасного вируса СШ (Чернобыль), который активировался 26 апреля 1999 года, в день тринадцатой годовщины катастрофы на Чернобыльской АЭС, пострадало более 100 тыс. компьютеров только в России. По прогнозам Е, Касперского, руководителя антивирусного центра «Лаборатория Касперского», основные причины распространения вируса — нелегальное зараженное программное обеспечение.

Сами механизмы воспроизведения вирусов тоже могут быть весьма разнообразны. Эти программы незаметно присоединяются к другим исполняемым модулям. Они опасны тем, что» прежде чем нанести вред, на который они и запрограммированы, копируют себя в другие программные файлы. Таким образом, компьютерные вирусы заражают и воспроизводятся аналогично биологическим.

Считается, что сам термин «компьютерный вирус» впервые употребил сотрудник Лехайского университета (США) Ф.Коэн на конференции по безопасности информации в 1984 году. Прошли годы. И что же сегодня представляют собой компьютерные вирусы?

Существует формальная система, позволяющая классифицировать компьютерные вирусы и называть их так, чтобы избежать ситуации, когда один и тот же вирус имеет неузнаваемо разные имена в классификации разных разработчиков антивирусных программ. Однако еще нельзя говорить о полной унификации имен и характеристик вирусов.

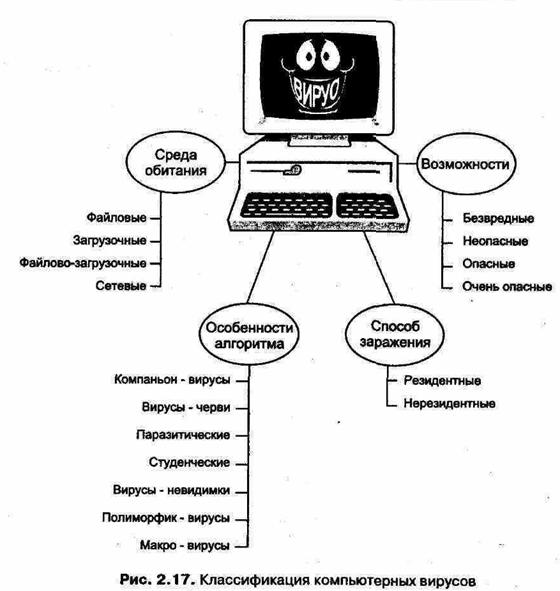

Мы будем исходить из того, что обычному пользователю нет необходимости вникать во все тонкости функционирования вируса: объекты атаки, способы заражения, особенности проявления и пр. Но желательно знать, какими бывают вирусы, понимать общую схему их работы. Условно компьютерные вирусы можно подразделить на классы (рис. 2.17). Эта классификация объединяет, естественно, далеко не все возможные вирусы; в каждой категории встречаются экзотические варианты, которые не названы.

Жизненный цикл компьютерного вируса может включать следующие этапы:

– внедрение (инфицирование);

– инкубационный период;

– саморазмножение (репродуцирование);

– выполнение специальных функций;

– проявление.

Данные этапы не являются обязательными и могут иметь другую последовательность. Особую опасность представляет этап выполнения специальных функций, которые могут привести к катастрофическим последствиям.

Компьютерные вирусы могут неограниченное время храниться на дискетах и жестких дисках, а затем случайно или умышленно инфицировать компьютер при использовании зараженных файлов.

Вирус проникает в компьютер только при выполнении зараженной программы. Но если компьютер уже заражен, то практически любая операция на нем может привести к заражению программ и файлов, находящихся в памяти и на дискетах, вставленных в дисковод.

При наличии в памяти компьютера программы с телом вируса могут заражаться как выполняемые программы, так и хранящиеся на жестком диске и дискетах, а также файлы на дискетах при просмотре их каталогов, то есть происходит внедрение вируса.

Копия вируса вставляется в зараженную программу таким образом, чтобы при запуске зараженной программы вирус получил управление в первую очередь. Первым и обязательным действием вируса при выполнении инфицированной программы является саморазмножение. Этот этап может длиться вплоть до уничтожения вирусоносителя. Одновременно с внедрением или после некоторого промежутка времени определенного числа внедренных копий и т. д. вирус приступает к выполнению специальных функций, именуемых еще логическими бомбами, которые вводятся в программное обеспечение и срабатывают только при выполнении определенных условий, например, по совокупности даты и времени, и частично или полностью выводят из строя компьютерную систему.

Не следует думать, что логические бомбы — это экзотика, не свойственная нашему обществу. Логическая бомба, которая срабатывает по достижении определенного момента времени, получила названия временной бомбы. Она «взрывается» неожиданно, разрушая данные.

Кроме того, часть компьютерных вирусов имеет фазу проявления, которая сопровождается визуальными или звуковыми эффектами. Отдельные вирусы сообщают пользователю о заражении компьютера.

Существует способ внедрения в чужое программное обеспечение, именуемый троянским конем (Trojan Horse). Конечно, нельзя узнать, что думали жители Трои на другой день после того, как с радостными криками и песнями вкатили в город огромного деревянного коня — «подарок» от якобы побежденных ахейцев. Так же трудно порой бывает восстановить работоспособность компьютера, по «программному полю» которого «проскачут» такие кони. Действие программ-диверсантов заключается в тайном введении в атакуемую программу команд, выполняющих функции, не планируемые владельцем программы, но при этом сохранять и прежнюю работоспособность программы.

С помощью троянских программ преступники, например, отчисляют на свой счет определенную сумму с каждой банковской операции. В США получила распространение такая форма компьютерного вандализма, когда «троянский конь» разрушает через какое-то время все программы, хранящиеся в памяти компьютера.

Компьютерные программные тексты обычно чрезвычайно сложны. Они состоят из сотен, тысяч, а иногда и миллионов команд. Поэтому «троянский конь» из нескольких десятков команд вряд ли будет обнаружен, если, конечно, нет подозрений относительно его существования в программе, но даже и, предполагая его наличие, экспертам-программистам потребуется много дней и недель, чтобы найти троянца.

Есть еще одна разновидность «троянского коня». Ее особенность состоит в том, что в безобидно выглядящий кусок программы вставляются не команды, выполняющие «грязную» разрушительную работу, а команды, формирующие такие команды и после выполнения их уничтожающие. В этом случае программисту, пытающемуся найти «троянского коня», необходимо искать не его самого, а команды, его формирующие. Развивая эту идею, можно представить себе команды, которые создают другие команды и т. д. (сколь угодно раз), а в итоге, создающие «троянского коня».

Современная техническая литература, посвященная проблемам компьютерных вирусов, изобилует различными терминами, заимствованными из других отраслей науки и научно-фантастических книг, поэтому очень часто одни и те же вирусы имеют разное название.

Все известные вирусы можно разделить на классы по следующим признакам:

– среда обитания;

– способ заражения среды обитания;

– деструктивная возможность;

– особенности алгоритма вируса.

По среде обитания компьютерные вирусы можно разделить на загрузочные, файловые, файлово‑загрузочные и сетевые.

Загрузочные (бутовые) вирусы внедряются в загрузочный сектор диска (boot-сектор) или в сектор, содержащий системный загрузчик винчестера (Master Boot Record). Часто эти вирусы «всеядны»: они заражают и то, и другое.

Файловые вирусы — в простейшем случае такие вирусы, которые заражают исполняемые файлы. Если с загрузочными вирусами все более или менее ясно, то файловые вирусы — это гораздо менее определенное понятие. Достаточно, к примеру, сказать, что файловый вирус может вообще не модифицировать файл (вирусы-спутники и вирусы семейства Dir). Кроме того, к файловым относятся так называемые macro-вирусы. О них мы еще поговорим.

Помимо этого, существуют и их сочетания — например, файлово-загрузочные вирусы, заражающие файлы и загрузочные сектора дисков. Такие вирусы, как правило, работают по довольно сложным алгоритмам и часто применяют оригинальные методы проникновения в систему. Вирусов этого типа не очень много, но среди них встречаются чрезвычайно злобные экземпляры (например, известный вирус OneHalf).

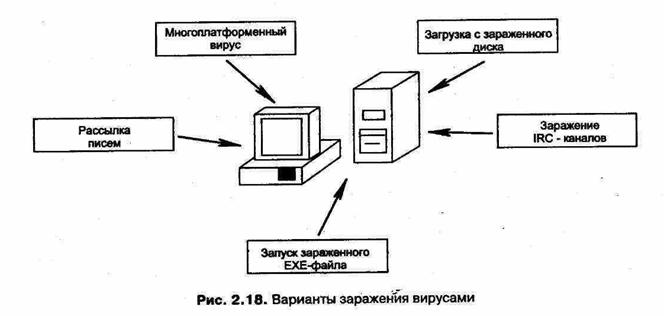

Сетевые вирусы распространяются по компьютерной сети, заражая сотни и тысячи компьютеров. Варианты заражения вирусами представлены на рис. 2.18.

|

|

Вирусы могут размешаться в следующих системах и структурах:

– операционной системе, где они «сцепляются» с программами, расположенными в системной части дискеты или жесткого диска;

– библиотеках компиляторов для внедрения в программы, составляемые компиляторами;

– сетевых драйверах;

– «плохих» или специальных секторах жесткого диска;

– ПЗУ в качестве программно-технической закладки;

– структуре исполняемых программ или файловых программ.

Способ заражения среды обитания подразделяется на резидентный и нерезидентный.

Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращение операционной системы к объектам заражения и внедряется в них. Происходит это следующим образом: резидентный вирус запрашивает у системы участок памяти и копирует себя в него. Он перехватывает прерывания, анализирует их и обеспечивает тем самым управление процессором компьютера. Если следующим этапом жизненного цикла вируса является инкубационный период, то вирус никак не проявляет себя в течение определенного промежутка времени или до достижения определенного числа подходящих объектов заражения. После этого наступает этап размножения. Обнаружив обращение к компонентам системы, пригодным для заражения, вирус активизирует процедуру копирования. Обычно эта процедура предусматривает проверку, не присутствует ли уже в объекте копия вируса (если копия присутствует, то объект уже заражен); отдельные вирусы проверяют номер версии и заражают объект, если их версия более новая. Если копии вируса нет, то он копируется из памяти в заражаемый объект с модификацией его первой команды. Объектами заражения в этом случае могут быть исполняемые программы на жестком диске и дискетах. Резидентные вирусы находятся в памяти и активны вплоть до выключения или перезагрузки компьютера.

Нерезидентные (транзитные) вирусы не заражают память компьютера и активны ограниченное время. Некоторые вирусы оставляют в оперативной памяти небольшие резидентные программы, которые не распространяют вирус. Такие вирусы тоже считаются нерезидентными.

Транзитные вирусы не остаются в памяти после выполнения зараженной программы. В этом случае вирус перед передачей управления исходной программе ищет еще не зараженный файл, пригодный для внедрения. Тогда выполнение специальных функций не всегда следует за этапом саморазмножения, чтобы успеть создать достаточное количество своих копий, прежде чем факт заражения будет обнаружен. Поэтому механизм выполнения специальных функций включается достаточно редко и вредные последствия вируса сначала могут быть незаметны. Когда же пользователь заметит изменения в работе компьютера, может оказаться, что вирусом поражены практически все файлы системы.

По деструктивным способностям вирусы можно разделить на:

– безвредные;

– неопасные;

– опасные;

– очень опасные.

Безвредные вирусы только уменьшают объем свободной памяти на диске в результате своего распространения, а больше никак не влияют на работу компьютера.

Влияние неопасных вирусов ограничивается также уменьшением свободной памяти на диске и дополнительно сопровождается графическими, звуковыми и другими эффектами.

Опасные вирусы приводят к серьезным сбоям в работе компьютера.

В результате работы очень опасных вирусов уничтожаются программы, данные, удаляется необходимая для работы компьютера информация, записанная в системных областях памяти. Особо опасны вирусы, прикрепляемые к объектной библиотеке какого-либо компилятора. Такие вирусы автоматически внедряются в любую программу, работающую с инфицированной библиотекой.

Известные в настоящее время вирусы могут выполнять следующие разрушительные функции:

– изменение данных в файлах;

– изменение данных, передаваемых через параллельные и последовательные порты;

– изменение назначенного диска (запись информации производится не на диск, указанный пользователем, а на диск, указанный вирусом);

– переименование файлов (не сообщая об этом пользователю);

– форматирование отдельных частей жесткого диска (дискеты) или даже всего диска (дискеты);

– уничтожение каталога диска;

– нарушение работоспособности операционной системы, в результате чего она не воспринимает внешних воздействий пользователя и требует перегрузку;

– снижение производительности из-за постоянного выполнения паразитных программ;

– отказ в выполнении определенной функции (например, блокировка клавиатуры, блокировка загрузки программы с защищенной от записи дискеты и т. д.);

– стирание информации, выводимой на экран дисплея и т. п.;

– «мелкие» повреждения данных (например, замена первых байтов каждого блока при записи, замена отдельных символов и т. д.), которые пользователь долго не может обнаружить.

Перечень специальных функций, выполняемых вирусами, практически пополняется с каждым новым видом вируса. Исследователи различают множество видов вирусов, по механизмам размножения и выполняемым специальным функциям. Среди этих видов существует много вариаций (штаммов), которые являются, как правило, результатом усовершенствования одним программистом вируса, созданного другим. Обычно легче модифицировать чужую программу, чем создать оригинальную собственную.

Но даже если в алгоритме вируса не найдено ветвей, наносящих ущерб системе, этот вирус нельзя с полной уверенностью назвать безвредным, так как проникновение его в компьютер может вызвать непредсказуемые, а порой и катастрофические, последствия. Ведь в вирусе, как и во всякой программе, встречаются ошибки, в результате которых могут быть испорчены как файлы, так и сектора дисков. Возможно также «заклинивание» резидентного вируса и системы при работе в новых версиях DOS, в Windows или в других мощных системах.

По особенностям алгоритма функционирования вирусов их можно подразделить на следующие группы:

– компаньон-вирусы (companion);

– вирусы-черви (worm);

– паразитические;

– студенческие;

– stealth-вирусы (вирусы-невидимки);

– полиморфик-вирусы (polymorphic);

– макро-вирусы.

Компаньон-вирусы (companion) представляют собой программы, не изменяющие файлы. Эти вирусы создают для ЕХЕ-файлов, находящихся в памяти компьютера, файлы-спутники, имеющие то же самое имя, но с расширением СОМ, например, для файла XCOPY.EXE создается файл XCOPY.COM. Вирус записывается в СОМ-файл и никак не изменяет ЕХЕ-файл. При запуске такого файла DOS первым обнаружит и выполнит СОМ -файл, то есть вирус, который затем запустит и ЕХЕ -файл.

Вирусы-черви распространяются в компьютерных сетях. Они, как и компаньон-вирусы, не изменяют файлы или секторы на дисках. Они проникают в память компьютера из компьютерной сети, вычисляют сетевые адреса других компьютеров и рассылают по этим адресам свои копии. Такие вирусы иногда создают рабочие файлы на дисках системы, но могут вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти).

Паразитические вирусы при распространении своих копий обязательно изменяют содержимое дисковых секторов или файлов. К этой группе относятся все вирусы, которые не являются вирусами-червями или компаньон-вирусами.

Студенческие вирусы — это крайне примитивные вирусы, часто нерезидентные и содержащие большое число ошибок.

Stealth-вирусы, или вирусы-невидимки, представляют собой весьма совершенные программы, которые перехватывают обращения DOS к пораженным файлам или секторам дисков и «подставляют» вместо себя незараженные участки информации. Кроме этого, такие вирусы при обращении к файлам используют достаточно оригинальные алгоритмы, позволяющие обманывать резидентные антивирусные программы.

Способов маскировки вирусов существует великое множество, но все они основаны на перехвате вирусами прерываний BIOS и операционной системы. Перехватив прерывания, вирусы контролируют доступ к зараженным объектам. Например, при просмотре зараженного объекта они могут «подсунуть» вместо него здоровый. Кроме того, вирусы искажают информацию DOS (например, возвращают неверное значения длины файла, скрывая свое присутствие в нем). Для большинства антивирусных программ вирусы, использующие стелс-технологию, являются серьезной проблемой.

Полиморфик-вирусы — это достаточно трудно обнаруживаемые вирусы, не имеющие сигнатур, то есть не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

Вирусы, шифрующие свой код, известны довольно давно. Однако сами процедуры дешифрования достаточно легко выявить, в частности, потому, что далеко не все авторы вирусов имеют достаточно знаний для написания собственных процедур шифрования и дешифрования, поэтому многие вирусы используют для этих целей один и тот же код. Теперь сканеры вирусов ищут определенные процедуры дешифрования. Хотя обнаружение такой процедуры еще ничего не говорит о том, какой именно вирус присутствует в зашифрованном виде, но уже сигнализирует о наличии вируса.

Поэтому последней уловкой злоумышленников становится полиморфизм. В прежние времена обнаружение вирусов было простым делом: каждый вирус создавал точную копию самого себя при тиражировании и инфицировании новых файлов и загрузочных секторов, поэтому антивирусным программам требовалось только знать последовательность байтов, составляющих вирус. Для каждого вируса специалисты выявляли уникальную последовательность байтов — его сигнатуру. Наличие такой сигнатуры служило высоконадежным индикатором присутствия нежелательного кода, что и заставило авторов вирусов попытаться скрывать любую последовательность байтов, способную выдать присутствие их творений. Они стали делать это посредствам шифрования вирусов.

Первые полиморфные вирусы Tequila и Maltese Amoeba появились в 1991 году. Все бы ничего, но в 1992 году автор, известный под псевдонимом Dark Avenger, написал своего рода комплект «Сделай сам» для мутационного механизма, который он сделал частью вируса Maltese Amoeba.

До 1992 года вирусописатели старались на самом деле зря. Совершенно ясно, что квалификация профессионалов в сфере антивирусной безопасности никак не ниже их собственной и, следовательно, все их многомесячные усилия стоили в крайнем случае лишних часов работы для специалистов. Ведь все зашифрованные вирусы обязательно содержали некий незашифрованный фрагмент: сам расшифровщик или некоторую его часть, по которым можно было построить сигнатуру данного вируса и затем уже бороться с ним обычными способами.

Ситуация изменилась, когда были придуманы алгоритмы, позволяющие не только шифровать код вируса, но и менять расшифровщики. Сама постановка такой задачи вопросов не вызывает: ясно, что можно построить различные расшифровщики. Суть в том, что этот процесс автоматизирован, и каждая новая копия вируса содержит новый расшифровщик, каждый бит которого может отличаться от битов расшифровщика породившей ее копии.

Некоторые вирусы (например, вирусы семейства Eddie, Murphy) используют часть функций полноценного вируса-невидимки. Обычно они перехватывают функции DOS FindFirst и FindNext и «уменьшают» размер зараженных файлов. Такой вирус невозможно определить по изменению размеров файлов, если, конечно, он резидентно находится в памяти. Программы, которые не используют указанные функции DQS (например, Norton Commander), а напрямую обращаются к содержимому секторов, хранящих каталог, показывают правильную длину зараженных файлов.

При инфицировании файла вирус может производить действия, маскирующие и ускоряющие его распространение.

К подобным действиям можно отнести обработку атрибута Read-only, снятие его перед заражением и последующее восстановление этого атрибута. Многие файловые вирусы считывают дату последней модификации файла и восстанавливают ее после заражения. Для маскировки своего распространения некоторые вирусы перехватывают прерывание DOS, возникающее при обращении к диску, защищенному от записи, и самостоятельно обрабатывают его. Поэтому среди особенностей алгоритма файлового вируса можно назвать наличие или отсутствие обработки и скорость его распространения. Скорость распространения файловых вирусов, заражающих файлы только при их запуске на выполнение, будет ниже, чем у вирусов, заражающих файлы при их открытии, переименовании, изменении их атрибутов и т. д. Некоторые вирусы при создании своей копии в оперативной памяти компьютера пытаются занять область памяти с самыми старшими адресами, разрушая временную часть командного интерпретатора COMMAND. COM. По окончании работы зараженной программы временная часть интерпретатора восстанавливается, при этом происходит открытие файла COMMAND.COM и его заражение, если вирус поражает файлы при их открытии.

Формально macro-вирусы являются файловыми вирусами, заражающими файлы некоторых систем обработки документов (например, Word for Windows, Excel for Windows и AmiPro). Указанные системы имеют встроенные макроязыки (Word Basic, Visual Basic). Эти языки обладают достаточными возможностями, чтобы производить практически все операции, необходимые вирусу. Имеются даже шифрованные и полиморфные macro-вирусы. Кроме того, все чаще стали встречаться вирусы, поражающие как документы, так и исполняемые файлы (иногда обычные ЕХЕ-файлы, иногда NewEXE, иногда и те, и другие). Инфицирующая способность таких вирусов крайне велика.

В настоящий момент более 90% macro-вирусов написаны для Word for Windows. Это без сомнения объясняется тем, что файлы данного текстового процессора фактически стали стандартом для текстовых документов. Самый первый macro-вирус (Word.Concept) также заражал DOC-файлы.

Большинство макро-вирусов имеют типичную структуру. Они начинаются с автоматически выполняющегося макроса, заражающего глобальный шаблон Normal.dot. Также в их состав входят некоторые макросы, которые заражают файлы при определенных действиях (File > Save As, File > Save и Tools > Macros). Документы заражаются при совершении над ними операций, то есть инфицируются уже при открытии.

Макрос — это программа, написанная на некотором языке, обычно используемая для автоматизации определенных процессов внутри приложений. В данном случае разговор пойдет о языках Visual Basic for Applications (VBA) и WordBasic (WB), которые применяет Microsoft в своих программах (в частности, Excel, Project и PowerPoint используют язык VBA, a WinWord — WB).

Макрос VBA представляет собой вызываемые процедуры. Они бывают двух типов:

– процедуры-подпрограммы;

– процедуры-функции.

Процедуры-подпрограммы могут выполняться непосредственно или вызываться из других макросов. Конечно, в документ можно вставить столько макросов, сколько нужно (или сколько хочется), ограничений на их количество нет. Набор макросов (процедур-подпрограмм и процедур-функций), входящих в документ, называется модулем VBA.

Язык VBA универсален, и тому есть несколько причин.

- Этот язык прост в изучении и использовании. Поскольку он является языком визуального программирования, то ориентирован на события, а не на объекты. С его помощью без особых затрат времени очень легко создавать сложные модули.

- Можно использовать большое количество предопределенных функций, облегчающих работу.

- Имеются функции (или макросы), выполняющиеся автоматически, за счет чего упрощается написание процедур автокопирования и занесения в память, используемых стандартными DOS-вирусами,

Существуют функции, единые для всех версий языка VBA вне зависимости от используемого языка (английского, русского, испанского и т. д.). Таких специальных макросов 5, все они выполняются автоматически:

– AutoExec — активизируется при загрузке текстового процессора, но только в том случае, если он сохранен в шаблоне Normal.dot или в каталоге стандартных приложений;

– AutoNew — активизируется при создании нового документа;

– AutoOpen — активизируется при открытии существующего документа;

– AutoClose — активизируется при закрытии документа;

– AutoExit — активизируется при выходе из текстового процессора.

Процедура Save As использует технологию, во многом схожую с процедурой AutoExec. Она копирует макро-вирус в активный документ при его сохранении через команду File > SaveAs.

Существует несколько способов скрыть вирус или сделать его более эффективным. Например, можно создать специальный макрос, прячущий вирус, если меню Tools > Macro открывается для просмотра.

Макро-вирусы также могут включать внешние процедуры. Например, вирус Nuclear пытается откомпилировать и запустить внешний файл-разносчик вируса, некоторые троянские макросы форматируют винчестер при открытии документа.

Рассмотрим несколько подробнее, как действуют наиболее распространенные вирусы, их особенности, способы внедрения и осуществления разрушительных воздействий.

Начнем с вирусов, поражающих файлы с расширением СОМ (СОМ-файлы). Существует несколько способов внедрения таких вирусов.

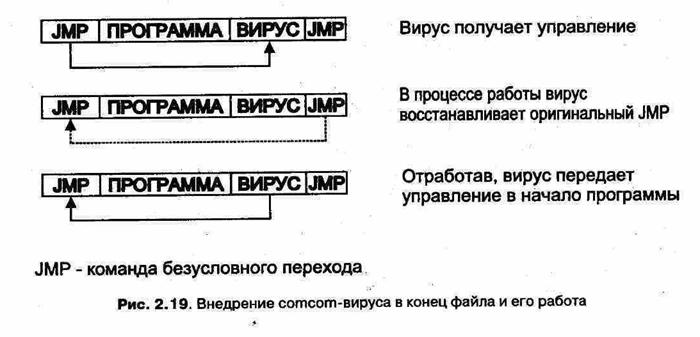

Структура стандартного СОМ-файла (программы) предельно проста. Он содержит только код и данные программы, не имея даже заголовка. В начале СОМ-файла обычно находится команда безусловного перехода JMP, состоящая из трех байт. Благодаря простому строению СОМ-файла в него очень просто добавить тело вируса и затем указать его адрес в команде JMP.

После старта вирус ищет в текущем каталоге СОМ-файлы. После нахождения нужного файла тело вируса добавляется в конец этого файла, туда же переносится оригинальный адрес перехода по JMP, на место которого записывается адрес команды JMP для безусловного перехода на тело вируса.

После загрузки зараженного файла управление получает вирус. Закончив работу, он восстанавливает оригинальный адрес безусловного перехода JMP и передает управление программе, как это показано на рис. 2.19.

После того как вирус закончит свою работу, он восстанавливает в исходное состояние первые три байта программы (в памяти компьютера) и передает управление на начало программы. Далее, при запуске зараженного файла, управление сначала получает вирус, и только затем — исходная программа. Благодаря такой схеме работы рассматриваемый вирус может спокойно существовать, будучи «выпущенным на волю» один раз.

Кроме такого способа внедрения, существуют и другие способы внедрения СОМ-вирусов. Рассмотрим два варианта внедрения СОМ-вируса в начало файла:

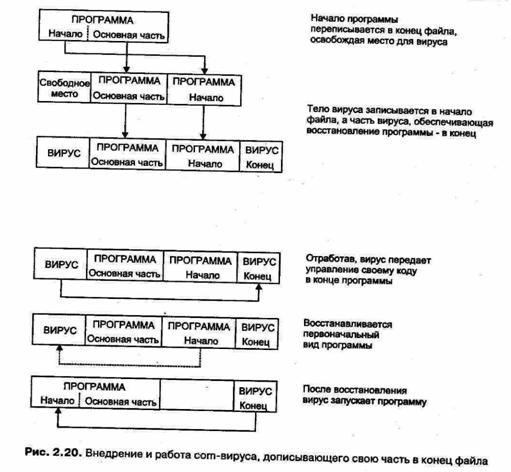

1. Чтобы освободить место для себя, вирус переписывает начало программы в конец файла. После этого тело вируса записывается в начало файла, а небольшая его часть, обеспечивающая перенос вытесненного фрагмента программы, — в конец файла. При восстановлении первоначального вида программы тело вируса будет затерто, поэтому код вируса, восстанавливающий программу, должен находиться в безопасном месте, отдельно от основного тела вируса. Схема этого способа внедрения изображена на рис. 2.20.

При загрузке файла, зараженного таким способом, управление получит вирус (так как он находится в начале файла). По окончании работы вирус передает управление коду, переносящему вытесненную часть программы на прежнее место. После восстановления (в памяти, не в файле) первоначального вида программы, она запускается.

2. Второй вариант отличается от первого тем, что вирус, освобождая для себя место, сдвигает все тело программы, а не переносит ее часть в конец файла. Этот способ внедрения и схема работы вируса изображены на рис. 2.21.

После запуска зараженной программы, как и в предыдущем случае, управление получает вирус. Дальнейшая работа вируса отличается только тем, что часть вируса, восстанавливающая первоначальный вид программы, переносит все тело программы, а не только вытесненную часть.

Кроме указанных, существуют вирусы, не дописывающие часть своего тела в конец файла. К примеру, вирус может внедряться в середину файла. В этом случае алгоритм работы вируса является смесью алгоритмов, рассмотренных выше.

СОМ-файлы (небольшие программы, написанные, в основном, на языке Assembler) со временем устаревают, поэтому им на смену пришли пугающие своими размерами ЕХЕ-файлы. Появились и вирусы, умеющие эти файлы заражать.

По особенностям алгоритма, ЕХЕ-вирусы условно можно разделить на следующие группы:

– вирусы, замещающие программный код (Overwrite);

– вирусы-спутники (Companion);

– вирусы, внедряющиеся в программу (Parasitic).

Вирусы, замещающие программный код, уже стали раритетом: фактически вирусы данного вида давно мертвы. Изредка появляются еще такие вирусы, созданные на языке Assembler, но это, скорее, соревнование в написании самого маленького overwrite-вируса. Главный их недостаток — слишком грубая работа. Инфицированные ими программы не исполняются, так как вирус записывается поверх программного кода, не сохраняя его. При запуске вирус ищет очередную жертву (или жертвы), открывает найденный файл для редактирования и записывает свое тело в начало программы, не сохраняя оригинальный код. Инфицированные этими вирусами программы лечению не подлежат.

Вирусы-спутники получили такое название из-за алгоритма их размножения: для каждого инфицированного файла создается файл-спутник. Рассмотрим более подробно два типа вирусов этой группы, отличающихся методом заражения файлов:

– путем создания СОМ-файла спутника;

– путем переименования ЕХЕ-файла.

Инфицирование методом создания СОМ-файла спутника заключается в том, чтобы, не трогая файл (ЕХЕ-программу), создать свою — СОМ-файл с именем ЕХЕ-программы. Алгоритм работы такого вируса предельно прост, так как не нужны лишние действия: например, сохранение в теле вируса размера откомпилированного ЕХЕ-файла с вирусным кодом, считывание в буфер тела вируса, запуск файла, из которого вирус получил управление. Незачем даже хранить метку для определения инфицирования файла.

Для каждого инфицируемого ЕХЕ-файла в том же каталоге создается файл с вирусным кодом, имеющий такое же имя, что и ЕХЕ-файл, но с расширением СОМ. Вирус активируется, если при запуске программы в командной строке указано только имя исполняемого файла, без расширения. Дело в том, что DOS сначала ищет в текущем каталоге файл СОФАЙЛ с заданным именем. Если СОМ-файл с таким именем не найден, отыскивается одноименный ЕХЕ-файл. Если и он не найден, DOS попробует обнаружить файл с расширением ВАТ (командный). В случае отсутствия в текущем каталоге исполняемого файла с указанным именем поиск ведется во всех каталогах. Другими словами, когда пользователь хочет запустить программу и набирает в командной строке только ее имя (обычно так все и делают), первым управление получает вирус, код которого находится в СОМ-файле. Он создает СОМ-файл еще к одному или нескольким ЕХЕ-файлам (распространяется), а затем исполняет ЕХЕ-файл с именем, указанным в командной строке. Пользователь же думает, что работает только запущенная ЕХЕ-программа. Вирус-спутник обезвредить довольно просто — достаточно удалить СОМ-файл.

Инфицирование методом переименования ЕХЕ-файла несколько совершеннее предыдущего, т. к. для излечения от такого вируса нужно не просто удалить СОМ-файл с кодом вируса, а разыскать имя переименованного ЕХЕ-файла, содержащего инфицированную программу. Что же происходит?

Имя инфицируемого ЕХЕ-файла остается прежним, а расширение заменяется каким-либо другим, отличным от исполняемого (COM, EXE, BAT, DAT, OVL и др.). Затем на место ЕХЕ-файла копируется вирусный код. При запуске такой инфицированной программы управление получает вирусный код, находящийся в ЕХЕ-фай-ле. Инфицировав еще один или несколько ЕХЕ-файлов таким же образом, вирус возвращает оригинальному файлу исполняемое расширение (но не EXE, a COM, поскольку ЕХЕ-файл с таким именем занят вирусом), после чего исполняет его. Когда работа инфицированной программы закончена, ее запускаемому файлу возвращается расширение неисполняемого. Лечение файлов, зараженных вирусом этого типа, может быть затруднено, если вирус-спутник шифрует часть или все тело инфицируемого файла, а непосредственно перед исполнением его расшифровывает.

Вирусы, внедряющиеся в программу (Parasitic), — самые незаметные. Их код записывается в программы, что существенно затрудняет лечение зараженных файлов и дает этому вирусу много преимуществ перед всеми вышеописанными вирусами: на диске не появляются лишние файлы, нет забот с копированием и переименованием файлов. Рассмотрим методы внедрения ЕХЕ-вирусов в ЕХЕ-файл. Эти вирусы условно можно разделить на три категории, использующие:

– стандартное заражение ЕХЕ -файлов;

– сдвиг;

– перенос.

При стандартном заражении вирус внедряется в конец файла, изменяет заголовок так, чтобы после загрузки файла управление получил вирус. Действие такого вируса мало чем отличается от действия СОМ-вируса. Оно похоже на заражение СОМ-фай-лов, но вместо задания в коде перехода в начало вируса корректируется собственно адрес точки запуска программы. После окончания работы вирус берет из сохраненного заголовка оригинальный адрес запуска программы, прибавляет к его сегментному компоненту значение регистра DS или ES (полученное при старте вируса) и передает управление на полученный адрес.

Внедрение вируса способом сдвига основано на размещении вируса в начале файла со сдвигом кода программы. Механизм заражения такой: тело инфицируемой программы считывается в память, на ее место записывается код вируса, а на место последнего — код инфицируемой программы. Таким образом, код программы как бы «сдвигается» в файле на длину кода вируса. Отсюда и название способа — «способ сдвига». При запуске инфицированного файла вирус заражает еще один или несколько файлов. После этого он считывает в память код программы, записывает его в специально созданный на диске временный файл с расширением исполняемого файла (СОМ или ЕХЕ), и затем исполняет этот файл. Когда программа заканчивает работу, временный файл удаляется. Если при создании вируса не применялось дополнительных приемов защиты, то вылечить инфицированный файл очень просто. Для этого достаточно удалить код вируса в начале файла и программа снова будет работоспособной. Недостаток этого метода заключается в том, что нужно считывать в память весь код инфицируемой программы.

Способ заражения файлов методом переноса — самый совершенный из всех перечисленных. Вирусы, использующие для внедрения перенос, размножаются следующим образом. Из инфицируемой программы от начала файла считывается часть кода, по размеру равная длине вируса. На освободившееся место вписывается вирус, а оригинальное начало программы переносится в конец файла. Отсюда и название метода. После того как вирус инфицировал один или несколько файлов, он выполняет программу, из которой запустился. Для этого он считывает начало инфицированной программы, сохраненное в конце файла, и записывает его в начало файла, восстанавливая работоспособность программы. Затем вирус удаляет код начала программы из конца файла, восстанавливая оригинальную длину файла, и исполняет программу. После завершения программы вирус вновь записывает свой код в начало файла, а оригинальное начало программы — в конец. Этим методом могут быть инфицированы даже антивирусы, которые проверяют свой код на целостность, так как запускаемая вирусом программа имеет точно такой же код, как и до заражения.

Есть и другие варианты. Иногда, например, начало программы записывается в середину файла, а середина переносится в конец, чтобы еще сильнее все запутать. Преимущество данного метода над другими состоит в том, что инфицированная программа исполняется в том же виде, в каком она была до заражения: из файла с тем же именем и расширением, то есть программы, проверяющие себя на предмет заражения, не замечают вируса.

Недостаток данного метода проявляется при сбоях в работе компьютера. Если при исполнении инфицированной программы компьютер зависнет или произойдет перезагрузка системы, инфицированная программа окажется «чистой», без вируса.

Шпионские программные закладки

Главным условием правильного функционирования любой компьютерной системы является обеспечение защиты от вмешательства в процесс обработки информации тех программ, присутствие которых в компьютерной системе не обязательно.

По мере развития средств защиты компьютерных систем совершенствуются и средства нападения на них. Одной из самых больших угроз для этих систем является атака посредством использования программных закладок.

Программная закладка — это программа, скрытно внедренная в защищенную систему (или дописанный фрагмент пользовательской программы), позволяющая злоумышленнику путем модификации свойств системы защиты осуществлять несанкционированный доступ к ресурсам системы (в частности, к конфиденциальной информации). Если программная закладка написана грамотно, то после внедрения в систему обнаружить ее стандартными средствами администрирования практически невозможно, она может функционировать неограниченно долгое время, и злоумышленник, внедривший закладку, имеет практически неограниченный доступ к системным ресурсам. Деструктивные действия, осуществляемые программными закладками представлены на рис. 2.22.

Опасность программных закладок заключается в том, что они, являясь частью защищенной системы, способны принимать активные меры для маскировки своего присутствия в системе. При внедрении закладки в защищенной системе создается скрытый канал информационного обмена, который, как правило, остается незамеченным администратором системы в течение длительного времени. Практически все известные программные закладки, применявшиеся в разное время различными злоумышленниками, были выявлены либо из-за ошибок, допущенных при программировании закладки, либо чисто случайно.

Перспективным направлением является внедрение программных закладок. Их задачей может быть получение информации о паролях, кодовых комбинациях обрабатываемых данных, а также передача собранных сведений по заданному адресу в сети или по электронной почте. Эта угроза быстро может стать реальностью благодаря возможности «доставки» подобных программ в требуемый компьютер. Собственно способы те же, что и для компьютерных вирусов, да и сами закладки, по существу' являются вирусами. Классификация программных закладок в соответствии с методами их внедрения в компьютерную сеть представлена на рис. 2.23.

Известны основные механизмы проникновения закладок:

– непосредственное подключение;

– косвенное подключение.

Непосредственное подключение — передача вирусов через средства обмена, используемые в атакуемой системе. Внедрение закладок производится через наименее защищенные узлы системы либо установкой зараженного программного обеспечения.

Косвенное подключение — это проникновение в систему через подсистемы, не служащие ее основному предназначению (электропитание, стабилизация и т. д.). Один из приемов — внедрение вирусов путем подачи электромагнитных импульсов в схему питания. Над этим работают японцы и американцы.

Эксперты отмечают, что программные закладки можно достаточно эффективно применять в военных целях как активный элемент информационно-кибернетического противодействия. При этом они подчеркивают, что чем выше степень компьютеризации систем военного назначения, тем больше вероятность появления закладок. По мнению западных специалистов, программная закладка может быть реализована в виде нескольких команд и иметь

сложный механизм активизации, настроенный на условия реального боевого применения системы информационного оружия либо на строго определенную комбинацию входных данных. Закладка может быть включена в состав как общего программного обеспечения вычислительной установки, так и специальных (прикладных) программных средств.

Программные закладки разделяются на автоматические и управляемые. Первые, как правило, заранее настроены (прямо или косвенно) на условия реального боевого применения систем информационного оружия либо боевого управления, а вторые активизируются извне (например, посредством «электронной закладки»). Обнаружить программную закладку сложно, так как она может быть замаскирована.

В иностранной прессе в качестве иллюстрации такой ситуации приводится военный конфликт в Персидском заливе. Система ПВО Ирака оказалась заблокированной по неизвестной причине во время проведения операции «Буря в пустыне». В результате иракская сторона была вынуждена оставить без ответа бомбовые удары по своей территории. Несмотря на отсутствие исчерпывающей информации, многие иностранные специалисты высказывают предположение, что закупленные Ираком у Франции ЭВМ, входящие в комплекс технических средств системы ПВО, содержали специальные управляемые электронные закладки, блокировавшие работу вычислительной системы. Если они правильно оценивают события, это означает, что начался такой этап, когда при ведении боевых действий появилась возможность применять новое электронно-информационное оружие.

Шпионские программные закладки могут выполнять хотя бы одно из перечисленных ниже действий:

– вносить произвольные искажения в коды программ, находящихся в оперативной памяти компьютера (программная закладка первого типа);

– переносить данные из одних областей оперативной или внешней памяти компьютера в другие (программная закладка второго типа);

– искажать информацию, выводимую на внешние устройства или в канал связи, полученную в результате работы других программ (программная закладка третьего типа).

Программные закладки можно классифицировать и по методу их внедрения в компьютерную систему:

– программно-аппаратные закладки, ассоциированные с аппаратными средствами компьютера (их средой обитания, как правило, является BIOS — набор программ, записанных в виде машинного кода в ПЗУ);

– загрузочные закладки, связанные с программами начальной загрузки, которые располагаются в загрузочных секторах (из этих секторов в процессе выполнения начальной загрузки компьютер считывает программу, берущую на себя управление для последующей загрузки самой операционной системы);

– драйверные закладки, ассоциированные с драйверами (файлами, в которых содержится информация, необходимая операционной системе для управления подключенными к компьютеру периферийными устройствами);

– прикладные закладки в прикладном программном обеспечении общего назначения (текстовые редакторы, утилиты, антивирусные мониторы и программные оболочки);

– исполняемые закладки в исполняемых программных модулях, содержащих ее код (чаще всего эти модули представляют собой пакетные файлы, т. е, файлы, которые состоят из команд операционной системы, выполняемых одна за одной, как если бы их набирали на клавиатуре компьютера);

– закладки-имитаторы, интерфейс которых совпадает с интерфейсом некоторых служебных программ, требующих ввести конфиденциальную информацию (пароль, криптографический ключ, номер кредитной карточки);

– замаскированные закладки, которые маскируются под программные средства оптимизации работы компьютера (файловые архиваторы, дисковые дефрагментаторы) или под программы игрового и развлекательного назначения.

Все программные закладки (независимо от их назначения, метода внедрения в компьютерную систему, а также срока пребывания в оперативной памяти) имеют одну важную особенность: они обязательно выполняют операцию записи в оперативную или внешнюю память системы. Если бы они не делали этого, то не могли бы оказать никакого негативного влияния. Ясно, что для целенаправленного воздействия закладка должна выполнять и операцию чтения, иначе в ней может быть реализована только функция разрушения (например, удаление или замена информации в определенных секторах жесткого диска).

С учетом замечания о том, что программная закладка должна быть обязательно загружена в оперативную память компьютера, можно подразделить закладки на:

– резидентные;

– нерезидентные.

Резидентные закладки находятся в оперативной памяти постоянно, начиная с некоторого момента и до окончания сеанса работы компьютера, т. е. до его перезагрузки или до выключения питания.

Нерезидентные закладки попадают в оперативную память компьютера аналогично резидентным, однако, в отличие от резидентных, выгружаются по истечении некоторого времени или при выполнении каких-либо условий.

Иногда сам пользователь провоцирует запуск исполняемого файла, содержащего код программной закладки. Известен такой случай. Среди пользователей свободно распространялся набор из архивированных файлов. Для извлечения файлов из него требовалось вызвать специальную утилиту, которая запускается после указания ее имени в командной строке. Однако мало кто из пользователей замечал, что в полученном наборе файлов уже имелась программа с таким же именем и что запускалась именно она. Кроме разархивирования файлов, эта программная закладка дополнительно производила действия негативного характера.

Среди программистов популярны пословицы: «Каждая последняя ошибка в программе на самом деле является предпоследней» и «Если программа работает без ошибок, это — Hello world (простейшая программа, с которой начинается большинство учебников программирования)». Предполагать, что программное обеспечение системы защиты не содержит ошибок, наивно: ошибки, позволяющие злоумышленникам осуществлять НСД к ресурсам системы, время от времени обнаруживаются практически во всех системах защиты. И если такая ошибка в системе присутствует, злоумышленник может использовать ее для внедрения программной закладки. Известно множество примеров использования злоумышленниками подобных ошибок, в том числе и для внедрения программных закладок.

Даже если программное обеспечение системы защиты не содержит ошибок (что маловероятно), имеется реальная возможность внедрения программной закладки из-за неправильного проведения политики безопасности.

На самом деле указанный в сертификате класс защиты говорит всего лишь о верхнем уровне защищенности программ и данных. Даже если система защиты сертифицирована по некоторому классу, это вовсе не означает, что она надежно защищена от программных закладок. Практически все конфигурации защищенных компьютерных систем, реально используемые на практике, уязвимы для программных закладок.

Среди не очень опытных сетевых администраторов распространено мнение» что программные закладки опасны только для тех систем, в которых либо программное обеспечение содержит грубые ошибки, либо администраторы не способны поддерживать необходимую политику безопасности, которая включает в себя реализацию надежной защиты системы от НСД, в том числе к тем ее элементам, доступ к которым необходим для внедрения программной закладки. При этом считается, что если в организации используются только сертифицированные средства защиты и ее администраторы обладают высокой квалификацией, для сети этой организации программные закладки не представляют угрозы. Другими словами, если защитой информации занимаются умные люди, то закладок бояться нечего.

Но даже высококвалифицированные администраторы системы, как и все люди, иногда совершают ошибки, и хотя ошибки достаточно быстро обнаруживаются и устраняются, для того чтобы программная закладка внедрилась в систему, бывает достаточно и 5—10 мин.

Чтобы программная закладка могла что-нибудь сделать с другими программами или с данными, процессор должен приступить к исполнению команд, входящих в состав кода программной закладки. Это возможно только при одновременном соблюдении следующих условий:

– программная закладка должна попасть в оперативную память компьютера (если закладка относится к первому типу, то она должна быть загружена до начала работы программы, являющейся целью воздействия закладки, или во время работы этой программы);

– работа закладки, находящейся в оперативной памяти, начинается при выполнении активизирующих условий.

Существуют три основные группы деструктивных воздействий программных закладок:

– копирование информации (паролей, криптографических ключей, кодов доступа, конфиденциальных электронных документов), находящейся в оперативной или внешней памяти данной системы либо в памяти другой компьютерной системы, подключенной к ней через локальную или глобальную компьютерную сеть;

– изменение алгоритмов функционирования системных, прикладных и служебных программ (например, внесение изменений в программу разграничения доступа может привести к тому, что она разрешит вход в систему всем без исключения пользователям вне зависимости от правильности введенного пароля);

– навязывание определенных режимов работы (например, блокирование записи на диск при удалении информации, при этом информация, которую требуется удалить, не уничтожается и может быть впоследствии скопирована хакером).

Можно выделить следующие характерные модели воздействия программных закладок на компьютерную сеть:

– перехват (перехватчики паролей, клавиатурные шпионы и т. д.);

– искажение;

– уборка мусора;

– наблюдение и компрометация.

Обобщенная модель воздействия программных закладок на компьютерную сеть представлена на рис. 2.24.

В модели «перехват» программная закладка внедряется в ПЗУ, системное или прикладное программное обеспечение и сохраняет всю или выбранную информацию, вводимую с внешних устройств компьютерной системы или выводимую на эти устройства, в скрытой области памяти локальной или удаленной компьютерной системы. Объектом сохранения, например, могут служить символы, введенные с клавиатуры (все повторяемые два раза последовательности символов), или документы, распечатываемые на принтере.

В модели «перехват» программная закладка внедряется в ПЗУ, системное или прикладное программное обеспечение и сохраняет всю или выбранную информацию, вводимую с внешних устройств компьютерной системы или выводимую на эти устройства, в скрытой области памяти локальной или удаленной компьютерной системы. Объектом сохранения, например, могут служить символы, введенные с клавиатуры (все повторяемые два раза последовательности символов), или документы, распечатываемые на принтере.

Данная модель может быть двухступенчатой. На первом этапе сохраняются только имена или начала файлов. На втором этапе злоумышленник анализирует накопленные данные и выбирает конкретные объекты для следующей атаки.

В этой модели используются наиболее распространенные программные закладки, перехватывающие пароли пользователей операционных систем — перехватчики паролей. Перехватчики паролей были разработаны для операционных систем OS/370, MS DOS, Windows и UNIX. Внедренный в систему перехватчик паролей получает доступ к паролям, вводимым пользователями при входе в систему. Перехватив очередной пароль, закладка записывает его в специальный файл или в любое другое место, доступное злоумышленнику, внедрившему закладку. Все перехватчики паролей можно подразделить на три основных вида.

Перехватчики паролей первого вида действуют по следующему алгоритму. Злоумышленник запускает программу, которая имитирует приглашение для входа в систему, и ждет ввода. Когда пользователь1 вводит имя и пароль, закладка сохраняет их в доступном злоумышленнику месте, после чего ее работа завершается и злоумышленник выходит из системы (из большинства операционных систем можно выйти программным путем). По окончании работы закладки на экране появляется настоящее приглашение для входа пользователя в систему.

Пользователь, ставший жертвой закладки, видит, что он не вошел в систему, и что ему снова предлагается ввести имя и пароль. Пользователь предполагает, что при вводе пароля произошла ошибка, и вводит имя и пароль повторно. Он входит в систему и работает нормально. Некоторые закладки, функционирующие по данной схеме, перед завершением работы выдают на экран правдоподобное сообщение об ошибке, например: «Пароль введен неправильно. Попробуйте еще раз».

Основным достоинством этого класса перехватчиков паролей является то, что написание подобной программной закладки не требует от злоумышленника никакой специальной квалификации. Любой пользователь, умеющий программировать хотя бы на языке BASIC, может написать такую программу за считанные часы. Единственная проблема, которая может здесь возникнуть, заключается в программной реализации выхода пользователя из системы. Однако соответствующий системный вызов документирован для всех многопользовательских операционных систем. Если злоумышленник не поленится внимательно изучить документацию по операционной системе, то он решит данную проблему очень быстро.

Перехватчики паролей второго рода перехватывают все данные, вводимые с клавиатуры. Простейшие программные закладки этого типа просто сбрасывают данные на жесткий диск или в любое Другое место, доступное злоумышленнику.

Такие программы еще называются клавиатурными шпионами. В специальном текстовом файле они запоминают, какие клавиши были нажаты в ваше отсутствие. Текст, набранный на компьютере, в каком-нибудь бизнес-центре или Internet-кафе, может без особых проблем стать достоянием владельца такого компьютера. Подобные программы разработаны для разных операционных систем, они могут автоматически загружаться при включении компьютера и маскируются под резидентные антивирусы или еще что-нибудь полезное.

Более совершенные закладки анализируют перехваченные данные и отсеивают информацию, заведомо не имеющую отношения к паролям. Несколько таких закладок было написано в разное время для операционной системы MS DOS.

Эти закладки представляют собой резидентные программы, перехватывающие одно или несколько прерываний процессора, имеющих отношение к работе с клавиатурой. Информация о нажатой клавише и введенном символе, возвращаемая этими прерываниями, используется закладками для своих целей.

Любой русификатор клавиатуры, работающий в среде Windows, перехватывает всю информацию, вводимую пользователем с клавиатуры, в том числе и пароли. Несложно написать русификатор так, чтобы он, помимо своих основных функций, выполнял бы и функции перехватчика паролей. Написать программу локализации клавиатуры достаточно просто. Можно встроить перехватчик паролей в цепочку фильтров перед русификатором или после него, так что вся информация, вводимая с клавиатуры, проходит и через русификатор, и через перехватчик паролей. В этом случае задача написания программной закладки, перехватывающей пароли пользователей Windows, становится настолько простой, что не требуется специальная квалификация.

Если операционная система допускает переключение раскладки клавиатуры при вводе пароля, то для этой операционной системы можно написать перехватчик паролей второго рода.

К перехватчикам паролей третьего рода относятся программные закладки, полностью или частично подменяющие собой подсистему аутентификации операционной системы. Поскольку задача создания такой программной закладки гораздо сложнее, чем создание перехватчика паролей первого или второго рода, этот класс программных закладок появился совсем недавно.

Перехватчик паролей третьего рода может быть написан для любой многопользовательской операционной системы. Сложность создания такого перехватчика паролей зависит от сложности алгоритмов, реализуемых подсистемой аутентификации, сложности интерфейса между ее отдельными модулями, а также от степени документированности подсистемы аутентификации операционной системы.

В модели «искажение» программная закладка изменяет информацию, которая записывается в память компьютерной системы в результате работы программ, либо подавляет/инициирует возникновение ошибочных ситуаций в компьютерной системе. Можно выделить два типа искажений, использующих данную модель:

– статическое;

– динамическое.

Статическое искажение происходит всего один раз. При этом модифицируются параметры программной среды компьютерной системы, чтобы впоследствии в ней выполнялись нужные злоумышленнику действия. К статическому искажению относится, например, внесение изменений в файл AUTOEXEC.BAT операционной системы Windows 95/98, которые приводят к запуску заданной программы, прежде чем будут запущены все другие, перечисленные в этом файле.

Специалистам российского Федерального агентства правительственной связи и информации (ФАПСИ), например, удалось выявить при анализе одной из отечественных систем цифровой подписи интересное статистическое искажение. Злоумышленник (сотрудник отдела информации финансовой организации, в которой была внедрена данная система) исправил в ЕХЕ-модуле программы проверки правильности цифровой подписи символьную строку «ПОДПИСЬ НЕКОРРЕКТНА» на символьную строку «ПОДПИСЬ КОРРЕКТНА». В результате вообще перестали фиксироваться документы с неверными цифровыми подписями, и, следовательно, в электронные документы стало можно вносить произвольные изменения уже после их подписания электронной цифровой подписью.

Динамическое искажение заключается в изменении каких-либо параметров системных или прикладных процессов при помощи заранее активизированных закладок. Динамическое искажение можно условно разделить так:

– искажение на входе (когда на обработку попадает уже искаженный документ);

– искажение на выходе (когда искажается информация, отображаемая для восприятия человеком или предназначенная для работы других программ).

Практика применения цифровой подписи в системах автоматизированного документооборота показала, что именно программная реализация цифровой подписи особенно подвержена влиянию программных закладок типа «динамическое искажение», которые позволяют проводить фальшивые финансовые документы и вмешиваться в процесс разрешения споров по фактам неправомерного применения цифровой подписи. Например, в одной из программных реализаций широко известной криптосистемы PGP электронный документ, под которым требовалось поставить цифровую подпись, считывался блоками по 512 байт, причем процесс считывания считался завершенным, если в блоке данные занимали меньше 512 байт. Работа одной программной закладки, выявленной специалистами ФАПСИ, основывалась на навязывании длины файла. Эта закладка позволяла считывать только первые 512 байт документа, и в результате цифровая подпись определялась на основе этих 512 байт. Такая же схема действовала и при проверке поставленной под документом цифровой подписи. Следовательно, оставшаяся часть этого документа могла быть произвольным образом искажена, и цифровая подпись под ним продолжала оставаться «корректной».

Существуют следующие основные способы воздействия программных закладок на цифровую подпись:

– искажение входной информации (изменяется поступающий на подпись электронный документ);

– искажение результата проверки истинности цифровой подписи (вне зависимости от результатов работы программы цифровая подпись объявляется подлинной);

– навязывание длины электронного документа (программе цифровой подписи предъявляется документ меньшей длины, чем на самом деле, и в результате цифровая подпись ставится только под частью исходного документа);

– искажение программы цифровой подписи (вносятся изменения в исполняемый код программы с целью модификации алгоритма).

В рамках модели «искажение» также реализуются программные закладки, действие которых основывается на инициировании или подавлении сигнала о возникновении ошибочных ситуаций в компьютерной системе, т. е. тех, которые приводят к отличному от нормального завершению исполняемой программы (предписанного соответствующей документацией).

Для инициирования статической ошибки на устройствах хранения информации создается область, при обращении к которой (чтение, запись, форматирование и т. п.) возникает ошибка, что может затруднить или блокировать некоторые нежелательные для злоумышленника действия системных или прикладных программ (например, не позволять корректно уничтожить конфиденциальную информацию на жестком диске).

При инициировании динамической ошибки для некоторой операции генерируется ложная ошибка из числа тех ошибок, которые могут возникать при выполнении данной операции. Например, для блокирования приема или передачи информации в компьютерной системе может постоянно инициироваться ошибочная ситуация «МОДЕМ ЗАНЯТ». Или при прочтении первого блока информации длиной 512 байт может устанавливаться соответствующий флажок для того, чтобы не допустить прочтения второго и последующих блоков и в итоге подделать цифровую подпись.

Чтобы маскировать ошибочные ситуации, злоумышленники обычно используют подавление статической или динамической ошибки. Целью такого подавления часто является стремление блокировать нормальное функционирование компьютерной системы или желание заставить ее неправильно работать. Чрезвычайно важно, чтобы компьютерная система адекватно реагировала на возникновение всех без исключения ошибочных ситуаций, поскольку отсутствие должной реакции на любую ошибку эквивалентно ее подавлению и может быть использовано злоумышленником.

Известен случай успешной атаки пары аргентинских самолетов-торпедоносцев на английский эсминец «Шеффилд», закончившейся нанесением серьезных повреждений этому кораблю. Из-за ошибок в программном обеспечении установленная на нем система противовоздушной обороны не смогла выбрать цель, которую полагалось сбивать первой, поскольку атакующие самолеты летели слишком близко друг от друга.

Разновидностью искажения является также модель типа «троянский конь». В этом случае программная закладка встраивается в постоянно используемое программное обеспечение и по некоторому активизирующему событию вызывает возникновение сбойной ситуации в компьютерной системе. Тем самым достигаются сразу две цели: парализуется ее нормальное функционирование, а злоумышленник, получив доступ к компьютерной системе для устранения неполадок, сможет, например, извлечь из нее информацию, перехваченную другими программными закладками. В качестве активизирующего события обычно используется наступление определенного момента времени, сигнал из канала модемной связи или состояние некоторых счетчиков (например, счетчика количества запусков программы).

Следующая модель программных закладок называется «уборка мусора». Интересно, почему? Как известно, для хранения данных на внешних носителях прямого доступа выделяется несколько уровней иерархии: сектора, кластеры и файлы. Сектора являются единицами хранения информации на аппаратном уровне. Кластеры состоят из одного или нескольких подряд идущих секторов. Файл — это множество кластеров, связанных по определенному закону.

Работа с конфиденциальными электронными документами обычно сводится к последовательности следующих манипуляций с файлам

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 1904; Нарушение авторских прав?; Мы поможем в написании вашей работы!