КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Политика безопасности информации

|

|

|

|

При разработке политики безопасности информации, в общем случае, первоначально определяют объекты, которые надо защитить, и их функции. Затем оценивают степень интереса потенциального противника к этим объектам, вероятные виды нападения и вызываемый ими ущерб. Наконец, определяют уязвимые для воздействия области, в которых имеющиеся средства противодействия не обеспечивают достаточной защиты. Для эффективной защиты нужно оценить каждый объект с точки зрения возможных угроз и видов нападения, потенциальной вероятности применения специальных инструментов, оружия и взрывчатых веществ. Особо важным допущением в этом процессе является предположение о том, что наиболее ценный для потенциального злоумышленника объект привлечет пристальное внимание злоумышленника и будет служить вероятной целью, против которой он использует основные силы. При этом разработка политики безопасности информации должна проводиться с учетом задач, решение которых обеспечит реальную защиту данного объекта (рис. 3.3).

Средства противодействия должны соответствовать концепции полной и эшелонированной защиты. Это означает, что их следует размещать на концентрических кругах, в центре которых находится объект защиты. В этом случае все возможные пути противника к любому объекту будут пересекать эшелонированную систему защиты. Каждый рубеж обороны организуется так, чтобы задержать нападающего на время, достаточное для принятия персоналом охраны ответных мер.

На заключительном этапе выбранные средства противодействия объединяют в соответствии с принятой концепцией защиты. Производится предварительная оценка начальной и ожидаемой общей стоимости жизненного цикла всей системы. В частности, следует учитывать возможные перемещения объектов, а также изменение требований в местах входа.

В том случае, когда внутри одного здания расположены объекты, требования к защите которых существенно различаются, здание делят на отсеки. Таким образом выделяют внутренние периметры внутри общего контролируемого пространства и создают внутренние защитные средства от несанкционированного доступа. Периметр обычно определяется физическими препятствиями, проход через которые контролируется электронным способом или с помощью специальных процедур, выполняемых сотрудниками охраны.

При защите группы зданий, имеющих общую границу или периметр, необходимо учитывать не только отдельный объект или здание, но и место их расположения. Обычно участки местности с большим количеством зданий имеют общие или частично совпадающие требования по обеспечению безопасности, а некоторые участки имеют ограждение по периметру и единую проходную. Организовав общий периметр, можно уменьшить количество защитных средств в каждом здании и установить их только для важных объектов, нападение на которые наиболее вероятно. Аналогичным образом, каждое строение или объект на участке оценивают с точки зрения их возможностей задержать нападающего.

Анализируя перечисленные требования, видим, что все они сводятся к исключению возможности неправомочного доступа к устройствам обработки и передачи информации, похищения носителей информации и саботажа.

Систему безопасности зданий и помещений и самих информационных средств целесообразно организовать в виде концентрических колец (стратегическое сердце в центре), размещая пункты контроля на переходах от одной зоны к другой (рис. 3.4). Что же касается контроля доступа в здания и помещения информационной службы, то основная мера — разделение и изоляция не только зданий и помещений, но и комплексов средств по их функциональному предназначению. Применяется как автоматическая, так и неавтоматическая система контроля доступа в здания и помещения. Система контроля может быть дополнена средствами наблюдения в дневное и ночное время (контроль за всеми входами без мертвых зон).

|

Зона 1. Внешняя зона безопасности КС. Обеспечение:

– физические препятствия (ограждение)

– проходные по периметру

– неавтоматическая система контроля допуска на территорию

Зона 2. Средняя зона безопасности КС. Обеспечение:

– пункты контроля с электронной защитой дверей

– видеонаблюдение

– исключение мертвых зон

Зона 3. Внутрення зона безопасности КС. Обеспечение:

– доступ к ПК сети только через контрольную систему

– биометрические системы идентификации

Рис. 3.4. Система безопасности компьютерной сети в здании

Выбор физических средств безопасности основывается на предварительном изучении важности объекта защиты, расходов на них и степени надежности системы контроля доступа (стоимость ненадежного предупреждения при реальном праве и стоимость надежного предупреждения при ложном праве), социальных аспектов и человеческих слабостей. В случае реализации кольцевой системы контроля доступа с высокой степенью безопасности возможно использование биометрической идентификации: отпечатков пальцев, ладоней, кровеносных сосудов сетчатки глаза или распознавание речи. Предусмотрен специальный режим допуска персонала, обслуживающего технические средства на договорной основе. Эти лица после идентификации допускаются на объект с сопровождающим лицом. Кроме того, для них точно устанавливается режим посещения, пространственные ограничения, время прибытия и убытия, характер выполняемой работы.

Наконец, по периметру здания устанавливают комплексное наблюдение с помощью системы различных датчиков определения вторжения. Эти датчики связаны с центральным постом охраны объекта и контролируют все возможные точки вторжения, особенно в нерабочее время.

Периодически следует проверять надежность физической защиты дверей, окон, крыши, вентиляционных отверстий и других выходов. В частности, проверяют сопротивляемость дверей против взлома (наличие и надежность заграждения, замков и пр.) и окон (доступность с внешней стороны, прочность рам, решеток). Наконец, убеждаются в защищенности воздухозаборников (решетки или выходов кондиционеров, вентиляторов и т. д.), особенно с учетом возможности реализации злонамеренных угроз.

Каждое помещение определяется как зона, которая имеет свою систему доступа в зависимости от важности находящегося в ней содержимого. Система допуска должна быть селективной, ранжированной по уровням в зависимости от важности лица или объекта. Система допуска может быть централизованной (управление разрешениями, планирование расписаний и календарных планов, письменные образцы допусков прибывающих и убывающих и т. д.). Контролировать доступ можно с помощью значков или жетонов.

Степень такого доступа может быть самой различной: от ложного права до полного доступа. Выбирают защиту в зависимости от возможностей ее организации. Можно организовать, например, визуальное наблюдение с помощью телевизионного контроля, подкрепленное с целью точного контроля временным графиком персонального доступа прибытия и убытия исполнителей. Самый жесткий контроль доступа в залы, где находится особо важная стратегическая информация, обеспечивается биометрическими методами. Можно создать дополнительную систему предупреждения вторжения в залы (в частности, в нерабочее время для залов без обслуживающего персонала).

Системы контроля нужно периодически проверять и постоянно поддерживать в рабочем состоянии. Для этого существуют специализированные подразделения и органы контроля.

Наконец, должно быть налажено информирование руководства и обучение персонала по различным вопросам предупреждения и контроля доступа на основе анализа результатов работы системы безопасности предприятия.

Обязательно нужно проверять систему доступа во вспомогательные помещения (помещение охраны, архивы, рабочие места анализа и программирования), в частности, наличие и адекватность системы контроля установленным требованиям.

Можно также предусмотреть различные способы защиты малогабаритного оборудования, таких как персональные компьютеры и средства физической защиты (ставни или надежные запоры, футляры для хранения, дополнительные платы логических запирающих устройств, кнопки включения сигнала тревоги под средствами обработки информации).

Подводя итоги вышесказанному, рассмотрим, как определяется политика безопасности информации при защите компьютерных сетей. Обычно для корпоративных сетей с большим количество пользователей составляется специальный документ, регламентирующий работу в сети, называемый «Политика безопасности».

Политика обычно состоит из двух частей: общих принципов и конкретных правил работы. Общие принципы определяют подход к безопасности в Internet. Правила же регламентируют, что разрешено, а что запрещено. Правила могут дополняться конкретными процедурами и различными руководствами.

Правда, существует и третий тип политики; его описание встречается в литературе по безопасности в Internet — технический подход-анализ, который помогает выполнять принципы и правила политики. Однако он слишком техничен и сложен для понимания руководством организации, поэтому не так широко используется, как политика. Тем не менее он обязателен при описании возможных решений, определяющих компромиссы политики.

Обычно политика безопасности регламентирует использование основных сервисов сети (электронную почту, WWW и т. п.), а также ставит в известность пользователей сети о тех правах доступа, какими они обладают, что обычно определяет и процедуру аутентификации пользователя.

К этому документу следует относиться со всей серьезностью. Все остальные стратегии защиты строятся на предположении, что правила политики безопасности неукоснительно соблюдаются. Политика безопасности вызывает и большинство нареканий со стороны пользователей, потому что в ней очевидным образом написано, что именно пользователю воспрещено. Рядовому пользователю может быть непонятен запрет, скажем, на использование служебного адреса электронной почты для личной переписки. Однако политика безопасности — это официальный документ, который составляется на основе, с одной стороны, производственной необходимости в сервисах, предоставляемых Internet, а с другой — на основе требований безопасности, сформулированных соответствующими специалистами-профессионалами.

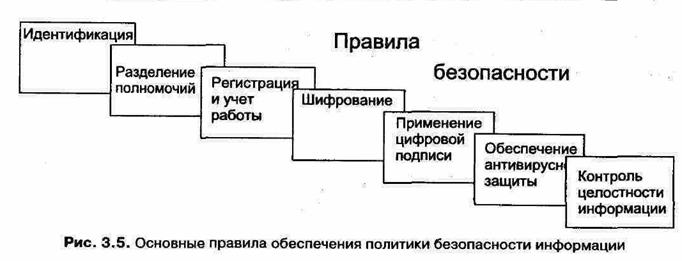

Автоматизированный комплекс можно считать защищенным, если все операции выполняются в соответствии со строго определенными правилами (рис. 3.5), которые обеспечивают непосредственную защиту объектов, ресурсов и операций. Основу для формирования требований к защите составляет список угроз. Когда такие требования известны, могут быть определены соответствующие правила обеспечения защиты. Эти правила, в свою очередь, определяют необходимые функции и средства защиты. Чем строже требования к защите и больше соответствующих правил, тем эффективнее ее механизмы и тем более защищенным оказывается автоматизированный комплекс.

Из выше изложенного следует, что защита информации в компьютерной сети эффективнее в том случае, когда проектирование и реализация системы защиты происходит в три этапа:

– анализ риска;

– реализация политики безопасности;

– поддержка политики безопасности.

На первом этапе анализируются уязвимые элементы компьютерной сети, определяются и оцениваются угрозы и подбираются оптимальные средства защиты. Анализ риска заканчивается принятием политики безопасности. Политикой безопасности (Security Policy) называется комплекс взаимосвязанных мер, направленных на обеспечение высокого уровня безопасности. В теории защиты информации считается, что эти меры должны быть направлены на достижение следующего:

– конфиденциальность (засекреченная информация должна быть доступна только тому, кому она предназначена);

– целостность (информация, на основе которой принимаются решения, должна быть достоверной и полной, а также защищена от возможных непреднамеренных и злоумышленных искажений);

– готовность (информация и соответствующие автоматизированные службы должны быть доступны и в случае необходимости готовы к обслуживанию).

Уязвимость означает невыполнение хотя бы одного из этих свойств.

Для компьютерных сетей можно выделить следующие вероятные угрозы, которые необходимо учитывать при определении политики безопасности:

– несанкционированный доступ посторонних лиц, не принадлежащих к числу служащих, и ознакомление с хранимой конфиденциальной информацией;

– ознакомление своих служащих с информацией, к которой они не должны иметь доступа;

– несанкционированное копирование программ и данных;

– перехват и ознакомление с конфиденциальной информацией, передаваемой по каналам связи;

– кража магнитных носителей, содержащих конфиденциальную информацию;

– кража распечатанных документов;

– случайное или умышленное уничтожение информации;

– несанкционированная модификация служащими документов и баз данных;

– фальсификация сообщений, передаваемых по каналам связи;

– отказ от авторства сообщения, переданного по каналам связи;

– отказ от факта получения информации;

– навязывание ранее переданного сообщения;

– ошибки в работе обслуживающего персонала;

– разрушение файловой структуры из-за некорректной работы программ или аппаратных средств;

– разрушение информации, вызванное вирусными воздействиями;

– разрушение архивной информации, хранящейся на магнитных носителях;

– кража оборудования;

– ошибки в программном обеспечении;

– отключение электропитания;

– сбои оборудования.

Оценка вероятности появления данных угроз и ожидаемых размеров потерь — трудная задача. Еще сложнее определить требования к системе защиты. Политика безопасности должна определяться следующими мерами:

– идентификация, проверка подлинности и контроль доступа пользователей на объект, в помещения, к ресурсам автоматизированного комплекса;

– разделение полномочий пользователей, имеющих доступ к вычислительным ресурсам;

– регистрация и учет работы пользователей;

– регистрация попыток нарушения полномочий;

– шифрование конфиденциальной информации на основе криптографических алгоритмов высокой стойкости;

– применение цифровой подписи для передачи информации по каналам связи;

– обеспечение антивирусной защиты (в том числе и для борьбы с неизвестными вирусами) и восстановление информации, разрушенной вирусными воздействиями;

– контроль целостности программных средств и обрабатываемой информации;

– восстановление разрушенной архивной информации, даже при значительных потерях;

– наличие администратора (службы) защиты информации в системе;

– выработка и соблюдение необходимых организационных мер;

– применение технических средств, обеспечивающих бесперебойную работу оборудования.

Второй этап — реализация политики безопасности — начинается с проведения расчета финансовых затрат и выбора соответствующих средств для выполнения этих задач. При этом необходимо учесть такие факторы как бесконфликтность работы выбранных средств, репутация поставщиков средств защиты, возможность получения полной информации о механизмах защиты и предоставляемые гарантии. Кроме того, следует учитывать принципы, в которых отражены основные положения по безопасности информации:

– экономическая эффективность (стоимость средств защиты должна быть меньше, чем размеры возможного ущерба);

– минимум привилегий (каждый пользователь должен иметь минимальный набор привилегий, необходимый для работы);

– простота (защита будет тем более эффективной, чем легче пользователю с ней работать);

– отключение защиты (при нормальном функционировании зашита не должна отключаться, за исключением особых случаев, когда сотрудник со специальными полномочиями может иметь возможность отключить систему защиты);

– открытость проектирования и функционирования механизмов защиты (секретность проектирования и функционирования средств безопасности — не лучший подход к защите информации, т. к. специалисты, имеющие отношение к системе зашиты, должны полностью представлять себе принципы ее функционирования и в случае возникновения затруднительных ситуаций адекватно на них реагировать);

– независимость системы защиты от субъектов защиты (лица, занимавшиеся разработкой системы защиты, не должны быть в числе тех, кого эта система будет контролировать);

– всеобщий контроль (любые исключения из множества контролируемых субъектов и объектов защиты снижают защищенность автоматизированного комплекса);

– отчетность и подконтрольность (система защиты должна предоставлять достаточно доказательств, показывающих корректность ее работы);

– ответственность (личная ответственность лиц, занимающихся обеспечением безопасности информации);

– изоляция и разделение (объекты защиты целесообразно разделять на группы таким образом, чтобы нарушение защиты в одной из групп не влияло на безопасность других групп);

– отказ по умолчанию (если произошел сбой средств защиты и разработчики не предусмотрели такой ситуации, то доступ к вычислительным ресурсам должен быть запрещен);

– полнота и согласованность (система защиты должна быть полностью специфицирована, протестирована и согласована);

– параметризация (защита становится более эффективной и гибкой, если она допускает изменение своих параметров со стороны администратора);

– принцип враждебного окружения (система защиты должна проектироваться в расчете на враждебное окружение и предполагать, что пользователи имеют наихудшие намерения, что они будут совершать серьезные ошибки и искать пути обхода механизмов защиты);

– привлечение человека (наиболее важные и критические решения должны приниматься человеком, т. к. компьютерная система не может предусмотреть все возможные ситуации);

– отсутствие излишней информации о существовании механизмов защиты (существование механизмов защиты должно быть по возможности скрыто от пользователей, работа которых контролируется).

Поддержка политики безопасности — третий, наиболее важный, этап. Мероприятия, проводимые на данном этапе, требуют постоянного наблюдения за происходящими вторжениями в сеть злоумышленников, выявления «дыр» в системе защиты объекта информации, учета случаев несанкционированного доступа к конфиденциальным данным.

При этом основная ответственность за поддержание политики безопасности сети лежит на системном администраторе, который должен оперативно реагировать на все случаи взлома конкретной системы защиты, анализировать их и использовать необходимые аппаратные и программные средства защиты с учетом максимальной экономии финансовых средств.

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 844; Нарушение авторских прав?; Мы поможем в написании вашей работы!