КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Защита сети от НСД с помощью аппаратно-программных средств

|

|

|

|

С распространением Internet, электронной коммерции и удаленного доступа появляется все больше разнообразных идентификационных устройств. Положительной стороной данного процесса является то, что эти устройства становятся более доступными по цене, удобными в инсталляций, реализации и простыми в обращении. Это, конечно, прекрасно с точки зрения защиты, но не так уж замечательно с точки зрения администрирования. Изобилие подобных устройств означает, что администратору сети придется «дирижировать» еще большим числом компонентов.

Действенным способом, делающим вход в сеть более корректным (по соображениям защиты от несанкционированного доступа), является возможность избавления пользователя от обязанности запоминания перечисленных выше атрибутов. Имя и пароль могут быть записаны в память специального носителя информации — ключа-идентификатора, в качестве которого применяют, например, интеллектуальные (микропроцессорные) карты или жетоны. В процессе запуска или работы защищаемое программное приложение сверяет этот особый ключ с эталонным. В случае совпадения ключей программа функционирует в заданном режиме, если нет — прекращается выполнение операций в программе.

Несколько лет тому назад в качестве особого ключа защиты использовались некопируемая ключевая дискета или уникальные характеристики компьютера. В настоящее время для этих целей применяют более современные и удобные устройства — электронные ключи, позволяющие решать задачи обеспечения информационной безопасности на любом программно-аппаратном уровне. При этом электронные ключи могут иметь различные характеристики, содержать перезаписываемую энергонезависимую память (EEPROM) и генерировать защитную функцию F(x). Встроенная в программу система защиты получает через ключ информацию, которая используется для аутентификации пользователя и определения набора доступных функции.

Электронные ключи имеют ряд достоинств:

– программа или база данных привязаны не к компьютеру, а к ключу, через который пользователь получает доступ к данным;

– при запуске защищенная программа проверяется на наличие вирусов и несанкционированных изменений;

– в процессе работы пользователи имеют возможность получать новые версии про-грамм при перепрограммировании ключей соответствующими администраторами.

Важнейшей частью системы защиты с использованием электронных ключей является ее программный компонент. Как правила, он включает в себя:

– защитный «конверт» (Envelope);

– библиотечные функции обращения к ключу API (Applications Program Interlace).

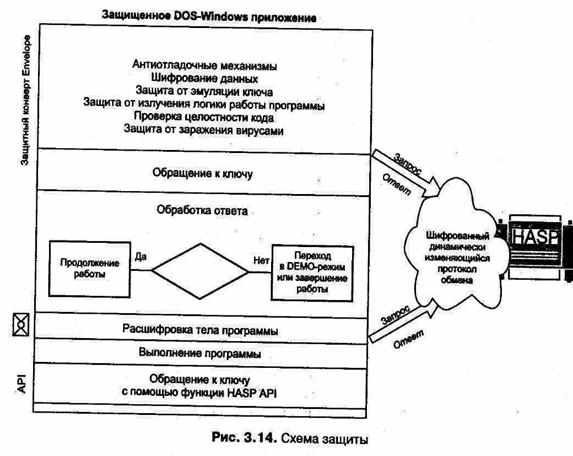

Каждый из этих способов обеспечения безопасности имеет свое назначение, но в идеале они должны применяться совместно. Системы автоматической защиты (рис. 3.14) предназначены для защиты уже готовых приложений без вмешательства в исходный код программы. Таким образом обеспечивается сохранность СОМ-, ЕХЕ-файлов, библиотеки DLL. Для встраивания дополнительного модуля внутрь используется «вирусная» технология вживления и перехвата на себя управления после загрузки.

При использовании «конверта» тело программы шифруется, в нее встраивается дополнительный модуль, который в момент запуска берет управление на себя. После отработки специальных антиотладочных и антитрассировочных механизмов выполняются следующие действия:

– проверка наличия «своего» электронного ключа и считывание из него требуемых параметров;

– анализ «ключевых» условий и выработка решения.

Для защиты от аппаратной или программной эмуляции обмен между «конвертом» и электронным ключом выполняется с использованием зашумленного изменяющегося во времени («плавающего») протокола.

Некоторые «конверты» обеспечивают фоновые проверки ключа в процессе работы приложения, так что перенести ключ на другой компьютер после того как защищенная программа запущена, невозможно.

Функции API предназначены для выполнения низкоуровневых операций с ключом, простейшая из которых — проверка наличия ключа. Более сложные функции могут посылать ключу различные входные коды и получать от него ответные, которые затем поверяются на соответствие установленным значениям. Они также могут использоваться в каких-либо вычислительных операциях или при декодировании данных. Программа может обращаться к ключу из различных мест, а результаты могут быть разбросаны по телу программы и хорошо замаскированы.

Библиотеки функций API поставляются совместно с электронными ключами HASP (Hardware Adainst Software Piracy) для различных языков программирования, компиляторов и т. п.

В последнее время особую важность приобретает не столько защита кода программного продукта, сколько конфиденциальность содержащихся в нем данных (информационного наполнения).

Для защиты от несанкционированного доступа к программам и данным широко используются криптографические системы защиты. Одна из популярных систем защиты программ и данных — Professional ToolKit компании Aladdin Software Security. Эта система позволяет защищать методом прозрачного шифрования практически любые файлы данных: графические, текстовые, электронные таблицы и т. п. Метод прозрачного шифрования осуществляется в среде Windows 95 с помощью электронных ключей HASP — алгоритмы кодирования/декодирования IDEA (International Data Encryption Algorithm); длина ключа — 128 бит.

Система не имеет ограничений по количеству открытых файлов и числу приложений, работающих с защищенной информацией. Внутренние процедуры шифрования драйвера используют данные, содержащиеся в памяти ключа HASP (рис. 3.15), поэтому доступ к зашифрованным файлам без него невозможен. Система поддерживает электронные ключи типа MemoHASP, TimeHASP и NetHASP, причем каждый экземпляр системы работает с одной серией ключей.

«Интеллектуальные» и физические возможности ключа в основном определяются базой на которой он собран. Сердцем ключа HASP является «заказной» ASIC-чип (Application Specific Integrated). Логику его функционирования практически невозможно реализовать с помощью стандартных наборов микросхем.

Ключ HASP позволяет использовать функцию Y = F(X), где X — посылаемое в ключ целое число в диапазоне от 0 до 65 535» a Y — возвращаемые ключом четыре целых числа из того же диапазона, уникальных для каждой серии. Использование механизма генерации чисел качественно усложняет задачу взлома, так как ключевая информация (пароли, шифровальные ключи, часть самого кода и т. п.) не хранится ни в теле программы, ни в памяти ключа ни в открытом, ни в зашифрованном виде. Существует несколько модификаций ключей HASP:

– MemoHASP — ключ с внутренней энергонезависимой памятью до 4 кбит, доступной для чтения и записи; подключается к параллельному порту;

– TimeHASP — содержит встроенные часы с автономным питанием и память до 496 байт; может использоваться для подготовки учебной или демонстрационной версии программы (ограниченный срок работы), для сдачи программы в аренду или в лизинг для периодического сбора абонентской платы;

– MacHASP — микропроцессорные ключи для защиты приложений под Macintosh;

– NetHASP — ключ для защиты сетевых приложений; предотвращает не только нелегальное тиражирование сетевых программ, но и позволяет контролировать и ограничивать количество пользователей, одновременно работающих с защищенной программой в сети;

– HASP-Card — специальная плата, встраиваемая в стандартный слот компьютера, функционирует как дополнительный свободный параллельный порт; к ней может быть подключено несколько ключей HASP или ключей других типов;

– OpenHASP — микропроцессорные ключи с памятью; предназначены для защиты платформонезависимых приложений, функционирующих на рабочих станциях;

– PC-CardASP — модификация ключей HASP для компьютеров типа notebook. Персональные компьютеры и микропроцессорные смарт-карты (smart-card) до недавнего времени имели не так уж много точек соприкосновения, так как развивались как бы в разных плоскостях.

Основными областями применения смарт-карт являются идентификация владельцев мобильных телефонов, банковские операции, электронные кошельки и розничные транзакции. Однако, как ожидается, этот перечень должен пополниться защитой сети и электронной коммерцией. Признаками этой нарождающейся тенденции может служить поддержка смарт-карт в Windows 2000.

Характерная особенность таких карт — встроенный недорогой, но достаточно производительный микропроцессор. В итоге появляются возможности реализации на уровне пластиковой карты оперативных вычислений, обеспечения надлежащего уровня конфиденциальности и сохранности данных в блоках памяти, а также применения аппаратных методов шифрования. На одной и той же карте может быть реализовано сразу несколько ключей (полномочий пользователя) к различным системным или сетевым ресурсам (рис. 3.16), причем в каждом случае речь будет идти о соответствующих персональных идентификационных номерах.

Характерная особенность таких карт — встроенный недорогой, но достаточно производительный микропроцессор. В итоге появляются возможности реализации на уровне пластиковой карты оперативных вычислений, обеспечения надлежащего уровня конфиденциальности и сохранности данных в блоках памяти, а также применения аппаратных методов шифрования. На одной и той же карте может быть реализовано сразу несколько ключей (полномочий пользователя) к различным системным или сетевым ресурсам (рис. 3.16), причем в каждом случае речь будет идти о соответствующих персональных идентификационных номерах.

Надежный контроль доступа и операций, совершаемых с различных рабочих мест, — проблема, весьма остро ощущаемая во многих областях и особенно в открытых компьютерных сетях. В идеале для защиты сетей и успешного и безопасного взаимодействии в рамках открытой сети лучше всего подходит реализация алгоритма шифрования данных с открытым ключом. Такие алгоритмы обеспечивают высокий уровень защиты передаваемых сообщений. При этом не представляет сложности процесс первичной генерации секретных ключей, а кроме того, не нужно ломать голову над тем, как безопасным способом сообщить свой секретный ключ другой стороне. Все участники сетевого общения, принявшие данный стандарт передачи сообщений, имеют возможность использовать его где и когда угодно, не боясь раскрытия каких-либо секретов.

В рамках такой технологии смарт-карта может выполнять роль криптопроцессора, генерирующего ключи, и применять самые различные алгоритмы шифрования: DES, «тройной DES», PGP, ГОСТ 28147-89 и т. п.

Среди множества компаний, выпускающих смарт-карты, выделяется RSA Security, чья смарт-карта SecurlD 3100 Smart Card поддерживает конфигурации с одним и двумя сертификатами и хранит мандаты пользователя. Карта может хранить два цифровых сертификата и регистрационную информацию о паролях пользователя.

Несмотря на все преимущества смарт-карт, их эффективность резко снижается без необходимого программного обеспечения. Карта SecurlD 3100 Smart Card работает с программным обеспечением управления ACE/Server компании RSA. Программное обеспечение служит для проверки и идентификации запросов и администрирования правил.

Пакет ActivCard Gold компании ActivCard включает смарт-карты, клиентское программное обеспечение и, по желанию, считыватель смарт-карт. С помощью этого идентификационного пакета для настольных систем пользователи могут локально зарегистрироваться в домене Windows NT, получить удаленный доступ, войти на корпоративный Web-сервер, а также поставить электронную подпись и зашифровать свою электронную почту.

В зависимости от вида сервиса доступ к нему может контролироваться с помощью фиксированных паролей, динамических паролей или цифровых сертификатов. Как было недавно объявлено, ActivCard Gold совместима с технологией PKI компании Baltimore Technologies.

Сматр-карты GemSAFE Enterprise компании GemPlus представляют собой комплект карт для реализации PKI. Клиенты получают такие возможности, как цифровая подпись на базе смарт-карт, а также шифрование электронной почты и файлов и поддержка хранения сертификатов X.509V3. Административные функции включают удаленную диагностику, управление картами (например, выпуск и аннулирование) и пользователями, генерацию и восстановление ключей, а также составление отчетов. Система предусматривает одноэтапный процесс персонали-зации карт.

Смарт-карта Model 33 PKI компании DataKey поддерживает 2084-разрядные ключи RSA и имеет память емкостью 32 кбайт. Она может использоваться для идентификации в Internet, Extranet и VPN. В карте применяется технология эллиптических кривых компании Certicom, благодаря которой длина ключей и объем вычислений оказываются меньше.

Кроме того, смарт-карты предлагают и другие производители: Cylink (PrivateCard), Spyms (Rosetta Smart Card), Card Logix (M.O.S.T.), а также CyberMark и Bull Worldwide; Information Systems.

На выставке CardTech SecurTech, которая проходила в Чикаго, фирма Publicard представила новую разработку — реализованную на базе смарт-карт систему проверки паролей и идентификаторов пользователей SmartPassky.

В основу новой системы была заложена идея хранения в одном месте (то есть на смарт-карте) всех паролей, секретных URL-адресов и идентификаторов активно работающего в сети пользователя.

Как заявил представитель фирмы, система на базе единственной смарт-карты, защищенной с помощью одного основного ключа, представляет собой компактное и надежное средство доступа, сочетающее эти свойства с простотой использования закладок Web-браузера.

Когда смарт-карта вставляется в подключаемое к персональному компьютеру специальное считывающее устройство, SmartPassky выдает запрос на ввод кода доступа пользователя Internet. После ввода кода перед пользователем отображается заранее сформированный список защищенных URL-адресов. После выбора нужного Web-адреса SmartPassky инициирует процедуру регистрации выбранного узла и автоматически «вводит» идентификатор и пароль пользователя. Для завершения процедуры пользователю остается лишь щелкнуть на соответствующем поле на экране регистрации.

Кроме смарт-карт, в качестве персонального идентификатора в системах ограничения доступа используются электронные ключи-жетоны, поддерживающие контактную или бесконтактную технологию.

Жетоны представлены множеством разновидностей, отличающихся по форме и дизайну. В зависимости от таких факторов, как требования к защите, состав пользователей и потребность в масштабировании, они могут оказаться более предпочтительным решением, чем смарт-карты. Жетоны бывают как аппаратные, так и программные.

К числу производителей жетонов принадлежит компания Secure Computing. Она выпускает устройство в формате для связки ключей Safe Word Silver 2000 и Safe Word Platinum Card. Устройство поддерживает статические и динамические пароли и различные платформы, такие, как Windows NT, Linux, Solaris и HP-UX. Через агентов Safe Word устройства могут также взаимодействовать с Citrix WinFrame и MetaFrame, Internet Information Server (US), NT RAS, Netscape Enterprise Server и доменами NT. Secure Computing имеет также агентов Safe Word для персональных цифровых секретарей Palm и мобильных телефонов компании Ericsson.

Продукт Luna САз на базе PKI компании Chrysalis-ITS обеспечивает аппаратную защиту основного ключа (root-keyprotection). Генерация, хранение, резервирование, подпись и удаление ключей доверяются сертификационным сервером (Certificate Authority, CA) уполномоченному жетону. Luna Key Cloning производит резервное копирование зашифрованных цифровых ключей с одного жетона на другой, a Luna PED обеспечивает доступ через устройство ввода персонального идентификационного кода PIN (Personal Identification Number).

Программы управления жетонами CryptoAdmin обеспечивают централизованную идентификацию и децентрализованное администрирование жетонов.

Продукты Digipass компании Vasco Data Security включают жетоны на базе карт, устройства в стиле калькуляторов и устройство для идентификации с использованием радиопередачи или идентификационных карт для контроля за физическим доступом и входом в сеть.

Сервер контроля доступа Vacman Optimum обеспечивает программирование/перепрограммирование устройств, а также управление кодами PIN. Кроме того, пакет включает Vacman Programmer 1.0, несколько устройств Digipass и Administrator

Digipass.

Другой продукт, где используются радиоволны, — VicinID Card компании First Access. Система включает датчики Vicinity Sensor, устанавливаемые на каждой рабочей станции, и программное обеспечение. VicinID Server идентифицирует пользователей, имеющих с собой карту, и предоставляет или запрещает им доступ к конкретной рабочей станции в зависимости от их профиля доступа. Кроме того, продукт поддерживает так называемую непрерывную идентификацию, т. е. постоянно следит за тем, что рабочей станцией пользуются те, кто имеет на это право.

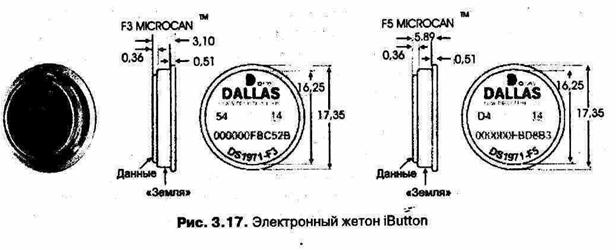

В качестве недорого и эффективного персонального идентификатора в системах ограничения доступа используются электронные жетоны Touch Memory (iButton) — специализированные высоконадежные приборы производстна фирмы Dallas Semiconductor Inc. (США). С начала 1997 года Dallas Semiconductor заявила о смене названия всех своих идентификационных ключей с Touch Memory на iButton (Information Button — Таблетка с информацией), как более общее и охватывающее весь ряд изделий в настоящем и в будущем. Они представляют собой микросхему, размещенную в прочном корпусе из нержавеющей стали, по размерам и форме напоминающем элемент питания от электронных часов (рис. 3.17). Металл представляет собой нержавеющую сталь. Диаметр диска около 17 мм, толщина 3,1 мм или 5,89 мм. Диск состоит из двух электрически разъединенных половинок. Внутри он полый. В герметичную полость заключена электронная схема на кремниевом кристалле. Выход схемы соединен с половинками диска двумя проводниками. Половинки диска образуют контактную часть однопроводного последовательного порта. При этом через центральную часть идет линия данных, внешняя оболочка — земля. Для того чтобы произошел обмен информации iButton с внешними устройствами, необходимо прикоснуться обеими поверхностями половинок металлического диска к контактному устройству (зонду), также состоящему из двух электрически не связанных, проводящих электрический ток частей.

Большая площадь поверхности контактов защищает систему от неточного совмещения при подключении по причине «человеческого фактора» или при автоматизированном касании, когда идентификатор и зонд расположены на различных подвижных механизмах. Кроме того, дисковая форма корпуса направляет и очищает контакты, гарантируя надежное соединения, а закругленный край корпуса легко совмещается с зондом. Считыватель электронных жетонов iButton представлен на рис. 3.18.

Вход на рабочие станции и локальные вычислительные сети осуществляется при касании считывающего устройства зарегистрированной электронной карточкой Touch Memory и вводом с нее пароля и имени пользователя. В памяти Touch Memory (iButton), применяющейся для входа в сеть, записано 64 символа сетевого имени и 64 символа сетевого пароля. Эти значения генерируются датчиком псевдослучайных чисел, зашифровываются и записываются в iButton, оставаясь неизвестными даже пользователю. Корректность выполнения процедуры регистрации пользователя в сети обеспечивается передачей управления стандартным сетевым средствам после аутентификации пользователя. Кроме применения электронной карты, для более жесткого контроля входа в сеть пользователь вводит личный секретный пароль. Изделие этого ряда DS1954 имеет внутри своего корпуса специальный микропроцессор для шифрования информации.

Вход на рабочие станции и локальные вычислительные сети осуществляется при касании считывающего устройства зарегистрированной электронной карточкой Touch Memory и вводом с нее пароля и имени пользователя. В памяти Touch Memory (iButton), применяющейся для входа в сеть, записано 64 символа сетевого имени и 64 символа сетевого пароля. Эти значения генерируются датчиком псевдослучайных чисел, зашифровываются и записываются в iButton, оставаясь неизвестными даже пользователю. Корректность выполнения процедуры регистрации пользователя в сети обеспечивается передачей управления стандартным сетевым средствам после аутентификации пользователя. Кроме применения электронной карты, для более жесткого контроля входа в сеть пользователь вводит личный секретный пароль. Изделие этого ряда DS1954 имеет внутри своего корпуса специальный микропроцессор для шифрования информации.

Модель DS 1957B iButton имеет память, которой достаточно для хранения всех данных о личности владельца. Она работает и как обычный дверной ключ, который прикладывается к двери и открывает электронный замок, и как компьютерный ключ для входа в защищенную компьютерную сеть и удостоверения подлинности электронной подписи.

В ключе использованы 1ауа-технологии4 Оперативная память устройства — 134 кбайт, ПЗУ — 64 кбайт. В компьютере-ключе могут храниться свыше 30 сертификатов с 1042-битными ключами наиболее часто используемого стандарта ISO X.509v3. Также в памяти суперключа может содержаться несколько сотен имен пользователя с соответствующими паролями, фотография, идентифицирующая владельца, данные о пользователе, которые обычно применяются для заполнения форм в Internet (например, при совершении покупок в онлайн-магазинах), электронная подпись владельца и биометрические данные (к примеру, отпечатки пальцев)

При попытке взлома на уровне данных доступ к информации о пользователе будет блокирован встроенным защитным программным обеспечением. Если ключик будут пытаться вскрыть физически, он получит сигнал о попытке вмешательства и сотрет всю информацию прежде, чем она попадет в руки взломщикам.

Все чаще для защиты от несанкционированного доступа стали применять программно-аппаратные комплексы, которыми могут быть оснащены рабочие станции компьютерной сети и автономные компьютеры. В качестве примера рассмотрим комплексы защиты типа DALLAS LOCK.

Комплекс защиты DALLAS LOCK предназначен для исключения несанкционированного доступа к ресурсам компьютера и разграничения полномочий пользователей, а также для повышения надежности защиты входа в локальную сеть. Для идентификации пользователей служат электронные карты Touch Memory и личные пароли.

Программно-аппаратный комплекс DALLAS LOCK for Administrator предназначен для работы в вычислительных сетях совместно с комплексом DALLAS LOCK и представляет собой автоматизированное рабочее место администратора безопасности. Все модификации комплекса DALLAS LOCK возможно применять для защиты бездисковых рабочих станций локальной вычислительной сети. Эти комплексы можно использовать с различными операционными системами.

Запрос идентификатора при входе на персональный компьютер инициируется из ПЗУ на плате защиты до загрузки операционной системы, которая осуществляется только после предъявления зарегистрированного идентификатора (электронной карты) и вводе личного пароля. Поскольку идентификатор и пароль запрашиваются до обращения к дисководам, возможность загрузки с системной дискеты полностью исключена.

При инсталляции комплекса на жесткий диск обеспечивается гибкая настройка аппаратной части путем предварительного выбора адресного пространства ПЗУ платы защиты в свободной области адресов пользовательского BIOS, а также номера порта для работы с картой.

Поддерживается работа до 32 зарегистрированных пользователей на каждом компьютере, причем каждый из них может быть зарегистрирован на нескольких персональных компьютерах с разными полномочиями. Данные о пользователях хранятся в энергонезависимой памяти на плате защиты.

Энергонезависимая память платы защиты содержит образ системных областей компьютера, что позволяет контролировать их целостность.

Разграничение доступа пользователей возможно как по отношению к внешним устройствам (дисководам, LPT- и СОМ-портам), логическим дискам винчестера и таймеру, так и по времени.работы на компьютере. Для каждого пользователя можно назначить свои права и уровни доступа к:

– системному диску С: (полный доступ; только для чтения);

– остальным логическим дискам винчестера (полный доступ; нет доступа; только для чтения);

– дисководам А: и В: (полный доступ; нет доступа; только для чтения);

– LPT- и СОМ-портам (полный доступ; нет доступа).

Время начала и окончания работы каждого пользователя на компьютере устанавливается администратором в пределах суток. Интервал времени, в течение которого пользователь может работать на компьютере со своими правами, может быть установлен от 1 минуты до 23 час. 59 мин (т. е. круглосуточно). Для предупреждения пользователя об истечении отведенного времени работы предусмотрен режим «будильника». За 5 мин до окончания сеанса работы пользователя выдается прерывистый звуковой сигнал. В пределах оставшихся 5 мин пользователь сможет закончить работу, после чего компьютер будет заблокирован. Предусмотрен режим защиты таймера от изменения системного времени.

При регистрации идентификатора комплекс создает для каждого пользователя индивидуальный файл AUTOEXEC, который запустится после загрузки компьютера пользователем с данной картой.

При выполнении процедуры входа на компьютер комплекс анализирует электронную карту и личный пароль пользователя. При этом в электронном журнале фиксируются номер предъявленной карты, имя пользователя, дата, время попытки «входа» и результат попытки (проход — отказ в доступе), а также причина отказа в загрузке компьютера в случае неудачи. В электронных журналах фиксируются действия пользователей по работе с файлами на дисках. Электронные журналы доступны только администратору. Пользователи могут самостоятельно менять личные пароли для входа на компьютер и для доступа к индивидуальным зашифрованным дискам винчестера.

Для усиления защиты информации на компьютере администратор может для всех или некоторых пользователей включать режим принудительной смены пароля входа. Пользователь будет вынужден сменить пароль входа после загрузки компьютера установленного числа раз.

Доступ к электронным журналам рабочих станций администратор безопасности получает на своем рабочем месте. Для передачи данных используются протоколы IPX, что позволяет размещать защищенные станции в различных сегментах (рис. 3.19).

Со своего рабочего места администратор получает список активных станций в сети, выбирает любую из них и запрашивает любой из журналов. После установления соединения журнал автоматически переписывается на диск компьютера администратора и обнуляется на рабочей станции. Данные из журналов могут быть выведены в файл или на печать. В случае необходимости оперативного получения информации о событиях, происходящих на рабочей станции, администратор безопасности может негласно просматривать содержание ее экрана. Ему предоставляется возможность установить для любого пользователя режим полного стирания информации из памяти и с носителей при удалении файлов.

Комплекс DALLAS LOCK может быть установлен на любой IBM-совместимый компьютер, работающий автономно или в качестве рабочей станции локальной вычислительной сети. Для размещения файлов и работы комплекса требуется до 3 Мбайт пространства на системном разделе С: жесткого диска. ПЗУ платы защиты занимает 8 Кбайт в области памяти пользовательских BIOS.

Для создания на винчестере дополнительных зашифрованных индивидуальных дисков каждому пользователю на системном разделе С: необходимо предусмотреть пространство, равное суммарной емкости этих дисков. Максимальный объем каждого диска — 32 Мбайт.

|

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 1229; Нарушение авторских прав?; Мы поможем в написании вашей работы!