КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Методы и средства защиты информации от удаленных атак

|

|

|

|

В настоящее время программно-аппаратные методы защиты от удаленных атак в сети Internet строятся на основе алгоритмов шифрования, практической реализацией которых являются криптопротоколы и межсетевые экраны (или брандмауэры).

При шифровании сетевых пакетов образуется так называемое защищенное соединение, главным элементом которого является криптопротокол. Для этих целей широко используются следующие протоколы криптографического шифрования:

– SKIP (Secure Key Internet Protocol);

– S-HTTP (Secure HTTP);

– SSL (Secure Socket Layer).

SKIP-пакет—это обычный IP-пакет, поле данных которого представляет собой SKIP-заголовок определенного спецификацией формата и криптограмму (зашифрованные данные). Такая структура SKIP-пакета позволяет беспрепятственно направлять его любому хосту в сети Internet (межсетевая адресация происходит по обычному IP-заголовку в SKIP-пакете). Конечный получатель SKIP-пакета по заранее определенному разработчиками алгоритму расшифровывает криптограмму и формирует обычный TCP- или UDP-пакет, который и передает соответствующему обычному модулю (TCP или UDP) ядра операционной системы. В принципе, ничто не мешает разработчику формировать по данной схеме свой оригинальный заголовок, отличный от SKIP-заголовка.

Программный пакет S-HTTP — это Защищенный HTTP-протокол, разработанный компанией Enterprise Integration Technologies (ЕГГ) специально для Web. Этот протокол позволяет обеспечить надежную криптозащиту только HTTP-документов Web-севера. Эта особенность протокола S-HTTP делает его абсолютно специализированным средством защиты соединения, и, как следствие, невозможным его применение для защиты всех остальных прикладных протоколов (FTP, TELNET, SMTP и др.).

Протокол SSL — универсальный протокол защиты соединения, функционирующий на сеансовом уровне OSI, разработанный компанией Netscape. Данный протокол использует криптографию с открытым ключом и на сегодняшний день является, пожалуй, единственным универсальным средством, позволяющим динамически защитить любое соединение с использованием любого прикладного протокола (DNS, FTP, TELNET, SMTP и т. д.). Это связано с тем, что SSL, в отличие от S-HTTP, функционирует на промежуточном сеансовом уровне OSI (между транспортным — TCP, UDP и прикладным — FTP, TELNET и т. д.). В ходе соединения вырабатывается криптостойкий сеансовый ключ, используемый в дальнейшем абонентами SSL-co-единения для шифрования передаваемых сообщений. Протокол SSL сегодня уже практически оформился в качестве официального стандарта защиты для HTTP-соединений, то есть для защиты Web-серверов. Большинство браузеров поддерживает этот протокол. Более того, под защищенным соединением в настоящее время все чаще понимается именно SSL.

Итак, очевидно, что повсеместное применение этих защищенных протоколов обмена, особенно SSL, способно поставить надежный барьер на пути всевозможных удаленных атак, прежде всего благодаря тому, что в случае использования криптографии становится бессмысленным перехват и анализ сетевого графика.

Однако пока ни один из существующих криптопротоколов (а их уже немало) не оформился в качестве единого стандарта защиты соединения, который поддерживали бы все производители сетевых операционных систем. С другой стороны, сдвиги в этом направлении все же имеются.

В настоящее время существуют несколько практических вариантов подключения корпоративных сетей к Internet:

– выделенный канал «точка- точка»;

– технология ISDN;

– технология Frame Relay.

Выделенный канал «точка- точка» предприятие может использовать для постоянного доступа в Internet (рис. 3.38, а). В этом канале применяется интерфейс V.35.

Технология ISDN используется, если у предприятие есть две цифровые коммутируемые линии (два В‑канала): для телефонных переговоров и для работы в Internet в произвольной комбинации (рис. 3.38, б). Скорость каждого В‑канала при выходе в Internet составляет 64 кбит/с (два В‑канала — 128 кбит/с).

Технология Frame Relay применяется атом случае, когда предприятие пользуется высокоскоростным соединением с Internet на основе специального маршрутизатора (рис. 3.38,б). Скорость передачи данных колеблется между максимальной (64 кбит/с) и минимально гарантированной в зависимости от загруженности сети передачи данных.

Существенно, что все перечисленные варианты подключения корпоративной сети к Internet, обладая в стандартной конфигурации высокой производительностью, не могут обеспечить:

– безопасное взаимодействие пользователей и информационных ресурсов, расположенных в Extranet- и intranet-сетях, с Internet; технологически единый комплекс мер защиты для распределенных и сегментированных локальных сетей подразделений предприятия;

– иерархическую систему защиты, предоставляющую адекватные средства обеспечения безопасности для различных по степени закрытости сегментов корпоративной сети.

Решить данные задачи становится возможным только при помощи технологии межсетевых экранов, организующей безопасное взаимодействие с внешней средой. Сравнительные характеристики возможных решений технологии межсетевых экранов (МЭ) приведены в табл. 3.8.

Таблица 3.8. Сравнительные характеристики возможных решений технологии межсетевых экранов

| Вариант подключения | Технология ISDN | Технология Frame Relay | Выделенный канал точка — точка |

| Характеристика уровня защиты | |||

| Защита на основе аппаратного firewall | Высокий | Высокий | Экономически не эффективно |

| Защита на основе программного межсетевого экрана | Высокий/средний (в зависимости от типа МЭ) | Высокий/средний (в зависимости от типа МЭ) | Высокий/средний (в зависимости от типа МЭ) |

| Защита на основе маршрутизатора с функциями firewall | Высокий/средний (в зависимости от типа маршрутизатора) | Высокий/средний (в зависимости от типа маршрутизатора) | Высокий |

| Защита на основе маршрутизатора | Низкий/средний (в зависимости от типа маршрутизатора) | Низкий/средний (в зависимости от типа маршрутизатора) | Средний |

При подключении компьютерной сети к Internet рекомендуется защитить эту сеть от НСД с помощью одного из следующих решений на основе:

– аппаратно-программного или программного межсетевого экрана;

– маршрутизатора со встроенным пакетным фильтром;

– специализированного маршрутизатора, реализующего механизм защиты на основе списков доступа;

– операционной системы (ОС) семейства UNIX или реже MS Windows, усиленной специальными утилитами, реализующими пакетную фильтрацию.

Рассмотрим технологии межсетевого экранирования более подробно.

Прямую защиту корпоративной системы предоставляет методика, так называемая «огненная стена» (Firewall). По этой методике в сети выделяется определенная буферная область, и далее все сетевые пакеты между локальной сетью и Internet проходят только через этот буфер.

Защита корпоративной сети на основе Firewall позволяет получить максимальную степень безопасности и реализовать следующие возможности:

– семантическую фильтрацию циркулирующих потоков данных;

– фильтрацию на основе сетевых адресов отправителя и получателя;

– фильтрацию запросов на транспортном уровне на установление виртуальных соединений;

– фильтрацию запросов на прикладном уровне к прикладным сервисам;

– локальную сигнализацию попыток нарушения правил фильтрации;

– запрет доступа неизвестного субъекта или субъекта, подлинность которого при аутентификации не подтвердилась, и др.;

– обеспечение безопасности от точки до точки: межсетевой экран, авторизация маршрута и маршрутизатора, тоннель для маршрута и криптозащита данных;

– многопротокольную маршрутизацию (IP, IPX, AppleTalk) и прозрачный мост через ISDN, асинхронное и синхронное, последовательное соединение, такое как выделенная линия. Frame Relay, SMDS, Switched 56 и Х.25;

– возможность обеспечения качества услуги от точки до точки посредством протокола резервирования ресурсов (RSVP), очереди с весами (WFQ), IP Multicast и AppleTalk Simple Multicast Routing Protocol £5MRP) для обеспечения таких приложений, как видеоконференции, объединение данных и голоса и др.;

– расширенный доступ к Internet/Intranet (трансляция сетевых адресов (NAT), IPeXchange шлюз IP-B-IP, простота и снижение стоимости доступа к Internet и Intranet);

– оптимизацию WAN (установление соединения по требованию (DDR), предоставление полосы по требованию (BOD) и OSPF по требованию, полустатическая маршрутизация, сжатие и фильтрация).

Существенно, что только выделенные межсетевые экраны позволяют осуществить комплексную зачету корпоративной сети от НСД, основанную как на традиционной синтаксической (IP-пакетной) фильтрации контролируемых потоков данных, осуществляемой большинством операционных систем семейств Windows и UNIX, так и на семантической, доступной только коммерческим специальным решениям.

В настоящее время все известные Firewall можно разделить на несколько основных групп:

– по исполнению;

– аппаратно-программный;

– программный;

– по функционированию на уровнях модели OSI;

– шлюз экспертного уровня;

– экранирующий шлюз (прикладной шлюз);

– экранирующий транспорт (шлюз сеансового уровня);

– экранирующий маршрутизатор (пакетный фильтр);

– по используемой технологии;

– stateftil inspection (контроль состояния протокола);

– на основе модулей-посредников (proxy);

– по схеме подключения;

– схема единой защиты сети;

– схема с защищаемым закрытым и не защищаемым открытым сегментами сети;

– схема с раздельной защитой закрытого и открытого сегментов сети.

Пример программно-аппаратной реализации такой стратегии Firewall — межсетевой экран.

Межсетевой экран — система (или комбинация систем), позволяющая разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения пакетов из одной части в другую. Как правило, эта граница проводится между корпоративной сетью и Internet, хотя ее можно провести и внутри локальной сети. Таким образом, межсетевой экран пропускает через себя весь трафик. Он принимает решение, пропускать пакет или отбросить. Решение производится опять-таки на основании определенных правил, как и в случае чисто административного управления. Однако правила задаются уже не только на программном, но и на аппаратном уровне, что существенно затрудняет взлом подобных систем.

Необходимо отметить, что в настоящее время наряду с одноуровневыми межсетевыми экранами все большую популярность приобретают комплексные экраны, охватывающие уровни от сетевого до прикладного.

Конкретные реализации межсетевых экранов в значительной степени зависят от используемых вычислительных платформ, но, тем не менее, все системы этого класса используют два механизма, один из которых обеспечивает блокировку сетевого трафика, а второй, наоборот, разрешает обмен данными. При этом некоторые версии межсетевых экранов делают упор на блокировании нежелательного трафика, а другие — на регламентировании разрешенного межмашинного обмена. Возможный вариант защиты сети на основе аппаратно-программного межсетевого экрана представлен на рис. 3.39.

Поскольку межсетевые экраны ориентированы на защиту информации в открытых сетях типа Internet/intranet, основой подхода служит семиуровневая модель ISO/OSI (Международной организации по стандартизации). В соответствии с этой моделью межсетевые экраны классифицируются по тому, на каком уровне происходит фильтрация: канальном, сетевом, транспортном, сеансовом или прикладном. Поэтому можно говорить об экранирующих концентраторах (канальный уровень), маршрутизаторах (сетевой уровень), транспортном экранировании (транспортный уровень), шлюзах сеансового уровня (сеансовый уровень) и прикладных экранах (прикладной уровень).

Еще одним важным компонентом межсетевого экрана является система сбора статистики и предупреждения об атаке (так называемый аудит). Информация обо всех событиях (отказах, входящих, выходящих соединениях, числе переданных байт, использовавшихся сервисах, времени соединения и т. д.) накапливается в файлах статистики.

Упрощенно все межсетевые экраны можно разбить на две группы:

– фильтры пакетов;

– шлюзы приложений.

В основе функционирования фильтров пакетов лежит привязанность отдельных служб Internet к портам: например, WWW-соединения обычно используют порт 80. Для фильтрации пакетов, помимо номеров портов, нужны также IP-адреса задействованных компьютеров. Большинство существующих сегодня маршрутизаторов предлагают такой сервис. Современные продукты развития фильтров пакетов также позволяют анализировать статус соединения. Они различают вновь устанавливаемое и уже существующее соединения и при этом держат в памяти короткую историю прохождения предыдущих блоков данных. Однако содержимое пакетов не поддается исследованию с помощью фильтров, т. к. последние не понимают, например, протоколов HTTP и FTP.

Защита на основе маршрутизатора со встроенным пакетным Firewall характеризуется высокой эффективностью и безопасностью. В настоящее время одним из наиболее интересных является вариант защиты на основе маршрутизаторов Cisco 1720 (рис. 3.40).

Рассматриваемое решение основано на использовании маршрутизатора Cisco 1720 компании Cisco Systems. Высокая производительность маршрутизатора основана на схеме пакетной фильтрации и возможности установки дополнительной защиты, реализованной на основе firewall features. Этот вариант обладает следующими достоинствами:

– высокая производительность и пропускная способность;

– преимущества пакетного и прикладного шлюзов;

– простота и надежность в эксплуатации и установке;

– возможностью обеспечения безопасности от точки до точки: межсетевой экран, авторизация маршрута и маршрутизатора, тоннель для маршрута и криптозащита данных;

– многопротокольная маршрутизация (IP, IPX, AppleTalk) и прозрачный мост через ISDN, асинхронное и синхронное, последовательное соединение, такое как выделенная линия, Frame Relay, SMDS, Switched 56 и Х.25;

– возможность обеспечения качества услуги от точки до точки посредством протокола резервирования ресурсов (RSVP), очереди с весами (WFQ), IP Multicast и AppleTalk Simple Multicast Routing Protocol (SMRP) для обеспечения таких приложений, как видеоконференции, объединение данных и голоса и др.;

– расширенные возможности доступа к Internet/intranet (трансляция сетевых адресов (NAT), IPeXchange шлюз ipx-b-ip, простота и снижение стоимости доступа к Internet и intranet);

– возможность оптимизации WAN (установление соединения по требованию (DDR), предоставление полосы по требованию (BOD) и OSPF по требованию, полустатическая маршрутизация, сжатие и фильтрация).

Другой рассматриваемый вариант защиты основывается на использовании специализированного маршрутизатора с листами доступа. Он самый распространенный на сегодняшний день (рис. 3.41). В нем наиболее интересным решением является использование маршрутизаторов компании Cisco Systems, например Cisco 1750 и серии 2600 — Cisco 2610.

Другой рассматриваемый вариант защиты основывается на использовании специализированного маршрутизатора с листами доступа. Он самый распространенный на сегодняшний день (рис. 3.41). В нем наиболее интересным решением является использование маршрутизаторов компании Cisco Systems, например Cisco 1750 и серии 2600 — Cisco 2610.

Данный вариант обладает высокой эффективностью и достаточной безопасностью. Основные преимущества такого решения заключаются в гибкости, мультисервисном доступе, защите инвестиций.

Для подключения сети предприятия к Internet можно использовать все существующие серии маршрутизаторов Cisco.

Еще один способ защиты основывается на операционных системах семейств UNIX Windows, усиленных функцией пакетной фильтрации. В данном случае системное программное обеспечение выполняет функции маршрутизации, фильтрации, сервисного обслуживания и др. По уровню надежности, безопасности и производительности наиболее предпочтительны решения на основе UNIX-подобной операционной системы (например, Solaris, BSD/OS 4.0 или Linux).

Шлюзы приложений контролируют содержимое пакетов данных на уровне приложений. Они способны проверять программы на наличие вирусов или удалять с Web-страниц активное содержимое, например, Java-апплеты или элементы управления ActiveX. При этом для отдельных служб требуются proxy-процессы, пересылающие запросы от компьютеров в локальной сети на Internet-сервер и проверяющие пакеты данных. Поскольку анализ трафика между Internet и локальной сетью требует определенных вычислительных ресурсов, решение этих задач должен взять на себя соответствующим образом оборудованный компьютер. В отличие от пакетных фильтров, шлюзы приложений позволяют ограничить количество допустимых операций за одно соединение.

Чтобы при выходе из строя одного из компонентов обезопасить локальную сеть от вторжений, рекомендуется создавать многоступенчатую систему межсетевых экранов. Целесообразно использовать шлюз приложений, снабженный дополнительной защитой в виде двух фильтров пакетов: одного — на входе в корпоративную сеть со стороны Internet, а другого — на ее выходе в Internet.

Симметричное построение обеспечивает также определенную защиту от несанкционированных действий в собственной сети компании. При этом Internet-сервер следует подключать к одной или нескольким сетевым платам таким образом, чтобы он был защищен шлюзом приложений и вместе с тем не находился бы непосредственно в локальной сети. Он имеет право общаться с внутренней сетью лишь через шлюз приложений и внутренние фильтры пакетов.

С другой стороны, безопасность данных не есть что-то застывшее. Одно лишь приобретение и рациональное конфигурирование подходящего межсетевого экрана не означает, что риск вторжений из Internet в корпоративную сеть исключен надолго. Помимо регулярного и, по возможности, оперативного контроля протокольных данных, администраторы должны неустанно следить за возникающими прорехами в системе безопасности и узнавать о новых сценариях вторжений извне, чтобы своевременно сделать в системе соответствующие «заплатки». Компаниям необходимо

периодически пересматривать планы мероприятий, направленные на защиту данных, а также конфигурацию межсетевого экрана.

Недостатки межсетевых экранов — их достаточно высокая стоимость и сложность в настройке. Зато они дают довольно высокую степень безопасности и позволяют современно выявлять не только атаки, но и попытки несанкционированного воздействия на корпоративную сеть. Сравнительные характеристики некоторых межсетевых экранов представлены в табл. 3.9.

Таблица 3.9. Сравнительные характеристики некоторых межсетевых экранов

| Наименование продукта | Cisco PIX 520 (506,525,535) | Checkpoint Firewall-1 | Застава | Raptor Symantec-AXENT | CyberWall-PLUS |

| Поставщик Производитель | Cisco Systems | Check Point | Элвис+ | Symantec-AXENT | Network-1 |

| Класс Гостехкомиссии России | 3. разовая сертификация (для Cisco PIX520) | 3 (сертификат на серию) | 3 (сертификат на серию) | Нет | (4) Готовится к сертификации по NT2000 |

| Используемая ОС (платформа) | ОС собственной разработки | Solaris (SPARC), NT (x86), HP-UX (HP) | Solaris (SPARC) | Solaris (SPARC), NT (x86). HP-UX (HP) | (х86) |

| Уровень фильтрации | Сеансовый, сетевой | Прикладной, сеансовый, сетевой | Прикладной, сеансовый, сетевой | Прикладной, сеансовый, сетевой | Прикладной, сеансовый, сетевой |

| Прозрачность для приложений | Прозрачен | Прозрачен | Прозрачен | Прозрачен | Прозрачен |

| Proxy | нет | нет | нет | Http.ftp, telnet, riogin, rsh, smtp, snmp, POP3,gopher, SSL, XI1, SQL, Ip, nntp, RealAudio, ReatVideo, StreamWofks.VOOIrve, NetShow, LDAP | http, ftp, RealAudio |

| Поддержка протоколов для фильтрации | ftp, SMTP, archie, gopher, telnet, H.323, NetMeeting, InternetPhone, RealAudio | FTP.RPC, Н.323, NetMeeting, VDOLive, NetShow, CU‑SeeMe, MS Exchange, RealAudio, SQLNet,Vosak, WebTheater.Win Frame | rsh,smtp, snmp, РОРЗ, gopher, SSL. XI J.SQL, Ip, rmtp, RealAudio, RealVkJeo, StreamWorks.V DOIive, NetShow, LDAP | FTP.RPC,H.323, NetMeeting, VDOLive, NetShow, CU‑SeeMe, MS Exchange, RealAudio, SQLNel.Vosaic, WebTheater, WinFrame | более 1000 протоколов |

| Трансляция сетевых адресов | Есть | Есть | Есть | Есть | Есть |

| Аутентификация пользователей | Secure, RADIUS, TACACS+.AXENT, CryptoCard | S/Key.SecurtO, RADIUS, TACACS, TACACS+, Definder, OSPassword | RADIUS | S/Key, SecurlD, RADIUS, TACACS. TACACS+, Definder, OSPassword | S/Key, SecurlD, RADIUS |

| Генерация отчетов | Текст | Бинарный формат | Текст | Текст | Текст, бинарный формат |

| Аутентифици-руемые протоколы | ftp, http, telnet | Все | РорЗ | Все | ftp, http, telnet, riogin |

| Реагирование на попытки НСД | Есть | Есть | Есть | Есть | Есть |

| Централизованное администрирование | Есть | Есть (отдельная утилита) | Нет | Есть | Есть |

| Предельная производительн | 1 Гбит/с | 100 Мбит/с | 10 Мбит/с | 100 Мбит/с | 100 Мбит/с |

| Контекстный просмотр кода Java/ActiveX | Да | Да | Нет | Да | Да |

| Поддержка технологии Plug-and-Play | Есть | Невозможно | Нет | Есть | Есть |

| Лицензирова- МИб | По количеству соединений (от 64 000 до 256 000 и выше) | На 25.50,250,500клиентов и unlimited | На 50,100 IP и unlimited | На 25,50,250,500 клиентов и unlimited | На рабочие станции -10,100,250 клиентов. На корпоративные серверы — 1, 5,10,15 серверов. На всю сеть — 100,500 сессий и unlimited |

Рассмотрим возможные решения по организации безопасного подключения корпоративной сети к Internet.

В современных условиях более 50% различных атак и попыток доступа к информации осуществляется изнутри локальных сетей, в связи с чем классический «периметровый» подход к созданию системы защиты корпоративной сети становится недостаточно эффективным. О действительно защищенной от НСД сети можно говорить только при наличии в ней как средств защиты точек входа со стороны Internet, так и решений, обеспечивающих безопасность отдельных компьютеров, корпоративных серверов и фрагментов локальной сети предприятия. Последнее наилучшим образом обеспечивают решения на основе распределенных или персональных межсетевых экранов.

Внутренние корпоративные серверы компании, как правило, представляют собой приложения под управлением операционной системы Windows NT/2000, Netware или, реже, семейства UNIX, например, Linux или BSD 4.0/4.1. По этой причине корпоративные серверы становятся потенциально уязвимыми для различного рода атак. Так, например, широко распространенные серверы под управлением операционной системы Windows NT/2000 находятся выше стека протоколов сервера NT. Между тем, данная операционная система не проводит мониторинг и регистрацию событий в сети, не выявляет подозрительную активность в ней и не блокирует множество входящих и исходящих соединений. Из-за недостатка функций контроля доступа и обнаружения вторжений становятся открытыми операционные системы корпоративных серверов, а соответственно и их приложения, для различного рода атак, например, DoS-атак (Ping Flood SYN Flood, IP Packet Fragmentation, TCP and UDP Port Spooring, Session Highjacking,' Oversized IP Packet Attacks), а также внедрения троянских коней и подбора пароля.

Даже если сервер компании защищен стандартными средствами, это не предотвратит попытки нарушения безопасности самой операционной системы. Если атакующий, используя DoS-атаку, блокирует сервер, автоматически блокируется и приложение! Как результат, компания несет убытки, связанные с нарушением работоспособности своей сети. Именно поэтому рассмотрим способы использующихся специальных защитных механизмов защиты серверов.

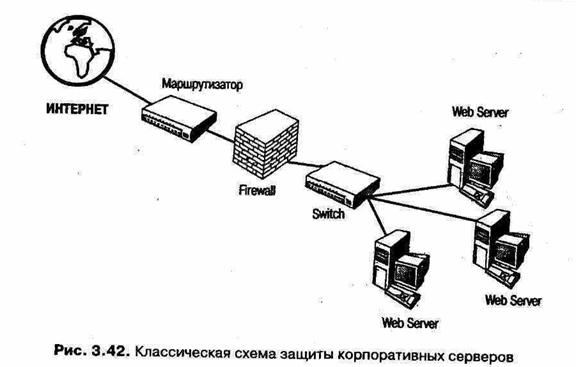

Простейшим классическим способом защиты внутренних серверов компании от внешних атак является установка Firewall, например, Firewall-1 компании Checkpoint или Cisco PIX компании Cisco, между серверами и Internet (рис. 3.42).

При правильной конфигурации большинство Firewall могут защитить внутренние серверы от внешних злоумышленников, а некоторые из них могут даже выявлять и предотвращать атаки типа «отказ в обслуживании». Тем не менее, Этот подход не лишен некоторых недостатков.

Когда корпоративные серверы защищены одним-единственным межсетевым экраном, все правила контроля доступа и все верифицированные данные оказываются сосредоточенными в одном месте. Таким образом, Firewall становится «узким местом» и по мере возрастания нагрузки значительно снижается его производительность. Конечно, Firewall можно дополнить программным обеспечением, балансирующим нагрузку (например, FloodGate компании Checkpoint) и многопроцессорными модулями, но эти шаги только усложнят систему и повысят ее стоимость.

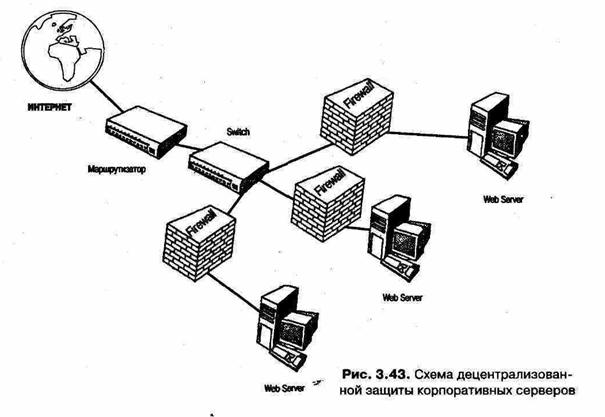

Альтернативой классической схеме является схема децентрализованной защиты корпоративных серверов, основанная на установке продукта Firewall-1 компании Checkpoint или Cisco PIX компании Cisco перед каждым сервером (рис. 3.43). В результате того, что Firewall становится выделенным ресурсом сервера, решается проблема «узкого места» и уменьшается влияние отказа отдельного межсетевого экрана на общее состояние сети.

Однако и данный подход не лишен существенных недостатков. Система из десяти серверов потребовала бы десяти лицензированных конфигураций Firewall, работающих на десяти аппаратных платформах с десятью операционными системами, требующими администрирования и обслуживания. Соответственно, на порядок возрастают величина издержек, сложность администрирования и частота отказов. Даже если учесть, что влияние отказа отдельного Firewall сокращается в результате демонтажа лишь одной системы вместо десяти, среднее время наработки на отказ для десяти продуктов firewall оказывается в десять раз хуже, чем для одного. Например, если в сервере происходит отказ аппаратного обеспечения, в среднем, один раз в двадцать месяцев, то при использовании десяти серверов этот промежуток времени сократится до двух.

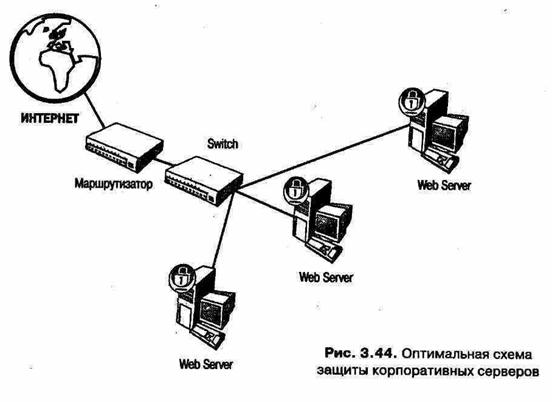

Наиболее подходящим решением этой проблемы является размещение средств безопасности на одной платформе с сервером, который они будут защищать. Эта задача решается путем использования распределенных или персональных межсетевых экранов, например, CyberwallPLUS компании Network-1 (рис. 3.44).

Данные решения существенно дополняют функциональные возможности традиционных (периметровых) экранов и могут использоваться для защиты как внутренних, так и Internet-серверов.

В отличие от традиционных продуктов Firewall, как правило, представляющих собой локальные «контрольные точки» контроля доступа к критическим информационным ресурсам корпорации, распределенные межсетевые экраны—это дополнительное программное обеспечение, которое защищает корпоративные сервера, например Internet-сервер. Сравним традиционный и распределенный межсетевые экраны по таким показателям, как:

– эффективность;

– простота установки;

– управление;

– производительность;

– стоимость.

Результаты сравнения представлены в табл. З.10.

Таблица 3.10. Сравнительные характеристики традиционных и распределенных межсетевых экранов

| Вид экрана | Характеристика | ||||

| Эффективность | Простота установки | Управление | Производительность | Стоимость | |

| Традиционный | Часто располагается по периметру сети, обеспечивая лишь один слой защиты. И если этот единственный слой нарушен, система оказывается незащищенной перед любыми атаками | Устанавливается как часть конфигурации корпоративной сети | Управляется сетевым администратором | Является устройством обеспечения межсетевого обмена с фиксированным ограничением производительности по пакетам в секунду. Он не подходит для растущих серверных парков, соединенных между собой коммутированными местными сетями | Являются, как правило, системами с фиксированными функциями и достаточно высокой стоимостью (примерно от $4500) |

| Распределенный | Функционирует на уровне ядра операционной системы и надежно защищает корпоративные сервера, проверяя все входящие и исходящие пакеты | Представляет собой программное обеспечение, которое устанавливается и удаляется в считанные минуты | Может управляться либо сетевым администратором, либо пользователем локальной сети | Позволяет производить наращивание серверных парков без ущерба принятой политике безопасности. Несмотря на то что встроенный Firewall в определенной мере загружается с центрального процессора хоста, обработка правил безопасности распространяется на всех участников серверного парка, допуская неограниченный рост сети | Представляет собой программное обеспечение, которое стоит, как правило, от 1/5 до 1/10 цены традиционных экранов |

Технология распределенных экранов появилась сравнительно недавно. Поэтому, чтобы более детально разобраться с работой и преимуществами данной технологии, рассмотрим одно из возможных решений.

Возьмем для примера межсетевые экраны CyberwallPLUS. Эти межсетевые экраны сочетают в себе средства контроля сетевого доступа со встроенными средствами выявления несанкционированного доступа. Они работают в режиме ядра, проверяя каждый пакет информации по мере его поступления из сети. Несанкционированные действия, такие как попытки взлома и несанкционированного доступа, блокируются до перехода на уровень приложений сервера.

Основные преимущества распределенных Firewall для защиты Internet-серверов следующие:

– обеспечение безопасности входящего и исходящего графика на всех NIC, закрепленных за сервером;

– обеспечение масштабируемой архитектуры путем распространения безопасности Firewall на многочисленные серверы;

– устранение традиционного продукта Firewall как единственного места сбоев;

– обеспечение недорогого, легкого в реализации и управлении решения безопасности (программное обеспечение сервера в сравнении с сетевым аппаратным обеспечением).

Важно, что межсетевой экран CyberwallPlus-SV использует уникальную структуру безопасности и, обеспечивая присутствие двух ее ключевых элементов (функций контроля доступа к ресурсам сети и активного обнаружения вторжений), защищает операционную систему Windows NT от попыток нарушения защиты.

Ядро безопасности экрана CyberwallPlus-SV расположено между сетевой картой сервера и стеком протоколов — ниже, чем защищаемые приложения.

Для обеспечения безопасности NT‑приложений, таких как корпоративные серверы, рекомендуется защитить доступ к ним через операционную систему. CyberwallPlus-SV позволяет закрыть все неиспользуемые порты, тем самым ограничивая доступ к NT‑приложениям и сервисам. Те или иные сервисы могут иметь специфические сетевые адреса для направления (входящий/исходящий) и для времени (дата, время Windows), которые задают базу правил контроля доступа.

Межсетевой экран CyberwallPlus-SV также обеспечивает активное обнаружение вторжений для NT-системы, защищая ее от атак и сканирования. Наиболее легким путем негативного воздействия на Internet-сервер является блокирование NT‑сервера, на котором находится приложение. Обычно это делается посредством DoS-атаки, при которой поток пакетов, отправленных серверу, перегружает память и нарушает работоспособность системы. Также примером нарушения зашиты являются атаки типа Ping Flood и SYN Flood.

Другой способ нарушения защиты Internet-сервера — сканирование NT‑сервера на наличие открытого порта или «backdoor». Обычно это называется сканированием ТСР-или UDP‑портов.

CyberwallPlus-SV предотвращает DoS-атаки и сканирование портов, конфигурируя систему безопасности: например, ограничивая число обращений к серверу за некоторый отрезок времени. Установки также определяют количество портов, которые могут быть использованы (опробованы) в течение определенного отрезка времени Если эти условия нарушаются, CyberwallPtus-SV может прервать соединение, записать нарушение и сообщить о нем администратору по электронное почте. В результате доступ к корпоративным серверам для различного рода злоумышленников надежно блокируется.

Таким образом, межсетевые экраны CyberwallPlus обеспечивают дополнительный уровень защиты платформ под управлением операционной системы Windows NT/2000, на которых установлены корпоративные приложения, например Internet-сервер. Кроме того, CyberwallPlus-SV может также предотвратить применение атак известных типов для вторжений на критичные серверы компании и сообщить администратору безопасности о подозрительной деятельности в сети.

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 1507; Нарушение авторских прав?; Мы поможем в написании вашей работы!