КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Отечественный стандарт шифрования данных ГОСТ 28147-89

|

|

|

|

Стандарт шифрования ГОСТ 28147-89 также относится к симметричным (одно-ключевым) криптографическим алгоритмам. Он введен в действие с июля 1990 года и устанавливает единый алгоритм криптографических преобразований для систем обмена информацией в вычислительных сетях, определяет правила шифрования и расшифровки данных, а также выработки имитовставки. Алгоритм в основном удовлетворяет современным криптографическим требованиям, не накладывает ограничений на степень секретности защищаемой информации и обеспечивается сравнительно несложными аппаратными и программными средствами.

|

Стандарт шифрования ГОСТ 28147-89 удобен как для аппаратной, так и для программной реализации. При размере блока данных 64 бита основная работа ведется с половинками этого блока (32-битными словами), что позволяет эффективно реализовать указанный стандарт шифрования на большинстве современных компьютеров

Стандарт шифрования ГОСТ 28147-89 предусматривает шифрование и расшифровку данных в следующих режимах работа:

О простая замена;

О гаммирование;

U гаммирование с обратной связью;

О выработка имитовставки.

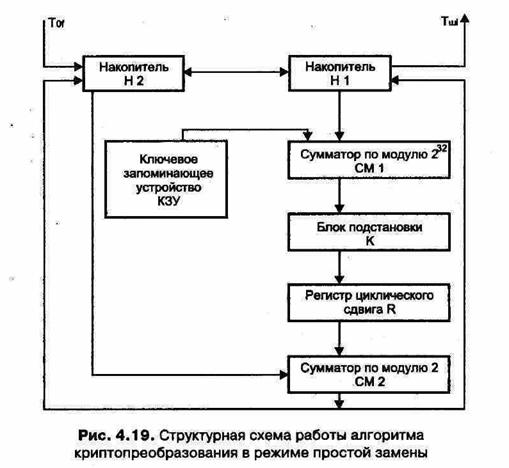

Структурная схема алгоритма криптопреобразования, выполненного по ГОСТ 28147-89, изображена на рис. 4.16. Эта схема состоит из:

Q сумматоров по модулю 2 — СМ2 иСМ5;

Q сумматоров по модулю 232 — СМ1иСМЗ;

Q сумматора по модулю 232-1 — СМ4;

О накопителей с константами С1 и С2 — Н6 и Н5, соответственно;

Q основных 32-разрядных накопителей HI и Н2;

Q вспомогательных 32-разрядных накопителей НЗ и Н4;

Q ключевого запоминающего устройства КЗУ;

Q блока подстановки К;

СИ регистра циклического сдвига R.

Сумматоры по модулю 2 обеспечивают сложение по модулю 2 поступающих на их входы данных, представленных в двоичном виде.

Сумматоры по модулю 232 выполняют операцию суммирования по модулю 232 двух 32-разрядных чисел по правилу:

А[+]В = А + В, если А + В < 232,

А[+]В = А + В — 232, еслиА + В>232.

Сумматор по модулю 232-1 выполняет операцию суммирования по модулю 232-1 двух 32-разрядных чисел по правилу:

А[+]В = А + В, если А + В < 232-1,

А [+] В = А + В — (232-1), если А + В > 232-1.

Накопители с константами Н6 и Н5 содержат 32-разрядные константы, соответственно,

С1 —00100000100000001000000010000000;

С2— 10000000100000001000000010000000.

Основные 32-разрядные накопители служат для обеспечения всех режимов работы алгоритма.

Вспомогательные 32-разрядные накопители используются для обеспечения работы алгоритма в режиме гаммирования.

Ключевое запоминающее устройство предназначено для формирования ключевой последовательности W длиной 256 бит, представленной в виде восьми 32-разрядных чисел Xi (табл. 4.4) [i = 0(1)7]. Последовательность W = UXi = XO U X1 U... U X7, где U — знак объединения множеств.

Таблица 4.4. Числа, формирующие ключевую последовательность

| Хо | ».- | ||||

| X, | ..* | ||||

| Х2 | ».- | ||||

| Х3 | «•• | ||||

| Х4 | • •• | ||||

| Х5 | • •• | ||||

| Хб | • • • | ||||

| Х7 | *•• |

Блок подстановки осуществляет дополнительное к ключевой последовательности шифрование передаваемых данных с помощью таблиц замен. Он состоит из восьми узлов замены К1,..., К8. Поступающий на блок подстановки 32-разрядный вектор разбивается на 8 последовательных 4-разрядных векторов (слов), каждый из которых преобразуется в 4-разрядный вектор соответствующим узлом замены. Узел замены представляет собой таблицу из 16-и строк по 4 бита в каждой (рис. 4.17).

|

|

|

Входной вектор определяет адрес строки в таблице замены, а заполнение является выходным вектором. Затем выходные 4-разрядные векторы объединяются в один 32-разрядный вектор. Принцип работы блока подстановки рассмотрим на примере, представленном на рис. 4.18.

Пусть имеется блок данных с заполнением 0110. В десятичной системе счисления заполнение 0110 соответствует числу 6. По таблице замен находим строку с номером 6. Результатом является заполнение 0101, соответствующее узлу замены К1.

Таблица блока подстановки содержит набор кодовых элементов, общих для вычислительной сети и практически редко изменяющихся.

Регистр циклического сдвига R предназначен для осуществления операции циклического сдвига шифруемых данных на 11 разрядов в сторону старших разрядов в виде:

R(r32, r31,..., г2, г!) — (г21, г20,..., rl, г32,..., г22)

Заметим, что при суммировании и циклическом сдвиге двоичных векторов старшими считаются разряды накопителей с большими номерами.

Рассмотрим последовательность функционирования алгоритма криптографического преобразования в основных режимах работы.

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 1484; Нарушение авторских прав?; Мы поможем в написании вашей работы!