КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Необходимость использования электронной цифровой подписи

|

|

|

|

ЭЛЕКТРОННАЯ ЦИФРОВАЯ ПОДПИСЬ

В чем же состоит определение подлинности (аутентификация) информации? Прежде всего в установке того факта, что полученная информация была передана подписавшим ее отправителем, и что она при этом не искажена.

Сегодня нетрудно констатировать, что электронные технологии идут вперед с головокружительной скоростью. Словосочетание «электронная цифровая подпись» стало уже привычным. А еще сравнительно недавно пользователи с большим недоверием относились к электронным документам, считая, что подделать их проще, чем документы на бумажном носителе.

Собственноручная подпись под документом с давних пор используется людьми в качестве доказательства, что человек, подписавший данный документ, ознакомился с ним и согласен с его содержанием. Почему же подпись заслужила такое доверие? Основные причины этого заключаются в следующем:

– подлинность подписи можно проверить (ее присутствие в документе позволяет убедиться, действительно ли он был подписан человеком, который обладает правом ставить эту подпись);

– подпись нельзя подделать (подлинная подпись является доказательством того, что именно тот человек, которому она принадлежит, поставил эту подпись под документом);

– подпись, которая уже стоит под одним документом, не может быть использована еще раз для подписания второго документа (подпись — неотъемлемая часть документа и ее нельзя перенести в другой документ);

– подписанный документ не подлежит никаким изменениям;

– от подписи невозможно отречься (тот, кто поставил подпись, не может впоследствии заявить, что он не подписывал этот документ).

На самом деле, ни одно из перечисленных свойств подписи полностью, на все 100%, не выполняется. В нашем современном криминальном обществе подписи подделывают и копируют, от них отрекаются, а в уже подписанные документы вносят произвольные изменения. Однако люди вынуждены мириться с недостатками, присущими подписи, поскольку мошеннические трюки с подписями проделывать не просто и шансы быть пойманными у мошенников достаточно велики.

Проблему электронной подписи можно было бы решить путем создания сложных считывающих устройств, разлагающих подпись на бумаге на элементы, переводящих эти элементы в цифровой код и на приемном конце производить операцию проверки подлинности, сверяя полученный цифровой код с хранящимся образцом. Такие технические средства уже используются, но, в основном, для защиты от несанкционированного доступа, где пользователь ставит свою подпись и в его присутствии происходит сверка. Совсем иначе обстоят дела, если документ послан по почте. При этом возникает трудная проблема: подписанный документ можно перехватить и изменить или полностью заменить, и к поддельному документу «приклеить» подпись, «отрезанную» от подлинного.

Попытка использовать подпись в компьютерных файлах сопряжена с еще большими трудностями по тем причинам, что:

– любой файл можно скопировать вместе с имеющейся в нем подписью;

– после подписания в файл можно внести любые изменения, которые в принципе не поддаются обнаружению.

Эти недостатки устраняются при использовании электронной цифровой подписи, позволяющей заменить при безбумажном электронном документообороте традиционные печать и подпись. Она не имеет ничего общего с последовательностью символов, соответствующих печати или подписи, приписанной к документу. При построении цифровой подписи вместо обычной связи между печатью или рукописной подписью и листом бумаги выступает сложная зависимость между документом, секретным и общедоступным (открытым) ключами, а также цифровой подписью. Невозможность подделки электронной цифровой подписи обусловлена очень большим объемом математических вычислений.

Эта подпись может иметь вполне читаемый, «буквенный» вид, но чаще она представлена в виде последовательности произвольных символов. Цифровая подпись может храниться вместе с документом, например, стоять в его начале или конце, либо в отдельном файле. Естественно, что в последнем случае при проверке подписи необходимо располагать как самим документом, так и файлом, содержащим подпись.

Чего мы хотим от электронной цифровой подписи и чем она лучше обычной? Электронная цифровая подпись — это средство, позволяющее на основе использования криптографических методов определить авторство и подлинность документа. При этом электронная цифровая подпись имеет следующие преимущества:

– возможность идентификации принадлежности подписи на основе объективных показателей;

– высокая защищенность от подделки;

– жесткая связь с подписываемым документом.

Если первые два условия еще можно как-то реализовать для традиционной подписи, то третье выполняется только в случае применения электронной цифровой подписи. Ведь она представляет собой специальный зашифрованный код, присоединяемый к электронному сообщению. Это еще и один из самых перспективных способов аутентификации и установления доверительных связей на рынке электронной коммерции. Но до сих пор не существует единого мнения о том, какой способ шифрования наилучший и как организовать сети, где используются цифровые подписи. Но и в случае применения цифровой подписи существуют «подводные камни», угрожающие электронным документам.

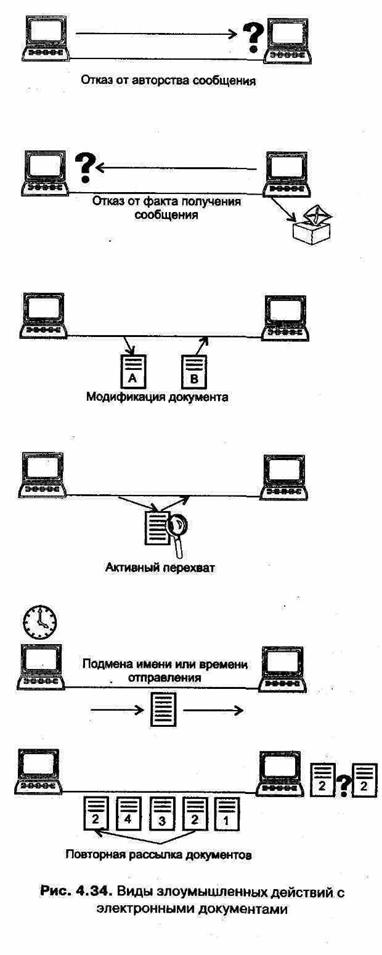

Рассмотрим возможные угрозы (виды злоумышленных действий), которые наносят существенный ущерб развитию электронного документооборота. Они подрывают доверие к компьютерной технологии визирования документов. При обмене электронными документами (рис. 4.34) существуют следующие виды злоумышленных действий:

– отказ от авторства или от факта получения документа;

– модификация документа;

– подмена документа;

– активный перехват;

– подмена имени («маскарад»);

– повторная рассылка документов.

В случае отказа от авторства пользователь А заявляет, что не посылал документ пользователю В, хотя на самом деле послал. При модификации документа пользователь А сам изменяет полученный документ и утверждает, что именно таким получил его от пользователя В. Когда пользователь В формирует документ и заявляет, что получил его от пользователя А, имеет место подмена документа. Если злоумышленник подключился к сети, он активно перехватывает информацию и вносит в нее изменения. В ситуации, когда пользователь С посылает документ не от своего имени, а от имени пользователя А, имеет место подмена имени или так называемый «маскарад». При повторной рассылке документов пользователь С повторяет посылку документа, который пользователь А ранее послал пользователю В. Для этого, чтобы исключить возможность подобных злоумышленных действий, и придумали электронную цифровую подпись.

При выборе алгоритма и технологии аутентификации необходимо предусмотреть надежную защиту от всех перечисленных видов злоумышленных действий. Однако в рамках классической (одноключевой) криптографии защититься от угроз всех этих видов трудно, поскольку имеется принципиальная возможность злоумышленных действий одной из сторон, владеющих секретным ключом.

При выборе алгоритма и технологии аутентификации необходимо предусмотреть надежную защиту от всех перечисленных видов злоумышленных действий. Однако в рамках классической (одноключевой) криптографии защититься от угроз всех этих видов трудно, поскольку имеется принципиальная возможность злоумышленных действий одной из сторон, владеющих секретным ключом.

Никто не может помешать пользователю, например, создать любой документ, зашифровать его с помощью имеющегося ключа, общего для двух пользователей, а потом заявить, что он получил этот документ от него.

Значительно эффективнее работают схемы, основанные на использовании двухключевой криптографии. В этом случае каждый передающий пользователь имеет свой секретный ключ, а у всех других пользователей есть несекретные открытые ключи передающих абонентов. Эти открытые ключи можно трактовать как набор проверочных соотношений, позволяющих судить об истинности подписи передающего пользователя, но не позволяющих восстановить секретный ключ подписи. Передающий пользователь несет единоличную ответственность за свой секретный ключ. Никто, кроме него, не в состоянии сформировать корректную подпись. Секретный ключ передающего пользователя можно рассматривать как его личную печать, и ее владелец должен всячески ограничивать доступ к ней.

Таким образом, электронная цифровая подпись представляет собой некое достаточно длинное число, полученное в результате преобразования электронного образа защищаемого документа с использованием секретного (личного) ключа отправителя. Любой может проверить стоящую под документом электронную цифровую подпись при помощи соответствующих преобразований с использованием опять-таки электронного образа документа, открытого (публичного) ключа отправителя и собственно значения ЭЦП. Открытый и секретный ключи однозначно связаны между собой, однако невозможно вычислить секретный ключ по открытому. Точнее, если формулировать совсем строго, то пока не найдено алгоритмов, позволяющих сделать такие вычисления за приемлемое время с учетом современного уровня развития техники и используемой длины ключей.

Криптостойкость цифровой подписи должна обеспечивать трудность ее подделки любым человеком, не имеющим доступа к секретному ключу. Причем трудоемкость подделки должна быть велика как для совершенно постороннего пользователя, так и для участника данной сети и не зависеть от числа подписанных документов, перехваченных злоумышленником. Кроме того, на нее не должно влиять то, что у злоумышленника есть возможность готовить документы «на подпись» отправителю. Причем должна обеспечиваться соответствующая защита от несанкционированного доступа к хранящемуся секретному «образцу подписи».

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 882; Нарушение авторских прав?; Мы поможем в написании вашей работы!