КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

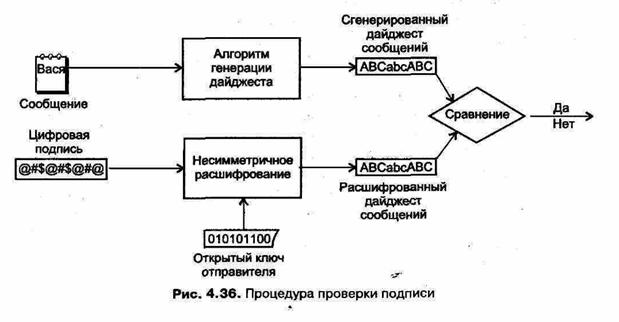

Процедура проверки подписи

|

|

|

|

Проверка подписи происходит в два этапа: вычисление хэш-функции документа и собственно математические вычисления, предусмотренные в данном алгоритме подписи, т. е. проверка того или иного соотношения, связывающего хэш-функцию документа, подпись под этим документом и открытый ключ абонента. Если требуемое соотношение выполнено, то подпись признается правильной, а сам документ — подлинным, в противоположном случае документ считается измененным, а подпись под ним — недействительной (рис. 4.36).

Проверяющий подпись должен располагать открытым ключом пользователя, поставившего подпись. Этот ключ должен быть аутентифицирован, то есть проверяющий должен быть полностью уверен, что данный открытый ключ принадлежит именно тому, кто выдает себя за его «хозяина». В случае, когда пользователи самостоятельно обмениваются ключами, эта уверенность может подкрепляться по телефону, личным контактом или любым другим способом. Когда же они работают в сети с выделенным центром, открытые ключи пользователей подписываются (сертифицируются) центром, и непосредственный контакт пользователей между собой (при передаче или подтверждении подлинности ключей) заменяется на контакт каждого из них с сертификационным центром.

Для разрешения споров между отправителем и получателем информации, связанных с возможностью искажения открытого ключа подписи, достоверная копия этого ключа может быть выдана третьей стороне (арбитру) и применена им при возникновении конфликта. Предъявляя контролеру открытый ключ — значение некоторой функции, вычисляемое с помощью секретного ключа, пользователь косвенным образом доказывает, что обладает секретным, но это еще не позволяет ему самому сменить свой номер в сети или выработать подпись под номером другого пользователя. Некоторые из них могут только проверять подписанные другими сообщения, другие (назовем их пользователями с правом подписи) могут, как проверять, так и самостоятельно подписывать сообщения. Кроме того, бывают случаи, когда кто-либо может ставить свою цифровую подпись только в качестве второй подписи после подписи определенного пользователя (начальника, например); это не меняет существа дела.

Юридическая правомочность использования аналогов собственноручной подписи (разновидностью каковых и является ЭЦП) декларирована в Гражданском кодексе. Конечно же, наши респектабельные фирмы и банк заключили между собой соответствующие договоры, в которых стороны признают, что подписанные ЭЦП документы имеют такую же юридическую силу, что и документы на бумажном носителе, подписанные обычной подписью и заверенные печатью. В этом же договоре стороны определяют, при помощи какого именно программного обеспечения или аппаратуры будет формироваться ЭЦП, порядок его использования (организационные и технические меры безопасности) и, самое главное, порядок разрешения конфликтных ситуаций. Применительно к ЭЦП разновидностей конфликтных ситуаций не так много:

– отказ от авторства сообщения (я это не писал/не посылал);

– отказ от факта приема сообщения (я этого не получал);

– оспаривание времени приема/отправки сообщения.

Возникновение двух последних ситуаций предотвращается изначально продуманным протоколом обмена сообщениями между абонентами. Во-первых, к каждому сообщению перед подписанием прикрепляется отметка времени. Во-вторых, на каждое полученное сообщение получатель отправляет подписанное ЭЦП подтверждение о его приеме. Отправитель, в свою очередь, получив подтверждение, отправляет подписанную ЭЦП квитанцию. Таким образом, на каждый акт информационного обмена приходится 3 посылки, что, конечно же, избыточно, однако позволяет избежать упомянутых выше проблем (естественно, обе стороны ведут в течение оговоренного времени архивы принятых/посланных сообщений с ЭЦП).

Во многих случаях трехшаговое общение позволяет легко разрешить и ситуацию с отказом от авторства. Эта ситуация также должна быть предусмотрена в договоре и, во избежание недоразумений, должна быть расписана по шагам: как формируется комиссия (сроки, число членов с обеих сторон, необходимость привлечения независимых экспертов), порядок установки с эталонной копии средств проверки, формальные признаки, по которым осуществляется проверка, порядок оформления результатов. Не следует забывать и о сохранении копий сертификатов открытых ключей в удостоверяющем центре в течение необходимого срока, определяемого договором между участниками обмена. Естественно, срок хранения должен быть не менее исковой давности, определенной Гражданским кодексом или иными правовыми актами для данного вида договорных отношений.

Основными применяемыми на сегодняшний день алгоритмами, реализующими хэш-функции, являются MD2, MD4, MD5, SHA и его вариант SHA1, российский алго-

ритм, описываемый стандартом ГОСТ Р 34.11-94. Наиболее часто используются MD5, SHA1 и 34.11 в России. Длина значения хэш-функции различна. Типичная длина составляет 16—32 байта.

Существует много математических схем подписи, наиболее известные из которых:

– RSA (R.L.Rivest, A.Shamir, L.Adleman) назван по первым буквам фамилий авторов;

– OSS (H.Ong, C.P.Schnorr, A.Shamir);

– Эль-Гамаля (T.EIGamal);

– Рабина (M.Rabin);

– Шнорра(С. P. Schnorr);

– Окамото-Сараиси (T.Okamoto, A.Shiraishi);

– Мацумото — Имаи (T.Matsuraoto, H.Imai);

– схемы с использованием эллиптических кривых и др.

В схемах RSA, Рабина, Эль-Гамаля и Шнорра трудность подделки подписи обусловлена вычислительной сложностью задач факторизации или дискретного логарифмирования. Среди схем, предложенных отечественными учеными, можно отметить оригинальную схему А. А. Грушо (1992 г.). Ее однонаправленная функция, в отличие от перечисленных выше, основана не на сложности теоретико-числовых задач, а на сложности решения систем нелинейных булевых уравнений. На базе перечисленных выше схем подписи созданы стандарты на ЭЦП. Стандарт — это достаточно подробное описание алгоритмов, по которым вычисляется и проверяется подпись.

В принятых стандартах на цифровую подпись США и России (DSS — Digital Signature Standard, ГОСТы Р 34.10-94 и Р 34.11-94) используются специально созданные алгоритмы. В основу этих алгоритмов положены схемы Эль-Гамаля и Шнорра.

Федеральный стандарт цифровой подписи DSS, который был впервые опубликован в 1991 году в США, описывает систему цифровой подписи DSA (Digital Signature Algorithm). Этот алгоритм разработан Агентством Национальной Безопасности США и принят в качестве стандарта цифровой подписи Национальным Институтом Стандартов и Технологии. Алгоритм использует метод шифрования с открытым ключом и является основой всей электронной коммерции, обеспечивая конфиденциальность и достоверность передаваемых по Internet данных. Длина подписи в системе DSA составляет 320 бит. Надежность всего стандарта основана на практической неразрешимости задачи вычисления дискретного логарифма. Однако, к сожалению, сегодня этот алгоритм уже не имеет достаточного временного запаса по нераскрываемости (10— 20 лет). Прореха скрывается в несовершенстве подпрограммы генерации псевдослучайных чисел. Вместо того чтобы вычислять разные цифры с равной вероятностью, она выбирает числа из некоторого диапазона. Этот недостаток цифровой подписи заметно облегчает ее взлом с использованием современных суперкомпьютеров.

В России «Закон об электронной цифровой подписи» принят Государственной думой 21 ноября 2001 года. В нем установлена права и обязанности обладателя цифровой подписи, указаны сертификаты ключа, выдаваемые удостоверяющим центром, определены состав сведений, содержащихся в сертификате ключа, срок и порядок его хранения и т.д.

У нас в стране выработка и проверка электронной цифровой подписи производятся на основе отечественного алгоритма криптопреобразования ГОСТ 28147-89. Данная процедура предусматривает использование двух различных ключей криптографического алгоритма отечественного стандарта. Этими ключами одновременно владеет только отправитель, который и подписывает сообщение. Кроме того, предполагается наличие двух независимых центров доверия (Центр 1 и Центр 2), которым доверяют все пользователи данной системы электронной цифровой подписи.

Кроме того, в России приняты стандарты: ГОСТ Р 34.10-94 «Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма» и ГОСТ Р 34.11-94 «Функция хэширования». В основу ГОСТ Р 34.10-94 положена однонаправленная функция, основанная на дискретном возведении в степень. Можно быть вполне уверенным, что алгоритм из стандарта ГОСТ Р 34.10-94 обладает высокой криптографической стойкостью.

Пользователи Internet используют в качестве основы своей системы ЭЦП известный пакет программ PGP, созданный под руководством Филиппа Зиммерманна. К основным преимуществам данного пакета, выделяющим его среди других аналогичных продуктов, относятся:

– открытость;

– стойкость;

– бесплатность;

– поддержка различных моделей распределения ключей;

– удобство программного интерфейса.

Открытость основана на том, что доступен исходный код всех версий программ PGP. Любой эксперт может убедиться, что в программе криптоалгоритмы реализованы эффективно. Для повышения стойкости криптоалгоритма применяются ключи достаточно большой длины. Пакет поддерживает как централизованную модель (через серверы ключей), так и децентрализованную модель (через сеть доверия) распределения ключей.

Однако, несмотря на то, что пакет свободно распространяется по сетям, это не означает, что его можно легко и доверительно использовать — существует патентное законодательство. Кроме того, в этих программах обнаружено несколько закладок (в частности, против систем, построенных на основе пакета программ PGP), при помощи которых были подделаны электронные документы.

В марте 2001 года два чешских криптолога объявили, что ими была обнаружена «дыра» в самой популярной программе шифрования электронных посланий — PGP. Ошибку обнаружили при изучении надежности электронной подписи в открытом формате OpenPGP, широко используемом сейчас для присылки сообщений.

Это уже второй случай обнаружения в PGP «дыры» для несанкционированного доступа к зашифрованным сообщениям. Предполагается, однако, что на этот раз дело обстоит несколько серьезнее, чем в случае с возможностью добавлять к открытому ключу дополнительный ключ ADK (Additional Decryption Key) и таким образом дешифровать данные. Как известно, чтобы воспользоваться этой программной ошибкой, необходимо сначала получить доступ к передаваемому сообщения компьютеру либо напрямую, либо через Internet. Обнаруженное уязвимое место в программе не дает возможности взлома кода, который до сих пор считается достаточно надежным, но открывает пути доступа, позволяющие мошеннику украсть у пользователя один из ключей.

Подчеркнем, что под стандартом на электронную подпись понимается только стандарт на криптографический алгоритм. Многие существенные детали в стандарте не оговорены (например, способ распространения открытых ключей, способ генерации псевдослучайных чисел и др.). Это, вообще говоря, может привести к тому, что разные средства, осуществляющие функции ЭЦП (каждое из которых соответствует стандарту!), окажутся несовместимыми между собой.

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 556; Нарушение авторских прав?; Мы поможем в написании вашей работы!