КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Современная доктрина информационной безопасности РФ

|

|

|

|

ОСНОВНЫЕ ФАКТОРЫ, ВЛИЯЮЩИЕ НА СОСТОЯНИЕ ИБ РФ

Политические

- изменение геополитической обстановки вследствие фундаментальных перемен в различных регионах мира, сведения к минимуму вероятности мировой ядерной и обычной войн;

- информационная экспансия США и Других развитых стран, осуществляющих глобальный мониторинг мировых политических, экономических, военных, экологических и других процессов, распространяющих информацию в целях получения односторонних преимуществ;

- стремление России к более тесному сотрудничеству с зарубежными странами в процессе проведения реформ на основе максимальной открытости сторон;

- низкая общая правовая и информационная культура в российском обществе.

Экономические:

- переход России на рыночные отношения в экономите, появление множества отечественных и зарубежных коммерческих структур производителей и потребителей информации, средств информатизации и защиты информации, включение информационной продукции в систему товарных отношений;

- критическое состояние отечественных отраслей промышленности, производящих средства информатизации и защиты информации;

- расширяющаяся кооперация с зарубежными странами в развитии информационной инфраструктуры России.

Организационно-технические

- слабое регулирование государством процессов функционирования и развития рынка средств информатизации, информационных продуктов и услуг в России,

- широкое использование в сфере государственного управления и кредитно-финансовой сфере незащищенных от утечки информации импортных технических и программных средств для хранения, обработки и передачи информации;

- рост объемов информации, передаваемой по открытым каналам связи, в том числе по сетям передачи данных и межмашинного обмена;

- обострение криминогенной обстановки, рост числа компьютерных преступлений, особенно в кредитно-финансовой сфере.

Защита компьютерных систем от «информационного оружия» является новым направлением в области обеспечения информационной безопасности. Эта задача стала особенно актуальной в последнее время в связи с возрастающим количеством сведений о разработке зарубежными странами концепций ведения "информационной войны". Фактически "информационное оружие" сейчас является одной из основных угроз информационной безопасности государства.

Доктрина ИБ РФ представляет собой совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения ИБ РФ, развивает Концепцию национальной безопасности РФ применительно к информационной сфере и служит основой для:

- формирования государственной политики в области обеспечения ИБ РФ;

- подготовки предложений по совершенствованию правового, методического, научно-технического и организационного обеспечения ИБ РФ;

- разработки целевых программ обеспечения ИБ РФ.

Доктрина включает в себя 4 раздела:

- информационная безопасность РФ;

- методы обеспечения информационной безопасности РФ;

- основные положения государственной политики обеспечения информационной безопасности РФ и первоочередные мероприятия по ее реализации

- организационная основа системы обеспечения информационной безопасности РФ.

Вкратце рассмотрим их содержание.

1 раздел (ИБ РФ) содержит 4 пункта:

- национальные интересы РФ в информационной сфере и их обеспечение;

- виды угроз информационной безопасности РФ

- источники угроз информационной безопасности РФ

- состояние информационной безопасности РФ и основные задачи по ее обеспечению.

В 1 пункте определены понятие «ИБ РФ», интересы личности в информационной сфере, интересы общества в информационной сфере, интересы государства в информационной сфере; выделены основные составляющие национальных интересов РФ в информационной сфере и пути их достижения.

Во втором пункте приведена классификация угроз ИБ РФ. Показано, что по своей общей направленности угрозы ИБ РФ подразделяются на следующие виды:

- угрозы конституционным правам и свободам человека и гражданина в области духовной жизни и информационной деятельности, индивидуальному, групповому и общественному сознанию, духовному возрождению России;

- угрозы информационному обеспечению государственной политики РФ;

- угрозы развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, обеспечению потребностей внутреннего рынка в ее продукции и выходу этой продукции на мировой рынок, а также обеспечению накопления, сохранности и эффективного использования отечественных информационных ресурсов;

- угрозы безопасности информационных и телекоммуникационных средств и систем, как уже развернутых, так и создаваемых на территории России.

В 3 пункте определены источники угроз информационной безопасности

РФ, которые можно разделить на внешние и внутренние.

В 4 пункте проведена оценка состояния информационной безопасности

РФ и определены основные задачи по ее обеспечению.

В разделе «Методы обеспечения информационной безопасности РФ» выделяются 3 пункта.

Пятый пункт посвящен рассмотрению общих методов обеспечения

ИБ РФ, которые разделены на правовые, организационно-технические и экономические.

Шестой пункт посвящен рассмотрению особенностей обеспечения ИБ РФ в различных сферах общественной жизни (внутренней и внешней политики, экономики, науки и техники, духовной жизни и т.п.)

В седьмом пункте Доктрины рассмотрены направления международного сотрудничества РФ в области обеспечения информационной безопасности.

Третий раздел Доктрины содержит основные положения государственной политики обеспечения информационной безопасности РФ и первоочередные мероприятия по ее реализации. Он состоит из 2 пунктов.

В восьмом пункте рассматриваются основные положения государственной политики обеспечения ИБ РФ.

Рассмотрены основные принципы, положенные в основу государственной политики обеспечения ИБ РФ; определены действия государства в процессе реализации своих функций по обеспечению ИБ РФ.

В девятом пункте определены первоочередные мероприятия по реализации

государственной политики обеспечения ИБ РФ:

В четвертом разделе определенаорганизационная основа

системы обеспечения ИБ РФ. Он состоит из 2 пунктов.

Десятый пункт содержит описание основных функций системы обеспечения

ИБ РФ

Основными функциями системы обеспечения ИБ РФ являются:

- разработка нормативной правовой базы в области обеспечения ИБРФ;

- создание условий для реализации прав граждан и общественных объединений на разрешенную законом деятельность в информационной сфере;

- определение и поддержание баланса между потребностью граждан, общества и государства в свободном обмене информацией и необходимыми ограничениями на распространение информации;

- оценка состояния ИБ РФ, выявление источников внутренних и внешних угроз информационной безопасности, определение приоритетных направлений предотвращения, отражения и нейтрализации этих угроз;

- координация деятельности федеральных органов государственной власти и других государственных органов, решающих задачи обеспечения ИБ РФ;

- контроль деятельности федеральных органов государственной власти и органов государственной власти субъектов РФ, государственных и межведомственных комиссий, участвующих в решении задач обеспечения ИБ РФ;

- предупреждение, выявление и пресечение правонарушений, связанных с посягательствами на законные интересы граждан, общества и государства в информационной сфере, на осуществление судопроизводства по делам о преступлениях в этой области;

- развитие отечественной информационной инфраструктуры, а также индустрии телекоммуникационных и информационных средств, повышение их конкурентоспособности на внутреннем и внешнем рынке;

- организация разработки федеральной и региональных программ обеспечения ИБ и координация деятельности по их реализации;

- проведение единой технической политики в области обеспечения ИБ РФ;

- организация фундаментальных и прикладных научных исследований в области обеспечения ИБ РФ;

- защита государственных информационных ресурсов, прежде всего в федеральных органах государственной власти и органах государственной власти субъектов РФ, на предприятиях оборонного комплекса;

- обеспечение контроля за созданием и использованием средств защиты информации посредством обязательного лицензирования деятельности в данной сфере и сертификации средств защиты информации;

- совершенствование и развитие единой системы подготовки кадров, используемых в области ИБ РФ;

- осуществление международного сотрудничества в сфере обеспечения информационной безопасности, представление интересов РФ в соответствующих международных организациях.

В 11 пункте рассмотрены основные элементы организационной основы системы обеспечения информационной безопасности РФ и определены их функции.

Основными элементами организационной основы системы обеспечения ИБ РФ являются: Президент РФ, Совет Федерации Федерального Собрания РФ, Государственная Дума Федерального Собрания РФ, Правительство РФ, Совет Безопасности РФ, федеральные органы исполнительной власти, межведомственные и государственные комиссии, создаваемые Президентом РФ и Правительством РФ, органы исполнительной власти субъектов РФ, органы местного самоуправления, органы судебной власти, общественные объединения, граждане, принимающие в соответствии с законодательством РФ участие в решении задач обеспечения ИБРФ.

В состав системы обеспечения ИБ РФ могут входить подсистемы (системы), ориентированные на решение локальных задач в данной сфере.

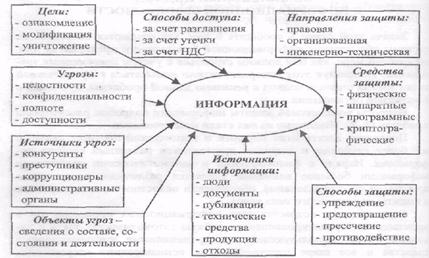

КОНЦЕПТУАЛЬНАЯ МОДЕЛЬ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

ПРИНЦИПЫ КОМПЛЕКСНОГО ПОДХОДА К ОБЕСПЕЧЕНИЮ ИБ

Общепризнанно, что сегодня наиболее перспективной основой для построения систем информационной безопасности служит так называемый комплексный подход. Его идея внешне выглядит достаточно просто и заключается в рациональном сочетании различных организационных, правовых и программно-технических мер, средств и мероприятий с учетом требований действующих нормативно-правовых и нормативно-технических документов, разработанных на предприятиях, а также в официальных структурах России. На практике все гораздо сложнее, и эту «рациональность» обеспечить вовсе не так просто.

При создании комплексной системы необходимо защищать информацию во всех фазах ее существования - как электронной (содержащейся и обрабатываемой в автоматизированных системах или на машинных носителях), так и документальной (бумажные документы). В комплексной системе защищать информацию необходимо не только от несанкционированного доступа к ней, но и от несанкционированного вмешательства в процесс ее обработка, хранения и передачи, от попыток нарушения работоспособности программно-технических средств и т.п.

Принципы КП

«Абсолютно надежную защиту создать практически невозможно». Поэтому одним из важнейших требований к системе является разумное соотношение затрат на защиту информации и возможных финансовых потерь от нарушения информационной безопасности. Правильно построенные системы должны требовать от злоумышленника таких затрат времени или денег на «вскрытие», чтобы эта операция оказывалась бессмысленной с практической точки зрения.

«Гибкость системы и легкость адаптации к изменяющимся внешним условиям». Поскольку угрозы информационной безопасности постоянно становятся все изощреннее, в системе должен быть заложен определенный запас прочности как в части программно-технических средств, так и в части организационных мер безопасности.

Комплексный подход предполагает защиту всей информационной инфраструктуры предприятия от любых несанкционированных действий. Поэтому очень важно, как с методической точки зрения будет организована разработка такой системы. К настоящему времени сложилась вполне определенная последовательность разработки комплексных систем обеспечения информационной безопасности, которая включает в себя несколько рассмотренных ниже этапов.

ОСНОВНЫЕ НАПРАВЛЕНИЯ И ЭТАПЫ РАБОТ ПО СОЗДАНИЮ КОМПЛЕКСНОЙ СИСТЕМЫ БЕЗОПАСНОСТИ

В общем случае создание комплексной системы безопасности проводится в рамках трех направлений работ - методологическом, организационном и программно-техническом.

Основной задачей методологического направления является разработка концепции (политики) безопасности предприятия, представляющей собой документ, который, в частности, определяет:

- состав и особенности информационных потоков организации;

- виды представления информации для каждого информационного потока (например, бумажный документ, электронный документ, запись в базе данных и др.);

- категории конфиденциальной информации в организации и классификацию информации по категориям конфиденциальности;

- возможные пути разглашения конфиденциальной информации (модель угроз);

- модель нарушителя для каждой угрозы, в том числе профессиональный круг лиц, к которому может принадлежать нарушитель; мотивацию и цели действий нарушителя, предполагаемые квалификация и характер его возможных действий;

- вероятности реализации каждого вида угроз и усредненные вероятные величины убытков (риски).

В рамках организационного направления работ создается совокупность правил, регламентирующих деятельность сотрудников при обращении с информацией независимо от форм ее представления. Эта совокупность правил отражается в руководящих документах, составляющих регламент обеспечения безопасности.

Регламент обеспечения безопасности, в частности, определяет правила обращения с конфиденциальной информацией в зависимости от фазы ее обработки и категории конфиденциальности, в том числе:

- порядок допуска сотрудников к конфиденциальной информации;

- обязанности и ограничения, накладываемые на сотрудников, до-

пущенных к конфиденциальной информации;

- порядок изменения категории конфиденциальности работ и ин-

формации;

- требования к помещениям, в которых проводятся конфиденциальные работы и обрабатывается конфиденциальная информация в соответствии с ее категориями;

- требования к конфиденциальному делопроизводству;

- требования к учету, хранению и обращению с конфиденциальными документами;

- меры по контролю обеспечения конфиденциальности работ и ин-

формации;

- порядок действий, предпринимаемых при обнаружении разглашения информации с целью пресечения процесса разглашения/утечки

(план мероприятий по противодействию атаке на конфиденциальную

информацию);

- порядок действий, предпринимаемых после пресечения процесса

разглашения/утечки информации (план мероприятий по восстановлению конфиденциальности информации);

- меры ответственности за разглашение конфиденциальной ин-

формации.

В состав регламента безопасности могут входить как собственно концепция безопасности, так и целый ряд дополнительных документов, например, положение о категорировании информационных ресурсов, план защиты информационно-вычислительных систем, инструкции по пропускному и внутриобъектовому режиму, по системе разграничения доступа, работе с кадрами и др. Эти документы должны определять порядок функционирования комплексной системы информационной безопасности как в штатном режиме, так и в аварийных ситуациях.

В рамках технического направления реализуется комплекс программно-технических средств комплексной системы обеспечения ин-формационной безопасности. Здесь возможны два основных варианта -разработка всей информационной системы «с нуля» с учетом требований информационной безопасности или встраивание элементов защиты в уже существующую информационную систему.

Хронологически процесс разработки комплексной системы информационной безопасности включает несколько этапов. С формальной точки зрения этот процесс, как, впрочем, и процесс разработки большинства других систем, включает стадии: предпроектную, проектирования и разработки системы, внедрения (опытная эксплуатация, приемосдаточные испытания и аттестация системы по установленным правилам), а также стадию эксплуатации и модернизации системы.

Функционально процесс разработки системы безопасности можно представить последовательностью этапов информационного обследования, разработки организационно-распорядительных документов, приобретения, установки и настройки программно-технических средств защиты, ввода системы в эксплуатацию. В ходе эксплуатации системы, как правило, проводится ее модернизация в соответствии с изменяющимися внешними условиями. Некоторые особенности проведения отдельных работ по созданию комплексной системы безопасности будут рассмотрены ниже.

ВИДЫ НАРУШЕНИЙ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ.

Одной из наиболее распространенных из существующих классификаций преступлений в сфере компьютерной информации является кодификатор рабочей группы Интерпола, который был положен в основу автоматизированной информационно-поисковой системы, созданной в начале 90-х гг. В соответствии с названным кодификатором все компьютерные преступления классифицированы следующим образом:

QA - несанкционированный доступ и перехват:

QAH - компьютерный абордаж (несанкционированный доступ);

QAI - перехват с помощью специальных технических средств;

QAT - кража времени (уклонение от платы за пользование АИС);

QAZ - прочие виды несанкционированного доступа и перехвата.

QD - изменение компьютерных данных:

QDL - логическая бомба;

QDT - троянский конь;

QDV - компьютерный вирус;

QDW - компьютерный червь;

QDZ - прочие виды изменения данных.

QF - компьютерное мошенничество:

QFC - мошенничество с банкоматами;

QFF - компьютерная подделка;

QFG - мошенничество с игровыми автоматами;

QFM - манипуляции с программами ввода-вывода;

QFP - мошенничества с платежными средствами;

QFT - телефонное мошенничество;

QFZ - прочие компьютерные мошенничества.

QR - незаконное копирование:

QRG - компьютерные игры;

QRS - прочее программное обеспечение;

QRT - топология полупроводниковых устройств;

QRZ - прочее незаконное копирование.

QS - компьютерный саботаж:

QSH - с аппаратным обеспечением (нарушение работы компьютера);

QSS - с программным обеспечением (уничтожение, блокирование информации);

QSZ - прочие виды саботажа.

QZ - прочие компьютерные преступления:

QZB - с использованием компьютерных досок объявлений;

QZE - хищение информации, составляющей коммерческую тайну;

QZS - передача информации, подлежащая судебному рассмотрению.

QZZ - иные компьютерные преступления.

Данная классификация применяется при отправлении запросов или сообщений о компьютерных преступлениях по телекоммуникационной сети Интерпола. Одним из ее достоинств является введение литеры «Z», отражающей прочие виды преступлений и позволяющей совершенствовать и дополнять используемую классификацию.

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 1399; Нарушение авторских прав?; Мы поможем в написании вашей работы!