КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Пути создания КСЗИ 2 страница

|

|

|

|

Программа аттестационных испытаний такого рода объектов информатизации определяется аттестационной комиссией.

Необходимым условием является их соответствие действующим требованиям по защите информации.

Эксплуатация объекта информатизации осуществляется в полном соответствии с утвержденной организационно-распорядительной и эксплуатационной документацией, с учетом соответствующих требований и положений.

С целью своевременного выявления и предотвращения утечки информации по техническим каналам, исключения или существенного затруднения несанкционированного доступа и предотвращения специальных: программно-технических воздействий, вызывающих нарушение целостности информации или работоспособности технических средств в учреждении (на предприятии), приводится периодический (не реже одного раза в год) контроль состояния защиты информации.

Контроль осуществляется службой безопасности учреждения (предприятия), а также отраслевыми и федеральными органами контроля (для информации, режим защиты которой определяет государство) и заключается в оценке:

- соблюдения нормативных и методических документов Гостехкомиссии России;

- работоспособности применяемых средств защиты информации в соответствии с их эксплутационной документацией;

- знаний и выполнения персоналом своих функциональных обязанностей в части защиты информации. Собственник или владелец конфиденциальной информации имеет право обратиться в органы государственной власти для оценки правильности выполнения норм и требований по защите его информации в информационных системах.

При необходимости по решению руководителя предприятия в ЗП и в местах размещения средств обработки информации могут проводиться работы по обнаружению и изъятию «закладок», предназначенных для скрытого перехвата защищаемой информации.

Такие работы могут проводиться организациями, имеющими соответствующие лицензии ФСБ России на данный вид деятельности.

НОРМАТИВНО-МЕТОДИЧЕСКИЕ МАТЕРИАЛЫ ГОСТЕХКОМИССИИ

ПРИ ПРЕЗИДЕНТЕ РФ.

Гостехкомиссией утвержден ряд руководящих документов (РД), имеющих принципиальное значение в области защиты информации, средств вычислительной техники и автоматизированных систем от несанкционированного доступа [17].

Руководящий документ «Защита информации от несанкционированного доступа к информации. Термины и определения» установил термины, обязательные для применения во всех видах документации и является методологической базой нормативно-технических и методических документов, направленных на решение следующих задач:

- выработка требований по защите средств вычислительной техники (СВТ) и автоматизированных систем (АС) от несанкционированного доступа (НСД) к информации;

- создание защищенных от НСД к информации СВТ и АС;

- сертификация защищенных СВТ и АС.

В документе НСД определен как доступ к информации, нарушающий установленные правила разграничения доступа, с использованием штатных средств, предоставляемых СВТ и АС (п. 2.2 ч. 2). В этом руководящем документе определены основные способы НСД:

- непосредственное обращение к объектам доступа;

- создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты;

- модификация средств защиты, позволяющая осуществить НСД;

- внедрение в технические средства СВТ или АС программных или технических механизмов, нарушающих предполагаемую структуру и функции СВТ или АС и позволяющих осуществить НСД.

Руководящий документ «Автоматизированные системы. Защита от НСД к информации. Классификация АС и требования по защите информации».

Определены девять классов защищенности АС. При этом классы объединены в три группы: ЗБ и ЗА; 2Б и 2А; 1Д, 1Г, 1Б, 1А, 1В. Документом введены четыре подсистемы комплекса программно-технических средств и организационных решений по защите информации: 1) управление доступом, 2) регистрация и учет; 3) криптографическая; 4) обеспечение целостности.

Для названных подсистем определены требования к каждому классу защищенности. Документ предписывает использование автоматизированных систем по классам защищенности не ниже ЗА, 2А, 1А, 1Б, 1В и сертифицированных СВТ в случаях «обработки информации, являющейся собственностью государства и отнесенной к категории секретной».

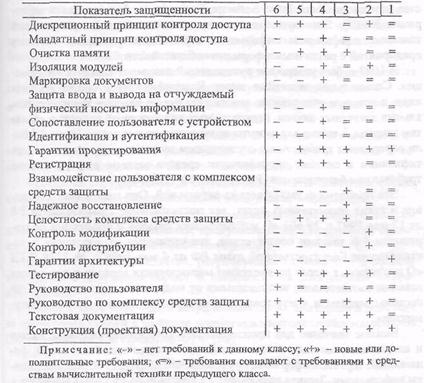

РД «Классификация СВТ по уровню защищенности от несанкционированного доступа к информации» с использованием Перечня показателей защищенности и совокупности описывающих их требований. Установлено семь классов защищенности СВТ. Самый низкий класс - седьмой. Самый высокий - первый. Выбор класса защищенности зависит от грифа секретности обрабатываемой информации, условий эксплуатации и расположения объектов системы.

Руководящим документом «Временное Положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники» был установлен единый порядок исследований и разработок в области:

- защиты информации, обрабатываемой АС различного уровня и

назначения, от НСД;

- создания СВТ общего и специального назначения, защищаемых от утечки, искажения или уничтожения информации за счет НСД (защищенных СВТ);

- создания программных и технических средств защиты информации от НСД а составе систем защиты секретной информации (ч. 1, п. 1.1 РД).

Кроме того, этим документом установлены порядок приемки и сертификации защищенных СВТ (ч. 5), порядок разработки, сертификации, внедрения и эксплуатации средств криптографической защиты информации от НСД (ч. б), порядок организации и проведения разработок системы защиты секретной информации в ведомствах и на отдельных предприятиях (ч. 7) и др.

ГОСУДАРСТВЕННАЯ СИСТЕМА ЛИЦЕНЗИРОВАНИЯ И СЕРТИФИКАЦИИ В ОБЛАСТИ ЗАЩИТЫ ИНФОРМАЦИИ

Лицензирование в области защиты информации – деятельность, заключающуюся в предоставлении прав для проведения работ в указанной области и осуществлении контроля за лицензиатом. Организация такой деятельности базируется на положениях Федерального закона «О лицензировании отдельных видов деятельности».

Порядок лицензирования в области защиты сведений, отнесенных к государственной тайне, определен Положением о лицензировании деятельности предприятий, учреждений и организаций по проведению работ, связанных с использованием сведений, составляющих государственную тайну, созданием средств защиты информации, а также с осуществлением мероприятий и (или) оказанием услуг по защите государственной тайны. Указанным Положением определены органы, уполномоченные на ведение лицензионной деятельности:

- ФСБ РФ (на территории РФ) и Служба внешней разведки РФ (за рубежом) - по допуску предприятий к проведению работ, связанных с использованием сведений, составляющих государственную тайну;

- Гостехкомиссия при Президенте РФ, СВР РФ, Министерство обороны РФ - на право проведения работ, связанных с созданием средств защиты информации (в пределах их компетенции);

- ФСБ РФ и ее территориальные органы, СВР РФ, Гостехкомиссия - на право осуществления мероприятий и (или) оказания услуг в области государственной тайны.

Таким образом, в нашей стране сформирована и действует система лицензирования по обеспечению защиты сведений, составляющих государственную тайну. Эта система представляет собой иерархическую структуру. На верхнем уровне координацию осуществляет Межведомственная комиссия по защите государственной тайны (о ее функциях говорилось при изложении материала о правовом регулировании защиты государственной тайны). Второй уровень - это субъекты лицензионной деятельности России; третий - исполнительные органы субъектов лицензионной деятельности:

- территориальные органы и аттестационные центры ФСБ;

- специальные центры и аттестационные центры Гостехкомиссии;

- рабочие группы, экспертные комиссии и аттестационные центры СВР РФ;

- специальные подразделения и аттестационные центры МО РФ.

Вышеназванным Положением установлен порядок лицензирования деятельности предприятий независимо от их организационно-правовых форм по проведению работ, связанных с использованием сведений, составляющих государственную тайну, созданием средств защиты информации, а также с осуществлением мероприятий и (или) оказанием услуг по защите государственной тайны. Лицензии выдаются на основании результатов специальных экспертиз предприятий и государственной аттестации их руководителей, а также выполнения следующих условий:

- соблюдения нормативной базы по обеспечению защиты сведений, составляющих государственную тайну, в процессе выполнения работ, связанных с использованием указанных сведений;

- наличия в структуре предприятия подразделения по защите государственной тайны и необходимого числа специально подготовленных специалистов для работы по защите информации;

- наличия на предприятии средств защиты информации, имеющих сертификат, удостоверяющих их соответствие требованиям по защите сведений соответствующей степени секретности.

Положением предусмотрено, что предприятие может иметь лицензии на несколько видов деятельности.

Перечислим с некоторыми сокращениями виды деятельности предприятий, подлежащих лицензированию Гостехкомиссией:

1. Сертификация, сертификационные испытания защищенных технических средств обработки информации (ТСОИ) др.

2. Аттестование систем информатизации, систем связи и передачи данных, технических средств приема, передачи и обработки подлежащей защите информации и др., а также помещений, предназначенных для ведения переговоров, содержащих охраняемые сведения.

3. Разработка, производство, реализация, монтаж, наладка, установка, ремонт, сервисное обслуживание защищенных ТСОИ и др.

4. Проведение специсследований на побочные электромагнитные излучения и наводки (ПЭМИН) ТСОИ.

5. Проектирование объектов в защищенном исполнении.

Сертификация средств защиты информации - это деятельность по подтверждению соответствия продукции установленным требованиям. Под сертификацией средств защиты информации понимается деятельность, в результате которой подтверждается, что продукция соответствует требованиям стандартов по безопасности информации и других нормативно-технических документов, утвержденных соответствующими федеральными органами по сертификации.

Постановлением Правительства РФ от 26 июня 1995 г. № 608 утверждено Положение, которым установлен порядок сертификации средств защиты информации, отнесенной к государственной тайне. В этом Положении определены системы сертификации, которые создаются Гостехкомиссией, ФСБ, СВР и МО России. Координация работ по организации сертификации так же, как и по лицензированию, осуществляется Межведомственной комиссией по защите государственной тайны. В сертификации участвуют вышеназванные федеральные органы по сертификации, органы, проводящие сертификацию определенной продукции, а также разработчики, изготовители, продавцы средств защиты информации.

Государственные стандарты. В нашей стране действует большое количество государственных стандартов, непосредственно связанных с проблемой информационной безопасности. В качестве примера приведем лишь некоторые из них.

Общие технические требования по защите информации от несанкционированного доступа к информации изложены в ГОСТ Р 50739-95. В соответствии с требованиями ГОСТ 34.201-89, ГОСТ 34.602-89, ГОСТ 34.601-90 и др. производятся установленным порядком разработка, внедрение и эксплуатация средств защиты секретной информации в автоматизированных системах.

Проверка, испытания и приемка программных и технических средств защиты информации от НСД, защищенных средств вычислительной техники, производятся в соответствии с ГОСТ В15.307-77, ГОСТ В15.210-78 и ГОСТ 23773-88.

Сертификация средств защиты информации проводится, в частности, в соответствии с ГОСТ Р 51000.5-96 «Общие требования к органам по сертификации продукции и услуг», ГОСТ Р 51000.3-96 «Общие требования к испытательным лабораториям», ГОСТ Р 50460-92 «Знак соответствия при обязательной сертификации. Форма, размеры и технические требования».

Национальным стандартом шифрования данных в средствах вычислительной техники можно считать ГОСТ 28147-89 «Системы обработки данных. Защита криптографическая. Алгоритм криптографического преобразования».

Нормативные вопросы реализации электронной подписи регламентируются двумя стандартами - это ГОСТ Р 34.10-94 «Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма» и ГОСТ Р 34.11-94 «Функция хэширования». Оба стандарта объединены общим заголовком «Информационная технология. Криптографическая защита».

ЧАСТЬ 2

ЯЗЫК, ОБЪЕКТЫ, СУБЪЕКТЫ.

Используем некоторые понятия математической логики. Пусть  –конечный алфавит, А - множество слов конечной длины в алфавите А.

–конечный алфавит, А - множество слов конечной длины в алфавите А.

Из А при помощи некоторых правил выделено подмножество Я правильных слов, которое называется языком. Если Я1 – язык описания одной информации, Я2 – другой, то можно говорить о языке Я, объединяющем Я1 и Я2 описывающем ту и другую информацию. Тогда Я1 и Я2 подъязыки Я.

Будем считать, что любая информация представлена в виде слова в некотором языке Я. Кроме того, можно полагать, что состояние любого устройства в вычислительной системе достаточно полно описано словом в некотором языке. Тогда можно отождествлять слова и состояния устройств и механизмов вычислительной системы или произвольной электронной системы обработки данных (ЭСОД). Эти предположения позволяют весь анализ вести в терминах некоторого языка.

Определение. Объектом относительно языка Я (или просто объектом, когда из контекста однозначно определен язык) называется произвольное конечное множество языка Я.

Пример. Произвольный файл в компьютере есть объект. В любой момент в файл может быть записано одно из конечного множества слов языка Я, в некотором алфавите  , которое отражает содержимое информации, хранящейся в файле. Значит, файл можно рассматривать как конечное множество слов, которые в нем могут быть записаны (возможные содержания файла). То, что в данный момент в файле содержится только одно слово, не исключает потенциально существования других записей в данном файле, а в понятие файла как объекта входят все допустимое множество таких записей. Естественно выделяется слово, записанное в файле в данный момент, – это состояние объекта в данный момент.

, которое отражает содержимое информации, хранящейся в файле. Значит, файл можно рассматривать как конечное множество слов, которые в нем могут быть записаны (возможные содержания файла). То, что в данный момент в файле содержится только одно слово, не исключает потенциально существования других записей в данном файле, а в понятие файла как объекта входят все допустимое множество таких записей. Естественно выделяется слово, записанное в файле в данный момент, – это состояние объекта в данный момент.

В информации выделим особо описания преобразований данных.

Преобразование информации отображает слово, описывающее исходные данные, в другое слово. Описание преобразования данных также является словом. Примерами объектов, описывающих преобразования данных, являются программы для ЭВМ

Каждое преобразование информации может:

а) храниться;

б) действовать.

В случае а) речь идет о хранении описания преобразования в некотором объекте (файле). В этом случае преобразование ничем не отличается от других данных. В случае б) описание программы взаимодействует с другими ресурсами вычислительной системы – памятью, процессором, коммуникациями и др.

Определение. Ресурсы системы, выделяемые для действия преобразования, называются доменом.

Однако для осуществления преобразования одних данных в другие кроме домена необходимо передать этому преобразованию особый статус в системе, при котором ресурсы системы осуществляют преобразование. Этот статус будем называть «управление».

Определение. Преобразование, которому передано управление, называется процессом.

При этом подразумевается, что преобразование осуществляется в некоторой системе, в которой ясно, что значит передать управление.

Определение. Объект, описывающий преобразование, которому выделен домен и передано управление, называется субъектом.

Таким образом, субъект – это пара <домен, процесс>. Субъект для реализации преобразования использует информацию, содержащуюся в объекте  , то есть осуществляет доступ к объекту.

, то есть осуществляет доступ к объекту.

Рассмотрим некоторые основные примеры доступов.

1. Доступ субъекта  к объекту

к объекту  на чтение

на чтение  данных в объекте

данных в объекте  .

.

При этом доступе данные считываются в объекте  и используются в качестве параметра в субъекте

и используются в качестве параметра в субъекте  .

.

2. Доступ субъекта  к объекту

к объекту  на запись

на запись  данных в объекте

данных в объекте  .

.

При этом доступе некоторые данные процесса  записываются в объект

записываются в объект  . Здесь возможно стирание предыдущей информации.

. Здесь возможно стирание предыдущей информации.

3. Доступ субъекта  к объекту

к объекту  на активизацию процесса, записанного в

на активизацию процесса, записанного в  как данные

как данные  . При этом доступе формируется некоторый домен для преобразования, описанного в

. При этом доступе формируется некоторый домен для преобразования, описанного в  , и передается управление соответствующей программе.

, и передается управление соответствующей программе.

Существует множество других доступов, некоторые из них будут определены далее. Множество возможных доступов в системе будем обозначать  .

.

Будем обозначать множество объектов в системе обработки данных через О, а множество субъектов в этой системе S. Ясно, что каждый субъект является объектом относительно некоторого языка (который может в активной фазе сам менять свое состояние). Поэтому  . Иногда, чтобы не было различных обозначений, связанных с одним преобразованием, описание преобразования, хранящееся в памяти, тоже называют субъектом, но не активизированным. Тогда активизация такого субъекта означает пару <домен, процесс>.

. Иногда, чтобы не было различных обозначений, связанных с одним преобразованием, описание преобразования, хранящееся в памяти, тоже называют субъектом, но не активизированным. Тогда активизация такого субъекта означает пару <домен, процесс>.

В различных ситуациях мы будем уточнять описание вычислительной системы. Однако мы всегда будем подразумевать нечто общее во всех системах. Это общее состоит в том, что состояние системы характеризуется некоторым множеством объектов, которое будем предполагать конечным.

В любой момент времени на множестве субъектов введем бинарное отношение  активизации.

активизации.  , если субъект

, если субъект  , обладая управлением и ресурсами, может передать

, обладая управлением и ресурсами, может передать  часть ресурсов и управление (активизация). Тогда в графах, которые определяются введенным бинарным отношением на множестве объектов, для которых определено понятие активизации, возможны вершины, в которые никогда не входит ни одной дуги. Таких субъектов будем называть пользователями. Субъекты, в которые никогда не входят дуги и из которых никогда не выходят дуги, исключаются.

часть ресурсов и управление (активизация). Тогда в графах, которые определяются введенным бинарным отношением на множестве объектов, для которых определено понятие активизации, возможны вершины, в которые никогда не входит ни одной дуги. Таких субъектов будем называть пользователями. Субъекты, в которые никогда не входят дуги и из которых никогда не выходят дуги, исключаются.

В рассмотрении вопросов защиты информации мы примем аксиому, которая положена в основу американского стандарта по защите («Оранжевая книга»).

Аксиома. Все вопросы безопасности информации описываются доступами субъектов к объектам.

Если включить в рассмотрение гипотетически такие процессы как пожар, наводнение, физическое уничтожение и изъятие, то эта аксиома охватывает практически все известные способы нарушения безопасности в самых различных вариантах понимания безопасности. Тогда для дальнейшего рассмотрения вопросов безопасности и защиты информации достаточно рассматривать множество объектов и последовательности доступов.

Пусть время дискретно,  – множество объектов момент

– множество объектов момент  ,

,  – множество субъектов в момент

– множество субъектов в момент  . На множестве объектов

. На множестве объектов  как на вершинах определим ориентированный граф доступов

как на вершинах определим ориентированный граф доступов  следующим образом: дуга

следующим образом: дуга  с меткой

с меткой  принадлежит

принадлежит  тогда и только тогда, когда в момент

тогда и только тогда, когда в момент  субъект

субъект  имеет множество доступов

имеет множество доступов  к объекту

к объекту  .

.

Согласно аксиоме, с точки зрения защиты информации, в процессе функционирования системы нас интересует только множество графов доступов  . Обозначим через

. Обозначим через  множество возможных графов доступов. Тогда

множество возможных графов доступов. Тогда  можно рассматривать как фазовое пространство системы, а траектория в фазовом пространстве

можно рассматривать как фазовое пространство системы, а траектория в фазовом пространстве  соответствует функционированию вычислительной системы. В этих терминах удобно представлять себе задачу защиты информации в следующем общем виде. В фазовом пространстве

соответствует функционированию вычислительной системы. В этих терминах удобно представлять себе задачу защиты информации в следующем общем виде. В фазовом пространстве  определены возможные траектории

определены возможные траектории  , в

, в  выделено некоторое подмножество

выделено некоторое подмножество  неблагоприятных траекторий или участков таких траекторий, которых мы хотели бы избежать. Задача защиты информации состоит в том, чтобы любая реальная траектория вычислительного процесса в фазовом пространстве

неблагоприятных траекторий или участков таких траекторий, которых мы хотели бы избежать. Задача защиты информации состоит в том, чтобы любая реальная траектория вычислительного процесса в фазовом пространстве  не попала во множество

не попала во множество  . Как правило, в любой конкретной вычислительной системе можно наделить реальным смыслом компоненты модели

. Как правило, в любой конкретной вычислительной системе можно наделить реальным смыслом компоненты модели  ,

,  и

и  . Например, неблагоприятными могут быть траектории, проходящие через данное множество состояний

. Например, неблагоприятными могут быть траектории, проходящие через данное множество состояний  .

.

Чем может управлять служба защиты информации, чтобы траектории вычислительного процесса не вышли в  ? Практически такое управление возможно только ограничением на доступ в каждый момент времени. Разумеется, эти ограничения могут зависеть от всей предыстории процесса. Однако, в любом случае, службе защиты доступно только локальное воздействие. Основная сложность защиты информации состоит в том, что имея возможность использовать набор локальных ограничений на доступ в каждый момент времени, мы должны решить глобальную проблему недопущения выхода любой возможной траектории в неблагоприятное множество

? Практически такое управление возможно только ограничением на доступ в каждый момент времени. Разумеется, эти ограничения могут зависеть от всей предыстории процесса. Однако, в любом случае, службе защиты доступно только локальное воздействие. Основная сложность защиты информации состоит в том, что имея возможность использовать набор локальных ограничений на доступ в каждый момент времени, мы должны решить глобальную проблему недопущения выхода любой возможной траектории в неблагоприятное множество  . При этом траектории множества

. При этом траектории множества  не обязательно определяются ограничениями на доступы конкретных субъектов к конкретным объектам. Возможно, что если в различные моменты вычислительного процесса субъект

не обязательно определяются ограничениями на доступы конкретных субъектов к конкретным объектам. Возможно, что если в различные моменты вычислительного процесса субъект  получил доступ к объектам

получил доступ к объектам  и

и  , то запрещенный доступ к объекту

, то запрещенный доступ к объекту  реально произошел, так как из знания содержания объектов

реально произошел, так как из знания содержания объектов  и

и  можно вывести запрещенную информацию, содержащуюся в объекте

можно вывести запрещенную информацию, содержащуюся в объекте  .

.

Пример. Пусть в системе имеются два пользователя  и

и  , один процесс

, один процесс  чтения на экран файла и набор файлов

чтения на экран файла и набор файлов  . В каждый момент работает один пользователь, потом система выключается и другой пользователь включает ее заново. Возможны следующие графы доступов

. В каждый момент работает один пользователь, потом система выключается и другой пользователь включает ее заново. Возможны следующие графы доступов

(1)

(1)

Множество таких графов –  . Траектории – последовательности графов вида (1). Неблагоприятными считаются траектории, содержащие для некоторого

. Траектории – последовательности графов вида (1). Неблагоприятными считаются траектории, содержащие для некоторого  состояния

состояния  и

и

То есть неблагоприятная ситуация, когда оба пользователя могут прочитать один объект. Ясно, что механизм защиты должен строить ограничения на очередной доступ, исходя из множества объектов, с которыми уже ознакомился другой пользователь. В этом случае, очевидно, можно доказать, что обеспечивается безопасность информации в указанном смысле.

ИНФОРМАЦИОННЫЙПОТОК

Структуры информационных потоков являются основой анализа каналов утечки и обеспечения секретности информации. Эти структуры опираются на теорию информации и математическую теорию связи. Рассмотрим простейшие потоки.

1. Пусть субъект  осуществляет доступ на чтение

осуществляет доступ на чтение  к объекту

к объекту  . В этом случае говорят об информационном потоке от

. В этом случае говорят об информационном потоке от  к

к  . Здесь объект

. Здесь объект  является источником, а

является источником, а  – получателем информации.

– получателем информации.

2. Пусть субъект  осуществляет доступ на запись

осуществляет доступ на запись  к объекту

к объекту  . В этом случае говорят об информационном потоке от

. В этом случае говорят об информационном потоке от  к

к  . Здесь объект

. Здесь объект  является получателем, а

является получателем, а  – источником информации.

– источником информации.

Из простейших потоков можно построить сложные. Например, информационный поток от субъекта  к субъекту

к субъекту  по следующей схеме

по следующей схеме

|

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 563; Нарушение авторских прав?; Мы поможем в написании вашей работы!