КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Уровни защищенных каналов

|

|

|

|

СТАНДАРТНЫЕ ПРОТОКОЛЫ СОЗДАНИЯ ВИРТУАЛЬНЫХ ЧАСТНЫХ СЕТЕЙ

При построении VPN одной из наиболее острых является проблема совместимости. Конечные точки туннеля VPN должны использовать одни и те же методы взаимной аутентификации, шифрования данных и генерации секретных ключей. Естественное решение этой проблемы — поддержка каждым VPN-устройством некоторого набора стандартных технологий и протоколов защиты данных, чтобы при установлении защищенного соединения два узла сети в результате переговорного процесса смогли найти общую технологию и общий протокол. Особенно это важно при организации экстрасетей, когда недостаточно принять некий стандарт защиты данных в рамках одного предприятия,

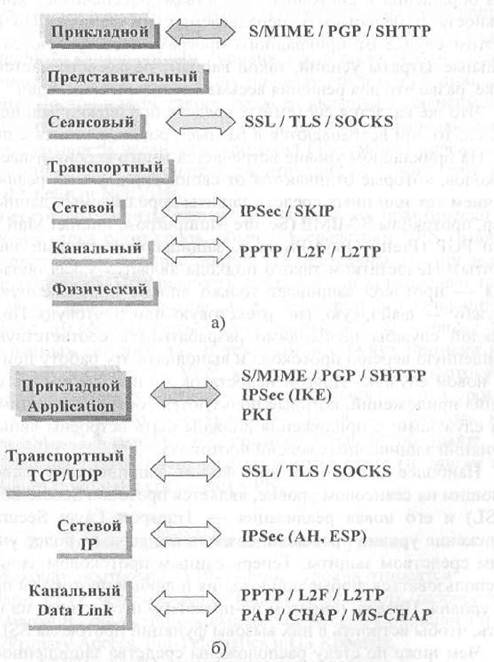

Важной характеристикой стандартов защищенного канала является уровень модели взаимодействия открытых систем OSI, на котором работают протоколы данного стандарта (рис. 12). Модель OSI, разработанная Международной организацией по стандартизации (International Standards Organization - ISO), определяет семь уровней, на которых компьютерные системы взаимодействуют друг с другом, начиная суровня физической среды передачи данных и заканчивая уровнем прикладных программ, используемых для коммуникаций.

Рис. 12. Уровни защищенных каналов

Защищенный канал можно построить на основе системных средств, реализованных на разных уровнях стека коммуникационных протоколов (рис. 12, а). Для сравнения (рис. 12, б) приведено соответствие этих же протоколов стеку протоколов TCP/IP.

На прикладном уровне встречается много версий известных протоколов, которые отличаются от своих стандартных реализаций наличием тех или иных средств защиты передаваемых данных (например, протоколы S/MIME (Secure Multipurpose Internet Mail Extension) или PGP (Pretty Good Privacy), защищающие данные электронной почты). Недостатком такого подхода является узкая область действия — протокол защищает только вполне определенную сетевую службу — файловую, гипертекстовую или почтовую. Поэтому для каждой службы необходимо разрабатывать соответствующую защищенную версию протокола и выполнять эту работу при разработке новой службы. Другой недостаток — необходимость переписывания приложений, которые пользуются соответствующими сетевыми службами: в приложения должны быть встроены явные вызовы функций защищенных версий протокола.

Наиболее известным протоколом защищенного канала, работающим на сеансовом уровне, является протокол Secure Socket Layer (SSL) и его новая реализация — Transport Layer Security (TLS). Снижение уровня протокола сделало его гораздо более универсальным средством защиты. Теперь единым протоколом защиты могут воспользоваться любые приложения и любые протоколы прикладного уровня. Правда, при этом по-прежнему необходимо их переписывать, чтобы встроить в них вызовы функций протокола SSL.

Чем ниже по стеку расположены средства защищенного канала, тем проще их сделать прозрачными для приложений и прикладных протоколов. Наиболее известным стандартным средством защиты сетевого уровня является протокол IPSec. Однако в этом случае приложения ограничены использованием вполне определенного протокола сетевого уровня, например, протокол IPSec применим только в IP-сетях.

Протокол защищенного канала может работать также и на канальном уровне модели OSI. К таким протоколам относится, например, протокол РРТР (Point-to-Point Tunneling Protocol). Как и в случае защищенного канала сетевого уровня, здесь также обеспечивается прозрачность средств защиты для приложений и служб прикладного уровня. Достоинством такого подхода является независимость средств защиты от применяемого протокола транспортировки пакетов сетевого уровня. В частности, протокол РРТР может переносить пакеты как в IP-сетях, так и в сетях, работающих на основе протоколов IPX, DECnet или NetBEUI.

Хотя протоколы зашиты данных могут работать практически на любом уровне стека протоколов, обычно к средствам VPN относят только те протоколы, которые полностью прозрачны для приложений и сетевых служб. Прозрачность средств защиты позволяет провайдерам услуг или корпоративным администраторам унифицированным способом обеспечивать защиту данных любых приложений, как применяемых сегодня, так и тех, которые будут применяться завтра.

Поэтому к средствам VPN, как правило, относят протоколы трех уровней: канального, сетевого и транспортного, и эти уровни называют соответственно VPN-уровнями. Такие же средства, как протоколы SSL, TLS или SOCKS, прозрачностью не обладают. По этой причине некоторые специалисты не относят их (и другие непрозрачные протоколы) к средствам VPN.

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 1196; Нарушение авторских прав?; Мы поможем в написании вашей работы!