КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Радиотепловизионная разведка

|

|

|

|

Разведка за счет образования технических каналов утечки информации

Радиолокационная разведка

Под радиолокационной разведкой понимается область радиолокации, предназначенная для добывания информации о характере, количественном составе оперативной обстановки (конкретном объекте, цели) в интересах своевременного предупреждения и наведения огневых средств поражения (боевых группировок), сил и средств охраны и контроля объектов, а также получения радиолокационных карт местности.

Под радиолокацией подразумевается обнаружение и определение координат объектов при направленном облучении их высокочастотной электромагнитной энергией и приеме ее после отражения от этих объектов.

Система радиолокационной разведки предназначена для обеспечения информацией о наземном (воздушном, морском) противнике, в т.ч. о группах организованной преступности, с целью их своевременного обнаружения и отражения ударов.

В ходе ведения радиолокационной разведки решаются задачи:

непрерывное наблюдение в секторе разведки с целью своевременного обнаружения противника;

определение местоположения и характеристик движущихся целей (скорость, курсовой параметр, высота и др.);

определение количества и типа целей, их состава, интервалов и дистанций между ними, построения боевого порядка, характера маневра целей и т.п.;

передачу данных о противнике на соответствующие командные пункты для своевременного отражения нападения.

По решаемым техническим функциям радиолокационная разведка подразделяется на параметрическую и разведку.

Радиолокационная параметрическая разведка обеспечивает добывание информации, содержащейся в пространственных, скоростных и отражательных характеристиках космических, воздушных, морских и наземных объектов, получаемых в результате облучения разведывательным сигналом и возвращения (отражения) от объекта разведки данного сигнала.

Радиолокационная видовая разведка обеспечивает добывание информации, содержащейся в изображениях космических, воздушных, наземных и морских объектов, получаемых по отраженным от них сигналов, а также отображение (съемку) радиолокационной карты местности.

Развитие радиоэлектронной разведки позволило установить, что помимо возможности прямого перехвата информации, циркулирующей в каналах радиосвязи, радионавигации, радиолокации, радиотелеуправления, существует возможность получения информации по так называемым каналам утечки информации, образуемым при работе технических средств за счет побочных электромагнитных излучений и наводок.

Кроме того, образование технических каналов утечки информации возможно за счет подачи на разведуемое средство специального облучающего сигнала, который в этом устройстве модулируется информационным сигналом, после чего принимается разведприемником. Зачастую подаваемый специальный разведывательный сигнал провоцирует самовозбуждение генераторов, гетеродинов, усилителей, входящих в состав ТСПИ, которые начинают излучать сигнал, содержащий информацию на неконтролируемых частотах.

Разведка по техническим каналам утечки информации обеспечивает добывание информации, содержащейся в телефонных, телеграфных, телеметрических и т.п. сообщениях и в документах (текстах, таблицах, рисунках, картах, снимках и т.п.) с использованием радиоэлектронной специальной аппаратуры, регистрирующей побочные электромагнитные излучения (ПЭМИ) и электрические сигналы, наводимые ПЭМИ в токопроводящих цепях и средах различных технических средств обработки, хранения и передачи информации (ТСПИ), токопроводящих элементах конструкций зданий и сооружений (системы заземления, сети электропитания ТСПИ, цепи связи в том же кабеле, линии связи с параллельными пробегами, линии связи в соседних помещениях и т.п.).

Методы добывания информации по техническим каналам, как правило, используются агентурной разведкой, спецслужбами, ведущими оперативно-розыскную деятельность, коммерческой разведкой, а также группами организованной преступности, злоумышленниками.

Классификационная схема основных (наиболее распространенных) технических каналов утечки информации приведена на рис. 1.

Данные технические каналы утечки информации сгруппированы по двум методам ведения разведки (за счет пассивного перехвата и за счет активного перехвата) и отличаются друг от друга технической реализацией задач разведки.

Первая группа каналов утечки информации основана на использовании эффектов рассеяния работающих ТСПИ и ВТСС, микрофонного эффекта (за счет электроакустических преобразований), а также прямой регистрации информационных сигналов путем использования технической аппаратуры приема.

Вторая группа каналов предусматривает применение технических приемо-передающих устройств (эффект «ВЧ, НЧ-навязывания», подача лазерного луча, использование радиозакладных устройств и т.п.)

Рис. 1. Классификация технических каналов утечки информации 5. 5. Компьютерная разведка

С зарождением компьютерных технологий управления, связи и информации, с появлением ведомственных, региональных, международных глобальных телекоммуникационных систем (как закрытых, так и общего пользования) возник принципиально новый вид разведки, комплексно соединивший в себе классические методы пассивной радиотехнической разведки, разведки по техническим каналам утечки информации и активные методы радиоэлектронной борьбы - это компьютерная разведка (КР).

Компьютерная разведка - один из видов разведки, противной стороной которой являются операционное обеспечение, информационные массивы, базы данных, системы комплексной защиты информации телекоммуникационных систем и отдельных ПЭВМ. Обеспечивает добывание разведывательной информации из электронных баз данных ПЭВМ телекоммуникационных (компьютерных) систем.

На ведение компьютерной разведки влияют условия эксплуатации разведуемой системы, адекватность политики безопасности системы, содержание и характер информации (открытая, конфиденциальная, секретная), обрабатываемый в системе и т.д. Например, если операционная система используется главным образом для организации документооборота, наиболее вероятен несанкционированный доступ (НСД) к файлам.

Компьютерную разведку можно систематизировать по следующим аспектам:

а) цель разведки: несанкционированные чтение и копирование информации;

б) способы воздействия на операционную систему:

использование легальных каналов чтения файлов пользователем, доступ которого, согласно политике безопасности, определен некорректно, либо запрещен;

создание нелегальных каналов получения информации с помощью программных закладок;

в) вид (характер) воздействия:

активное воздействие;

пассивное воздействие - наблюдение за процессами, происходящими

в системе путем перехвата излучений ТСПИ и ВТСС;

г) использование особенностей защиты системы:

неадекватная (не обеспечивающая необходимый уровень защиты) политика безопасности системы, в том числе возможные ошибки администратора;

ошибки и недокументированные возможности программного обеспечения операционной системы, в том числе, т.н. «люки», позволяющие обходить систему защиты (обычно «люки» создаются разработчиками программного обеспечения для тестирования и отладки систем); ранее внедренная программная закладка (на стадии разработки, поставки либо эксплуатации ТСПИ и сетевого оборудования).

д) способы воздействия на объект атаки (объект разведки):

непосредственное воздействие санкционированным пользователем; несанкционированное повышение полномочий пользователем; работа от имени другого пользователя;

использование результатов работы другого пользователя (например, несанкционированный перехват информационных потоков, инициированных другим пользователем).

е) способы действий органов разведки (злоумышленников):

интерактивный режим (вручную);

в пакетном режиме (с помощью специально написанной программы, выполняющей целевые разведывательные воздействия на операционную систему без непосредственного участия органа разведки (злоумышленника, нарушителя);

ж) объекты атаки:

операционная система в целом;

объекты (модули) операционной системы (файловая система, файлы, устройства и т.д.);

субъекты операционной системы (пользователи, системные процессы и т.д.);

каналы передачи данных (радио-, радиорелейные, проводные, кабельные, в т.ч. волоконно-оптические);

структура сигнала, используемая для передачи информации в каналах передачи данных (каналах связи);

з) средства атаки:

штатные средства операционной системы без использования дополнительного программного обеспечения;

программное обеспечение третьих фирм (к этому классу относятся как компьютерные вирусы и другие вредоносные программы, которые легко можно найти в Internet, так и программное обеспечение, изначально разработанное для других целей: отладчики, сетевые мониторы, сканеры и т.д.);

специально разработанное программное обеспечение. В интересах компьютерной разведки реализуются следующие основные типы атак на операционную систему.

Сканирование файловой системы. Суть атаки заключается в просмотре файловой системы и попытках ее считывания (либо копирования, либо удаления) всех файлов подряд. При получении доступа к какому-либо файлу или каталогу сканирование продолжается. Как правило, при больших объемах файловой системы обнаруживается хотя бы одна ошибка администратора, что позволяет получить доступ к разведуемой информации. Атака может осуществляться специальной программой, выполняющей вышеуказанные действия в автоматическом режиме. Данная атака особенно эффективна, если политика безопасности допускает анонимный или гостевой вход в систему, либо атака осуществляется от имени другого пользователя.

Кража ключевой информации. В простейшем случае атака заключается в под-смотре пароля, набираемого пользователем. В условиях, когда современные системы не высвечивают на экране дисплея вводимый пароль, тот может быть восстановлен по характеру движения рук по клавиатуре, для чего достаточно несколько тренировочных сеансов профессиональным специалистом. Некоторые программы входа в операционную систему удаленного сервера допускают ввод пароля из командной строки. При вводе пароля в командной строке последний отображается на экране и может быть прочтен визуально. В свою очередь, при использовании длинных, трудных для запоминания паролей (от 7 до 14 символов смешанного буквенно-цифрового типа с использованием строчных и заглавных букв) пользователи нередко используют для хранения ключевой информации внешние носители (ключевая дискета, Touch Memory, в т.ч. бумажные носители), которые могут быть утеряны, похищены. Подбор пароля. При подборе пароля исследуются общие принципы и порядок назначения паролей, характерные для адекватной политики безопасности разведуемой системы, для чего используются, в основном, следующие методы:

Тотальный перебор. Последовательно опробуются все возможные комбинации -варианты паролей с длительностью символов не больше 4-6. В ином случае метод не эффективен.

Тотальный перебор, оптимизированный по статистике встречаемости символов. Согласно различным исследованиям, статистика встречаемости символов в алфавите паролей близка к статистике встречаемости символов в естественном языке. При практическом применении данного метода вначале опробуются пароли, состоящие из наиболее встречающихся символов, что значительно снижает время подбора. Иногда при подборе паролей используется также статистика встречаемости биграмм и триграмм - комбинаций двух и трех последовательных символов соответственно.

Для подбора паролей написано множество программ. Многие из них основаны на принципе поочередной подачи на вход системы аутентификации операционной системы различных вариантов паролей, другие используют принципы подбора вариантов пароля путем генерации хеш-функции и ее последующего сравнения с известным образом пароля. И в первом и во втором случаях среднее время подбора пароля зависит от производительности, вычислительной мощности компьютера и эффективности реализации алгоритма генерации хеш-функции в программе, подбирающей пароли (пароль из 6-8 символов, не включающий цифр, знаков препинания, варьируется от нескольких секунд до нескольких часов).

Тотальный перебор, оптимизированный с помощью словарей. При использовании для построения паролей смысловых слов (в сочетании с цифровыми индексами) используются парольные словари, адаптированные для разных стран мира (огромное количество подобных словарей содержит Internet). Действительно, английский язык содержит около 100000 слов, что в 6,5 меньше всех комбинаций из четырех английских букв. В случае отсутствия подбираемого пароля в словаре, опробуются все возможные словарные комбинации из словаря, слова из словаря с добавлением различных буквенно-цифровых индексов и т.д. Обычно данный метод используется в комбинации с предыдущим.

Подбор пароля с использованием знаний о пользователе. Для более легкого запоминания многие пользователи выбирают пароли в виде своего имени, имен друзей, близких, фамилии, даты рождения, номера телефонов, автомобилей и т.д., что позволяет (зная пользователя) вскрыть пароль за 10-20 попыток.

Подбор образа пароля. Если подсистема аутентификации операционной системы устроена так, что образ пароля существенно короче самого пароля, подбирается не пароль, а его образ. При подборе образа пароля необходимо получить сам пароль, но это возможно только в том случае, если хеш-функция, применяемая в системе, не обладает достаточной стойкостью.

Сбор мусора. Во многих операционных системах информация, уничтоженная пользователем, не уничтожается физически, а помечается как уничтоженная. С помощью специальных программ такая информация восстанавливается (так называемый «мусор»). Сбор «мусора» может осуществляться не только на дисках компьютера, но и в оперативной памяти.

Повышение полномочий. Как правило, данная атака осуществляется санкционированным пользователем сети, который, используя ошибки в программном обеспечении операционной системы и/или политике безопасности, получает доступ к информации, превышающий полномочия, предоставленные ему политикой безопасности. Обычно это достигается путем запуска программы от имени другого пользователя или подмены динамически подгружаемой библиотеки. Данный метод особенно эффективен в операционных системах, в которых допускается временное повышение полномочий пользователя (например, UNIX), a также вследствие того, что санкционированный пользователь может оказаться сотрудником, завербованным разведкой, либо работающим в интересах групп организованной преступности.

Программные закладки могут «загружаться» в операционное обеспечение на стадии разработки, изготовления и на стадии целевой установки на разведуемый объект. Наряду с компьютерными вирусами, которые захватывают значительную часть ресурсов компьютеров, затрудняют работу других программ, нейтрализуют систему защиты, приводят к «зависанию» компьютеров, а, зачастую, и к краху операционной системы.

Радиотепловизионная разведка по своей физической сущности подразделяется на пассивную и активную радиотепловую разведку.

Пассивная радиотепловая разведка (РТплР) обеспечивает добывание информации, содержащейся в изображениях наземных объектов, получаемых от различного собственного теплового излучения в инфракрасном диапазоне.

Тепловое излучение представляет собой превращение тепловой энергии тела в лучистую энергию вследствие сложных внутриатомных процессов, возникающих под действием температуры тела.

Величина теплового излучения зависит от структуры тела, его температуры и коэффициента черноты. Мощность Ф теплового излучения твердого тела, имеющего наблюдаемую поверхность S, которая нагрета до абсолютной температуры Т, определяется известным законом Стефана-Больцмана:

Коэффициент излучения может меняться в пределах от 0 до 1. Наименьшее значение он имеет у тел с белыми поверхностями (например, у полированного алюминия kE = 0,05), наибольшее - у черных тел. Тело, у которого ke= 1, называется абсолютно черным и служит эталоном при измерениях.

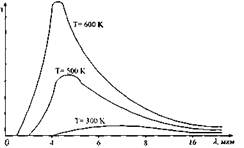

Наибольшее влияние на величину теплового радиоизлучения оказывает температура поверхности тела. На рис. 2.. приведены зависимости от длины волны интенсивности излучения 1см2 поверхности абсолютно черного тела с температурами 300, 500, 600 К.

Рис. 2. Графики спектральной плотности излучения черного тела при различной температуре поверхности

|

Рис. 2.1.6.2. Индикатриса излучения бронетранспортера в вертикальной плоскости для диапазона волн 2,7-5,3 мкм.

Большим тепловым излучением обладают различные промышленные предприятия, наземные и надводные цели. Мощные энергетические установки промышленных предприятий во время работы выделяют много тепла.

Характеристики теплового излучения промышленных предприятий определяются количеством, типами, мощностями и расположением энергетических установок.

Большинство наземных малоразмерных целей представляют собой объекты автомобильной и бронетанковой техники. Наиболее нагретыми частями этих объектов являются капот, обшивка брони над двигателем и выхлопные патрубки. Максимум индикатрисы излучения, как правило, направлен назад и вверх. В качестве примера на рис. 5.1. приведена индикатриса излучения БТР-60ПБ.

Распознавание объекта основано на принципе теплового контраста - разности теплового излучения наблюдаемого объекта и фона (фон еще называют «подстилающей поверхностью»), на котором наблюдаемый объект проецируется. Все теплообнаружители («тепловизоры», теплопеленгаторы, тепловые головки самонаведения ракет и др.) работают по принципу использования теплового контраста (ТК) между объектом и фоном. ТК между отдельными точками предмета позволяет получить снимки этого предмета эвапорографом.

Тепловизорами оснащаются органы наземной разведки, артиллерийской разведки, они устанавливаются на бронетехнике, кораблях, самолетах, вертолетах, используются в зенитно-ракетных комплексах (в частности, в головках самонаведения ракет).

Для определения местоположения разведуемого объекта из теплопепе-ленгаторных станций может создаваться теплопеленгаторная сеть.

Активная радиотепловая (инфракрасная) разведка обеспечивает добывание информации посредством облучения (подсвета) цели инфракрасным излучением и получения обратного, возвращенного информативного сигнала.

|

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 1291; Нарушение авторских прав?; Мы поможем в написании вашей работы!