КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

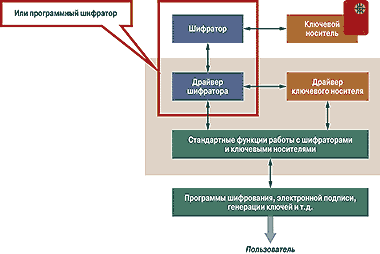

Как программы используют шифратор

|

|

|

|

Загрузка ключей шифрования

Есть еще одна особенность, касающаяся безопасности: чтобы у злоумышленника не было совсем никаких шансов, необходимо ключи загружать в шифратор, минуя оперативную память компьютера, где их теоретически можно перехватить и даже подменить. Для этого УКЗД дополнительно содержит порты ввода-вывода, например COM или USB, к которым напрямую подключаются разные устройства чтения ключевых носителей. Это могут быть любые смарт-карты (пластиковые карты с микросхемой памяти или микропроцессором), специальные USB-ключи или электронные таблетки Touch Memory (использующиеся, например, для домофонов).

Установленный на компьютере шифратор может использоваться сразу несколькими программами. Для того чтобы не возникало коллизий при одновременном обращении к шифратору разных программ, ставят специальное программное обеспечение управления им (рис. 4). Такое ПО выдает команды через драйвер шифратора и передает последнему данные, следя за тем, чтобы потоки информации от разных источников не пересекались, а также за тем, чтобы в шифраторе всегда находились нужные ключи.

Установленный на компьютере шифратор может использоваться сразу несколькими программами. Для того чтобы не возникало коллизий при одновременном обращении к шифратору разных программ, ставят специальное программное обеспечение управления им (рис. 4). Такое ПО выдает команды через драйвер шифратора и передает последнему данные, следя за тем, чтобы потоки информации от разных источников не пересекались, а также за тем, чтобы в шифраторе всегда находились нужные ключи.

Рис. 4. Программный интерфейс для шифратора

Еще одно назначение ПО управления шифраторами — обеспечить возможность замены одного шифратора на другой (на более современный), не меняя программного обеспечения.

На международном уровне в ответ на потребность в укреплении безопасности корпорация Intel выступила с проектом под названием Safer Computing Initiative. Одной из главных составляющих этой инициативы стало формирование в 2003 году совместной группы из ведущих представителей отрасли - Trusted Computing Group (TCG), ставящей своей целью повышение безопасности компьютеров. С момента своего образования TCG работает над стандартизацией аппаратных и программных интерфейсов, обеспечивающих взаимодействие между различными платформами и повышающих уровень защищенности при обмене информацией через Интернет.

TCG уделяет особое внимание выработке спецификаций важнейшей части общего решения по безопасности — аппаратного модуля Trusted Platform Module (TPM).

ТРМ — это аппаратный модуль, который выполняет следующие функции:

• служит безопасным хранилищем информации;

• реализует ряд криптографических функций, исполняемых в защищенной среде;

• хранит и сообщает сведения о целостности данных.

Хотя сам по себе модуль ТРМ не может обеспечить безопасность ПК, но его необходимо стандартизовать, чтобы поставщики платформ, операционных систем и прикладного программного обеспечения могли создавать технологические компоненты, способные сделать ПК и совершаемые с их помощью транзакции действительно защищенными.

В настоящее время TCG объединяет множество компаний, в состав директоров группы входят представители Intel, IBM, HP, Microsoft, Sony, Sun Microsystems, Seagate, Verisign и AMD. Модули ТРМ выпускают, в частности, компании Atmel, Infineon, National Semiconductor и STMicroelectronics.

Сегодня многие компании выпускают ПК с установленными ТРМ. Корпорация Intel также имеет решения на базе этой технологии (материнская плата Intel D865GRH оснащена ТРМ версии 1.1 и укомплектованная пакетом программного обеспечения, обеспечивающим повышенную безопасность персональной информации пользователя).

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 292; Нарушение авторских прав?; Мы поможем в написании вашей работы!