КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Профилактика против заражения вирусами

|

|

|

|

Классификация компьютерных вирусов

Защита от компьютерных вирусов

Компьютерным вирусом называется программа, которая может воспроизводиться в других программах («заражать» их), включая в них свою, возможно, модифицированную копию. Эта копия также способна к размножению. Зараженные программы (или их копии) передаются через различные носители информации (диски, флэш-память) или по сети на другие ЭВМ.

Компьютерные вирусы можно разделить на классы по следующим признакам:

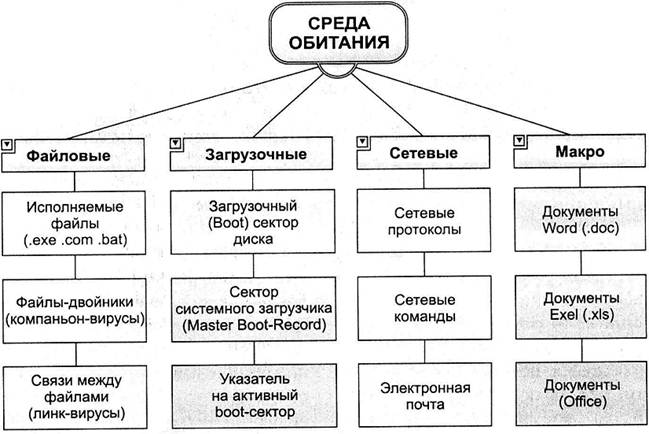

– по среде обитания (рис. 12.1);

– по способу заражения;

– по деструктивным возможностям;

– по особенностям алгоритма вируса.

Рис. 12.1 Среда обитания компьютерных вирусов

По среде обитания компьютерные вирусы можно разделить на файловые, загрузочные, сетевые и макровирусы. Файловые вирусы, в основном, внедряются в выполняемые файлы. Загрузочные вирусы заражают загрузочный сектор дискеты или сектор, содержащий системный загрузчик винчестера. Сетевые вирусы распространяются по компьютерной сети. Макровирусы заражают документы Word, Exel, Office и др.

По способу заражения среды обитания компьютерные вирусы делятся на резидентные и нерезидентные. Резидентные вирусы оставляют в оперативной памяти компьютера свою резидентную часть, которая перехватывает обращение операционной системы к файлам и программам и внедряется в них. Нерезидентные вирусы не заражают оперативную память компьютера и являются активными ограниченное время.

По деструктивным возможностям компьютерные вирусы можно разделить на:

– безвредные, не влияющие на работу компьютера, но уменьшающие свободную память на диске;

– неопасные, проявляющие себя лишь графическими, звуковыми и другими эффектами, но также уменьшающими свободную память компьютера;

– опасные вирусы, которые могут привести к серьёзным нарушениям в работе компьютера;

– очень опасные вирусы, которые могут привести к потере программ, уничтожению данных, а также стереть необходимую для работы ЭВМ системную информацию.

По особенностям алгоритма можно выделить следующие группы компьютерных вирусов:

– вирусы-спутники – вирусы, не изменяющие файлы. Они создают для ЕХЕ-файлов файлы-спутники с тем же именем, но с расширением СОМ. При запуске такого файла операционная система сначала обнаружит и исполнит СОМ-файл (то есть вирус), который потом запустит на исполнение ЕХЕ-файл;

– вирусы-черви – сетевые вирусы, которые, как правило, не изменяют файлы или сектора на дисках, но занимают память компьютера и рассылают свои копии на другие компьютеры;

– вирусы-паразиты – вирусы, которые при распространении своих копий обязательно изменяют содержание дисковых секторов или файлов;

– студенческие вирусы – вирусы, часто нерезидентные и, как правило, содержащие большое число ошибок;

– стелс-вирусы – вирусы-невидимки. Это программы, которые перехватывают обращения операционной системы к пораженным файлам или секторам дисков и подставляют вместо них незараженные участки информации. Могут обманывать антивирусные программы -сторожа;

– вирусы-призраки – трудно обнаруживаемые вирусы, не имеющие сигнатур, то есть не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же вируса - призрака не будут иметь ни одного совпадения. Они используют шифрование основного тела вируса и модификацию программы расшифровщика;

– вирусы-ноуботы – их название происходит от английского словосочетания knowledge robot. Эти вирусы перехватывают первые 128 бит каждого файла, обрабатываемого на ЭВМ, сохраняют их в памяти и передают затем по заданному адресу. В начальной части файла часто размещаются идентификаторы и пароли, адреса, перечень клиентов фирмы, номера кредитных карт. Эти вирусы выполняют задачи, так называемых, троянских программ;

– вирусы-троянские кони – это вредоносные программы, которые маскируются под полезные пользовательские программы. Такие программы могут отслеживать в данных компьютера пароли и идентификаторы пользователей, номера кредитных карточек, сохранять их в отдельном файле и передавать по сети по заданному адресу. После выполнения заданной функции троянские программы могут самоликвидироваться, не оставляя никаких следов своей деятельности.

Наиболее опасным видом вирусов являются троянские кони. Существуют два вида троянских коней: почтовые троянские кони и троянские кони с удаленным доступом.

Почтовые троянские кони при запуске сразу же собирают нужную им информацию и передают ее злоумышленнику через Интернет. Обычно передача осуществляется с помощью посылки электронного письма. При этом в качестве адреса получателя письма, содержащего украденную информацию, обычно используется временный бесплатный почтовый адрес на одном из многочисленных серверов в мире.

Троянские кони с удаленным доступом обычно копируют себя в одну из директорий, куда установлена операционная система, и производят изменения в ее конфигурации, приводящие к их автоматическому запуску при каждом запуске операционной системы. Обычно сами по себе эти вирусы ничего не делают и ждут команд от удаленного злоумышленника. Для нахождения этих программ злоумышленник производит сканирование блоков IP - адресов и, если в сети в данный момент есть компьютер с одним из этих адресов, то делается попытка активизации троянского коня. Если на компьютере есть троянский конь того типа, который ищет злоумышленник, то в ответ посылается отзыв. После этого злоумышленник дает команду скопировать информацию на свой компьютер с того компьютера, на котором установлен троянский конь, или дает другие команды, так как возможности этих программ весьма разнообразны.

Профилактика против заражения вирусами включает набор простых правил, снижающих вероятность заражения.

Правило 1. Копии программного обеспечения лучше покупать у официальных продавцов, чем бесплатно или почти бесплатно копировать их из других источников.

Правило 2. Периодически сохранять файлы на внешнем носителе. При наличии внешнего накопителя информации большого объема необходимо сделать резервную копию всего содержимого жесткого диска.

Правило 3. Не запускать не проверенные файлы, особенно полученные по компьютерной сети. Перед запуском новых программ обязательно следует их проверить одной или несколькими антивирусными программами. Необходимо, чтобы при работе с новыми программами в памяти компьютера резидентно находился какой-либо антивирусный монитор (сторож). Необходимо ограничивать круг лиц, допущенных к работе на конкретном компьютере.

Правило 4. Пользоваться утилитами проверки целостности информации. Такие утилиты сохраняют информацию о системных областях диска и информацию о файлах (контрольные суммы, размеры, атрибуты, даты последней модификации и т. д.). Периодически сравнивать информацию, хранящуюся в базе данных, с реальным содержанием винчестера. Любое несоответствие может служить сигналом о появлении вируса.

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 2790; Нарушение авторских прав?; Мы поможем в написании вашей работы!