КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Прокси-сервер

|

|

|

|

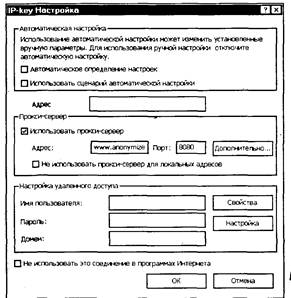

Сделать свои путешествия по Web анонимными можно также с помощью прокси-серверов, указывая их параметры в разделе Прокси-сервер (Proxy server) диалога настройки удаленного подключения (Рис. 3).

Рис. 3. Указание адреса прокси-сервера в настройках удаленного доступа

Прокси-сервер работает, по сути, как анонимайзер, т.е. при запросах Web-сайтов на серверах будет регистрироваться адрес прокси-сервера, но есть и некоторые отличия.

• Прокси-сервер не отменяет использование файлов куки.

• Прокси-сервер позволяет работать как с HTTP, так и с FTP-серверами, что дает возможность сделать анонимными не только посещения Web-сайтов, но также и загрузку файлов по протоколу FTP.

• Если использовать адрес прокси-сервера своего провайдера Интернета, угроза идентификации вашего компьютера остается.

• В любом случае прокси-сервер не защитит вас от следопытов со специфическими возможностями.

Для преодоления последнего недостатка можно воспользоваться услугами прокси-сервера постороннего провайдера. Erd можно найти, например, с помощью поисковых машин, предоставляемых различными Web-сайтами, скажем, Yahoo. Наберите в строке поиска proxy+server+configuration+Explorer, и в ответ вы получите множество Web-страниц, принадлежащих провайдерам Интернета, с описанием способов настройки их прокси-серверов. Затем попробуйте настроить на эти прокси-серверы свое удаленное соединение с провайдером Интернета и, как правило, после нескольких попыток у вас это получится.

Вопрос 2. Cокрытие следов атаки

Итак, подобно обычному грабителю, 'никакой настоящий хакер, побывав в чужом компьютере, не захочет оставить после себя следы, которые могут привлечь к нему внимание. Перед уходом из системы он создаст в ней потайные ходы, поместив в систему клавиатурного шпиона, например, кейлоггера IKS. Или же установит в компьютер утилиту удаленного администрирования взломанной системы, например, трояна NetBus (http://www.netBus.org). Но после всего этого хакеру потребуется уничтожить все следы своего пребывания в системе или, как минимум, сделать так, чтобы информация о его посещении, зарегистрированная системой защиты, не позволила определить его личность.

Вот какие методы чаще всего используются взломщиками для сохранения анонимности и скрытия следов атаки:

• Самое лучшее - это использовать для хакинга в Интернете посторонние компьютеры, доступ к которым не контролируется в должной степени (а таких компьютеров в любой организации - хоть пруд пруди).

• Можно подменить IР-адрес хакерского компьютера, использовав промежуточный анонимайзер или прокси-сервер.

• Чтобы скрыть установленные на взломанном компьютере хакерские программы, можно изменить стандартные номера портов этих программ, что затрудняет их выявление. Например, широко известная программа Back Orifice 2000 вместо стандартного порта 31337 может быть перенастроена на использование, скажем, порта 31336, и программы, анализирующие открытые порты компьютера, могут быть введены в заблуждение.

• Обязательно следует очистить журналы регистрации событий безопасности, которые заполняются средствами аудита систем Windows NT/2000/XP. Чтобы отключить средства аудита, взломщик может прибегнуть к утилите auditpol пакета W2RK, или какой-нибудь другой хакерской утилите, например, eisave.exe (http://www.ibt.ku.dk/jesper/ELSave/default.htm). Проще всего это можно сделать с помощью аплета Просмотр событий (Event Viewer) на панели управления Windows 2000/XP.

• Можно скрыть файлы и папки, скопированные во взломанный компьютер, установив в диалоге свойств файлов и папок флажок Скрытый (Hidden). Установка этого атрибута делает файл или папку невидимой в окне проводника Windows, если только не был установлен режим отображения скрытых файлов.

• Можно скрыть процессы, исполняемые хакерскими программами. Хакер может замаскировать запущенную им службу или программу, изменив ее имя на совершенно нейтральное, например, explorer.exe, которое в окне

диспетчера задач Windows можно будет спутать с обычным приложением проводника Windows.

• Более сложным являются случаи скрытия процессов хакерских программ за именами других процессов с помощью программ, подобных EliteWrap,.

• Наиболее совершенным методом скрытия хакерских программ следует считать использование так называемых руткитов (от английского слова Rootkit -базовый комплект инструментов). При этом подлинные программы ядра операционной системы подменяются хакерскими утилитами, выполняющими функции входной регистрации пользователей, ведения журнала нажатых клавиш и пересылки собранных данных по сети.

Для противостояния таким трюкам существуют специальные программные средства контроля целостности компьютерной информации. В качестве примера можно назвать приложение Tripwire (http://www.tripwiresecurity.com), которое позволяет выполнять контроль целостности файлов и папок, и приложение Cisco Systems (http://www.cisco.com) для проверки и анализа содержимого журналов регистрации. Системы Windows 2000/XP также предоставляют встроенный инструмент проверки целостности файлов.

|

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 533; Нарушение авторских прав?; Мы поможем в написании вашей работы!