КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Трассировка поддельной почты

|

|

|

|

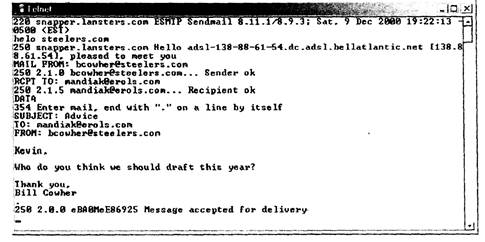

На рис. А.7 показан пример того, как послать поддельную почту, соединяясь прямо с сервером e-mail на порте 25. Вы видите, что можно соединяться с помощью telnet прямо с почтовыми серверами и выполнять вручную SMTP-команды HELO, MAIL FROM:, RCPT ТО: и DATA. Эти команды почтовый сервер понимает и обрабатывает для любого посылаемого сообщения e-mail. Обычно пользователь никогда не видит таких команд, поскольку Netscape Messenger и другие клиенты e-mail выполняют эти низкоуровневые команды вместо него.

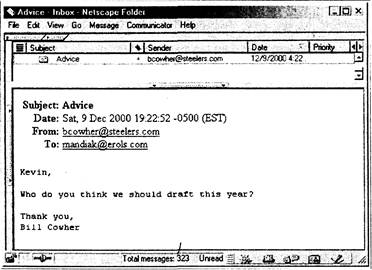

Отметим, что e-mail имеет вид, как будто оно было послано тренером футбольной команды Pittsburgh Steelers Биллом Кауэром. (На самом деле он этого не делал.) Это безобидное послание e-mail, но представьте себе, какой хаос могут вызвать атакующие, посылая поддельную почту от системных администраторов, требующих, чтобы все пользователи сменили свои пароли.

На рис. А.8 показана поддельная почта, полученная от Билла Кауэра. Не существует простого способа определить, что оно поддельное. Полагайтесь на здравый смысл.

Рис. А.7. Как поспать e-mail с помощью telnet

Рис. А.8. Получение поддельной почты

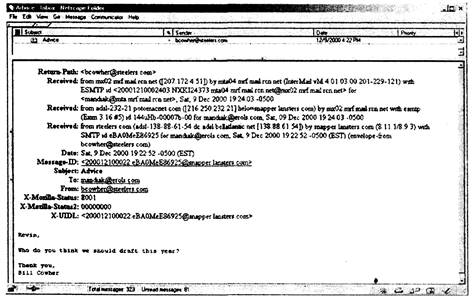

Первый шаг в идентификации и трассировке поддельной почты будет таким же, как и трассировка любого сообщения e-mail. Необходимо сначала просмотреть заголовки полученного сообщения e-mail (см. рис. А.9). В этом примере заголовки показывают, что исходным почтовым сервером является snapper.lansters.com. По распоряжению суда можно получить файлы журналов из snapper.lansters.com, чтобы определить, кто послал сообщение.

Поддельная почта также используется для внедрения незаконных серверов или вирусов в сеть. В недавнем случае кто-то послал поддельную почту (которая использовала исходный адрес e-mail системного администратора) с приложением в виде исполняемого файла. Приложение оказалось черным входом удаленного доступа с именем SubSeven. Интересно отметить, что все получатели, которых мы проверили, невольно выполнили программу черного хода на своих персональных рабочих станциях.

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 1152; Нарушение авторских прав?; Мы поможем в написании вашей работы!