КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Распределение ключей

|

|

|

|

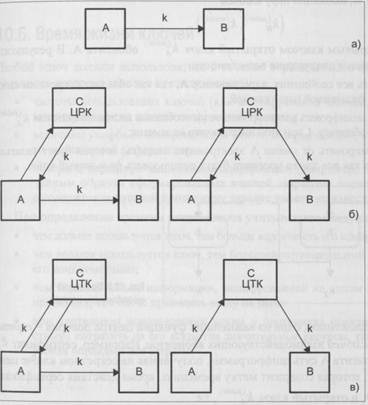

Распределение ключей между участниками информационного обмена в сети реализуется двумя способами (рис. 5):

· использованием одного или нескольких центров распределения или трансляции ключей;

· прямым обменом сеансовыми ключами между пользователями сети

Рис. 5. Возможные варианты построения схемы распределения ключей:

а - прямой обмен между пользователями в сети (схема типа «точка-точка»); б - схемы с использованием центра распределения ключей (ЦРК); в - схемы с использованием центра трансляции ключей (ЦТК). А, В, С - участники информационного обмена, k - ключ

Недостатком первого подхода является возможность злоупотреблений со стороны центра, которому известно, кому и какие ключи распределены. Во втором случае проблема заключается в необходимости проведения более качественной, чем в первом случае, процедуры аутентификации для проверки подлинности участников сеанса взаимодействия и достоверности самого сеанса. Примером первого подхода является схема Kerberos, примером второго - схема Диффи-Хеллмана.

Схемы, показанные на рис. 5 б и в, предполагают, что абоненты А и В предварительно разделили знание своих секретных ключей с центром С. Схемы с ЦРК предполагают, что именно последний формирует сеансовые ключи. Схемы, показанные на рис. 5 в, отличаются от предыдущего варианта тем, что ЦТК обеспечивает только перешифрование полученной ключевой информации.

В двухключевых асимметричных криптосистемах существует опасность подмены открытого ключа одного или нескольких участников информационного обмена. Задача защиты открытых ключей от подделки является «ахиллесовой пятой» всей технологии.

Учитывая вышеизложенное, одна из важнейших функций центра доверия - сертификация открытых ключей взаимодействующих абонентов.

В самом общем случае функциями центра доверия могут являться:

· генерация, хранение, распределение и контроль времени жизни ключей;

· сертификация ключей;

· аутентификация участников информационного обмена;

· аудит;

· служба единого времени;

· нотариальная служба;

· служба депонирования ключей.

|

|

|

|

Дата добавления: 2014-01-07; Просмотров: 484; Нарушение авторских прав?; Мы поможем в написании вашей работы!