КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Уязвимость ГСПД и ее проявления

|

|

|

|

Под угрозой информационной безопасности (ИБ) ГСПД понимается возможное ВН информационной безопасности на информационную сферу ГСПД, непредотвращение, необнаружение и неликвидация последствий которого средствами ГСПД может привести к ухудшению заданного уровня качества службы или к ухудшению заданных качественных характеристик функционирования ГСПД и, как следствие, к нанесению ущерба пользователю или оператору ГСПД или государству.

Совершенно очевидно, что любая успешная атака нарушителя (ВН), направленная на реализацию угрозы ИБ ГСПД, непременно использует определенные особенности и уязвимости построения и функционирования ГСПД, в том числе и средств обеспечения ИБ. Ни один здравомыслящий нарушитель не будет пытаться случайным образом вмешаться в процесс функционирования ГСПД без четкой проработки стратегии воздействия, опирающейся на знание нарушителем определенных особенностей построения и уязвимостей ГСПД.

При этом под уязвимостью ГСПД или уязвимостью процесса функционирования ГСПД понимаются недостатки технологии процесса передачи данных и управления, средств связи, мер и средств обеспечения информационной безопасности ГСПД, позволяющие нарушителю совершать действия, приводящие к реализации той или иной угрозы ИБ ГСПД.

Уязвимости ГСПД появляются вследствие:

• необеспеченности реализованными механизмами защиты ГСПД заданных требований к процессу защиты либо предъявление к механизмам защиты ГСПД непродуманного набора требований, делающих ГСПД незащищенной (слабо защищенной) по отношению к возможности реализации нарушителем определенных воздействий (например, хищение носителей информации, содержащей подлежащие защите данные, задействование алгоритмических, программных и аппаратных закладок, приводящих к не обнаруживаемому средствами СОИБ ГСПД нарушению процесса функционирования ГСПД);

• внесения случайных или преднамеренных ошибок:

а) при разработке алгоритмов и программ ГСПД;

б) при разработке защищенных процедур, протоколов и интерфейсов взаимодействия пользователей, операторов и администраторов с аппаратно-программным обеспечением ГСПД;

в) при реализации проектных решений по созданию системы обеспечения ИБ ГСПД, делающих неэффективными реализованные в СОИБ ГСПД механизмы защиты, например, не введение механизмов учета и регистрации различных действий персонала и событий, происходящих в объектах защиты ГСПД;

• неадекватного реагирования подсистемы управления СОИБ ГСПД на информационные воздействия нарушителя в процессе эксплуатации ГСПД.

В соответствии с вышесказанным взаимосвязь понятий уязвимости и угрозы ИБ ГСПД очевидна. Потенциальный нарушитель на основе добываемых сведений об информационной сфере и средствах защиты ГСПД использует соответствующие уязвимости для реализации определенной угрозы ИБ ГСПД.

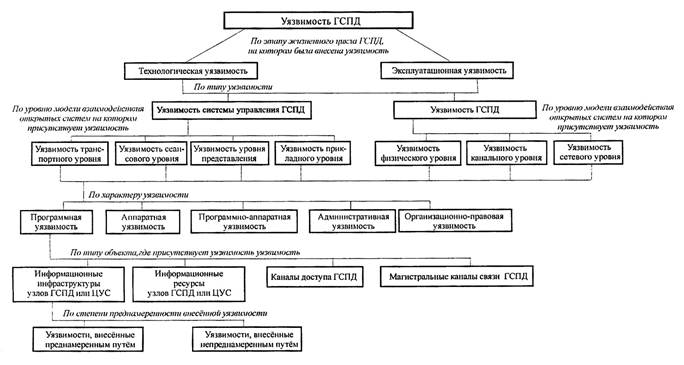

Следовательно, оценку информационной безопасности ГСПД следует основывать на исследовании уязвимостей ГСПД, используемых нарушителем для нарушения характеристик ИБ ГСПД и позволяющих ему осуществлять свои действия информационным оружием. Сложившаяся практика исследования совершившихся реализаций атак нарушителя, уделяющая основное внимание методам и средствам преодоления средств защиты, обладает существенным недостатком: отталкиваясь от действий нарушителя, она фактически представляет собой анализ технологии преодоления средств защиты и не связана с выявлением уязвимостей и недостатков ГСПД и ее средств защиты. На рис. 2.1 представлена схема классификации возможных уязвимостей ГСПД.

Рис. 2.1. Схема классификации возможных уязвимостей ГСПД

|

|

|

|

|

Дата добавления: 2014-01-20; Просмотров: 891; Нарушение авторских прав?; Мы поможем в написании вашей работы!