КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Модель воздействий нарушителя на эксплуатационном уровне

|

|

|

|

ВН на эксплуатационном этапе могут осуществляться по общедоступным (абонентским) каналам связи ГСПД, по внутренним (магистральным) каналам связи ГСПД, по непредусмотренным каналам, в том числе и радиоканалам связи, а также непосредственно с консоли управления объекта ИБ.

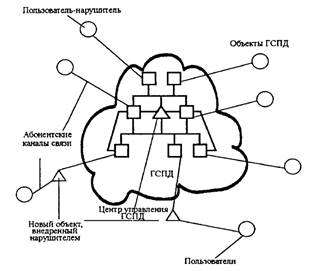

При ВН по абонентским каналам связи ГСПД нарушитель находится за пределами ГСПД (рис. 3.1). В процессе реализации воздействий данного типа нарушителю необходимо подключиться к каналам доступа пользователя к информационной сфере ГСПД. ВН по абонентским каналам связи может осуществляться при помощи оконечного оборудования пользователей ГСПД или при помощи специализированного программно-аппаратного средства нарушителя, «врезаемого» в абонентские каналы связи.

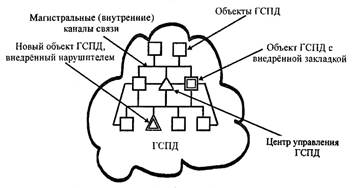

При воздействии на объект ИБ по магистральным каналам связи (рис. 3.2) нарушитель размещается внутри ГСПД. При этом ВН на объект ИБ может реализовываться двумя способами:

• первый способ реализации ВН по магистральным каналам связи предполагает наличие закладок, внедренных нарушителем в информационную сферу объектов ГСПД - ЦУС или узлов ГСПД. Закладки могут быть активизированы автоматически (например, по наступлении определенного времени) или по команде нарушителя, посланной им по каналам связи. После активизации закладки нарушитель получает возможность несанкционированного управления функциями узлов ГСПД и ЦУС посредством формирования команд управления, направляемых закладкам;

• второй способ реализации ВН по магистральным каналам связи включает в себя внедрение в информационную сферу ГСПД нового объекта, управление которым осуществляет нарушитель. Такое внедрение может быть реализовано посредством «врезания» нарушителем в магистральные каналы связи ГСПД программно-аппаратного средства нарушителя.

Рисунок 3.1 - Схема ВН по удаленным

каналам связи ГСПД

Рисунок 3.1 - Схема ВН по удаленным

каналам связи ГСПД

|

Рисунок 3.2 - Схема ВН по магистральным

каналам связи

Рисунок 3.2 - Схема ВН по магистральным

каналам связи

|

При ВН по радиоканалам связи нарушитель имеет возможность активизировать закладку, ранее внедренную в информационную сферу объектов ГСПД. После активизации в соответствии с командами нарушителя закладка начинает выполнять несанкционированные действия.

ВН с консоли управления осуществляются путем ввода с клавиатуры консоли объекта ИБ команд, направленных на выполнение несанкционированных действий.

На эксплуатационном этапе жизненного цикла ГСПД нарушитель может внести следующие типы уязвимостей: уязвимости, вызванные неправильной настройкой и использованием программно-аппаратного обеспечения ГСПД; уязвимости, обусловленные некорректной разработкой и реализацией политики безопасности ГСПД; уязвимости, связанные с ошибками в реализации организационно-правовых методов защиты; уязвимости, вызванные внедрением нарушителем в компоненты аппаратно-программного обеспечения ГСПД люков, закладок и вирусов.

Выявление уязвимостей на эксплуатационном этапе жизненного цикла ГСПД осуществляется нарушителем путем сбора сведений об информационной сфере ГСПД, изучения системы обеспечения ИБ ГСПД, а также изучения сведений о том, кто, когда и к какой информации, аппаратуре или ресурсам ГСПД получает доступ. Выявление нарушителем уязвимостей ГСПД также возможно посредством вербовки или внедрения в число обслуживающего персонала ГСПД (техников, операторов ГСПД или администраторов безопасности) специально подготовленных агентов. Другими способами выявления уязвимостей ГСПД является анализ трафика ГСПД, т.е. выполнение действий, связанных с обзором передаваемых в ГСПД данных (наличие/отсутствие, частота, направление, последовательность, тип, объем и т.д.), или сбор сведений о параметрах работы программно-аппаратного обеспечения ГСПД. Для целей выявления уязвимостей ГСПД нарушитель может использовать информацию об аппаратно-программном обеспечении ГСПД (например, версию операционной системы, перечень используемых сетевых служб, топологию ГСПД, тип аппаратной платформы ГСПД и др.), информацию об организационно-технических методах и средствах обеспечения ИБ ГСПД (например, методы распределения криптографических ключей, функции центра управления безопасностью и др.), информацию о действиях, выполняемых пользователем, оператором или администратором безопасности ГСПД (например, время начала и завершения работы в ГСПД, список команд управления, используемых оператором или администратором безопасности ГСПД, и др.).

Непосредственная активизация выявленных уязвимостей ГСПД осуществляется нарушителем на этапе эксплуатации путем нарушения одной из характеристик ИБ ГСПД.

|

|

|

|

|

Дата добавления: 2014-01-20; Просмотров: 468; Нарушение авторских прав?; Мы поможем в написании вашей работы!