КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Безопасность информационных систем

|

|

|

|

Анализ состояния дел в области обеспечения информационной безопасности ИС показывает, что в большинстве ведущих зарубежных стран сложилась вполне сформировавшаяся концепция и архитектура обеспечения информационной безопасности ИС, основу которой составляют:

• достаточно четко очерченная система концептуальных взглядов на проблему обеспечения информационной безопасности ИС;

• весьма развитый арсенал технических средств защиты, производимых на собственной промышленной базе;

• значительное число фирм, включающих в свой состав ведущих ученых и специалистов в области информационной безопасности ИС и специализирующихся на решении вопросов информационной безопасности;

• наличие значительного практического опыта с обеспечением защиты ноу-хау в вопросах практического обеспечения информационной безопасности ИС.

Под информационной безопасностью принято понимать степень защищенности ИР и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям ИР и поддерживающей инфраструктуры. Однако информационная безопасность не сводится исключительно к защите ИР Субъект информационных отношений может пострадать непосредственно от процесса информатизации.

С этой точки зрения под информационной безопасностью следует понимать свойство процесса информатизации, характеризующее состояние защищенности личности, общества и государства от возможных негативных последствий информатизации. Кроме того, субъект информационных отношений может понести убытки не только от недостаточной степени защищенности ИР, но и от повреждения ИС, вызвавшего задержку в функционировании критических систем или перерыв в обслуживании клиентов в коммерческих структурах. Таким образом информационная безопасность должна иметь двунаправленный характер:

§ необходимо гарантировать непрерывность и корректность функционирования ИС, обеспечивающих безопасность людей и экологической обстановки;

§ необходимо обеспечивать защиту ИР, обрабатываемых в этих системах.

Требования по обеспечению информационной безопасности в различных информационных системах могут существенно отличаться, однако они всегда направлены на достижение трех основных свойств:

1) целостности — информация, на основе которой принимаются решения, должна быть достоверной и точной, защищенной от искажения, уничтожения и (или) несанкционированной модификации (изменения содержания);

2) доступности (готовности) — информация и соответствующие автоматизированные службы должны быть доступны, готовы к работе всегда, когда в них возникает необходимость;

3) конфиденциальности — информация ограниченного пользования должна быть доступна только тому, кому она предназначена.

Важное звено мероприятий по реализации политики безопасности ИТ — это сертификация продуктов и аттестация систем информационных технологий на соответствие требованиям безопасности информации.

Для создания эффективной системы обеспечения информационной безопасности необходимо достаточно корректно построить иерархическую систему показателей эффективности, точно соответствующих целям и задачам формируемой системы. На сегодня существует два способа выбора показателей (критериев) защищенности информации:

1) определение минимального набора необходимых для защиты информации функций, соответствующего конкретному классу защищенности в соответствии с принятыми стандартами;

2) определение профиля защиты, в котором учитываются особенности решения задач защиты информации в организации (в соответствий с международными стандартами ИСО 15408, ИСО 17799, германским стандартом BSI).

Более гибкий применительно к построению современных систем защиты информации — второй способ, что подтверждается мировой практикой. Он связан с необходимостью объединения в единой системе множества технических средств и программ, используемых в открытых вычислительных системах или сетях. Термин «открытые» следует понимать таким образом, что соответствующая определенным стандартам вычислительная система будет открыта для взаимосвязи с любой другой системой, которая соответствует тем же стандартам. Это, в частности, относится и к механизмам защиты информации от несанкционированного доступа (НСД).

В начале 1990-х годов ИСО и МЭК стали создавать международные стандарты по критериям оценки безопасности информационных технологий для общего использования, названные Common Criteria for Information Technology Security Evaluation или просто Common Criteria и 8 июня 1999 г. был утвержден Международный стандарт ИСО/МЭК 15408 под названием «Общие критерии оценки безопасности информационных технологий» (ОК). Использование методик данного стандарта позволяет специалистам определить для заказчика те критерии, которые могут быть использованы в качестве основы для выработки оценок защитных свойств продуктов и систем информационной технологии. Кроме того, эти методики позволяют проводить наиболее полное сравнение результатов оценки защитных свойств корпоративных информационных систем (КИС) с помощью общего перечня (набора) требований для функций защиты продуктов и систем, а также методов точных измерений, проводимых во время получения оценок защиты. Основываясь на этих требованиях, в процессе выработки оценки уровня защиты устанавливается уровень доверия.

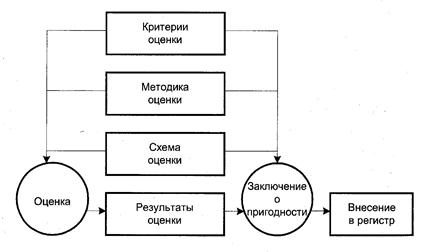

ОК используются для задания требований безопасности продуктов или систем ИТ и в качестве методической базы при оценке степени выполнения требований безопасности. Оценка должна проводиться в рамках утвержденной схемы оценки. Методика оценки действует в рамках административных и правовых ограничений, которые также определяются схемой оценки. На рис. 6.1 показаны основные элементы процесса оценки безопасности и их взаимосвязь.

Схема оценки включает стандарты и правила административного регулирования, которым должны отвечать условия оценки и следовать специалисты, осуществляющие оценку. Процедура сертификации представляет независимую экспертизу результатов оценки, завершаемую заключением о пригодности продукта или системы и выдачей сертификата. Информация о сертификате обычно является открытой. Стандарты предоставляют заказчикам методы выбора требований безопасности в соответствии с назначением их продуктов или систем ИТ.

Рис. 6.1. Основные элементы процесса оценки безопасности и их взаимосвязь

Требования заказчика (запросы потребителя) формируются на основании результатов проведенного анализа риска, выбранной политики безопасности организации и с помощью иерархической шкалы гарантийных требований. Разработчики могут использовать механизмы, предлагаемые в ОК, для создания продукта или системы ИТ, комплекс средств обеспечения безопасности которых реализует предъявляемые к ним функциональные требования и уровень гарантии безопасности. ОК можно использовать также для определения круга специалистов и их действий, необходимых для подготовки обоснования и проведения оценки. ОК определяют также содержание и форму такого обоснования.

Эксперты, проводящие оценку, должны использовать ОК при составлении заключения о соответствии объекта оценки предъявляемым к нему требованиям безопасности. ОК дают общее описание процесса экспертизы, но не определяют процедуру ее осуществления.

Международный стандарт ИСО 17799 «Управление информационной безопасностью». Стандарт определяет общую организацию, классификацию данных, системы доступа, направления планирования, ответственность сотрудников, использование оценки рисков и т.д. в контексте информационной безопасности. По сути стандарт определяет систему менеджмента, и в этом смысле не является техническим стандартом. Официальное Руководство по применению стандарта содержит рекомендации, позволяющие организации самостоятельно определить необходимые требования по обеспечению информационной безопасности в каждом конкретном случае.

Стандарт содержит более 100 элементов управления информационной безопасностью, сгруппированных следующим образом:

1. ПОЛИТИКА В ОБЛАСТИ БЕЗОПАСНОСТИ. Назначение: обеспечение управления и поддержки политики в области информационной безопасности со стороны руководства предприятия.

2. ОРГАНИЗАЦИЯ СИСТЕМЫ БЕЗОПАСНОСТИ. Назначение: создание организационной структуры, которая будет внедрять и обеспечивать работоспособность системы информационной безопасности организации.

3. КЛАССИФИКАЦИЯ РЕСУРСОВ И УПРАВЛЕНИЕ. Назначение: поддержка адекватной информационной безопасности организации путем возложения персональной ответственности, а также классификации информационных ресурсов по необходимости и приоритету защиты.

4. БЕЗОПАСНОСТЬ И ПЕРСОНАЛ. Назначение: уменьшение риска человеческих ошибок, хищений и неправильного использования оборудования, в том числе путем эффективного обучения и внедрения механизма отслеживания инцидентов.

5. ФИЗИЧЕСКАЯ И ВНЕШНЯЯ БЕЗОПАСНОСТЬ. Назначение: предотвращение несанкционированного доступа, повреждения и нарушения работы информационной системы.

6. МЕНЕДЖМЕНТ КОМПЬЮТЕРОВ И СЕТЕЙ. Назначение: обеспечение безопасного функционирования компьютеров и сетей.

7. УПРАВЛЕНИЕ ДОСТУПОМ К СИСТЕМЕ. Назначение: управление доступом к деловой информации, предотвращение несанкционированного доступа и обнаружение несанкционированной деятельности.

8. РАЗРАБОТКА И ОБСЛУЖИВАНИЕ СИСТЕМЫ. Назначение: обеспечение выполнения требований безопасности при создании или развитии информационной системы организации, поддержка безопасности приложений и данных.

9. ОБЕСПЕЧЕНИЕ НЕПРЕРЫВНОСТИ РАБОТЫ. Назначение: подготовка планов действий в случае чрезвычайных обстоятельств и для обеспечения непрерывности работы организации.

10. СООТВЕТСТВИЕ ЗАКОНОДАТЕЛЬСТВУ. Назначение: обеспечение выполнения требований законодательства, включая законы об авторских правах и защите данных и нормативных актов.

Такая структура позволяет выбрать те средства управления, которые имеют отношение к конкретной организации или сфере ответственности внутри организации. Выделено также десять так называемых ключевых элементов управления, являющихся фундаментальными:

1)политика по информационной безопасности;

2)распределение ответственности за информационную безопасность;

3)образование и тренинг по информационной безопасности;

4)отчетность по инцидентам с безопасностью;

5)защита от вирусов;

6)обеспечение непрерывности работы;

7)контроль копирования лицензируемого программного обеспечения;

8) защита архивной документации организации;

9) защита персональных данных;

10) выполнение политики по информационной безопасности.

Контрольные вопросы

1. Дайте определение информационной безопасности.

2. Перечислите основные положения концепциии обеспечения информационной безопасности ИС.

3. Каковы гарантийные требования информационной безопасности?

4. Что определяет международный стандарт ИСО 17799 «Управление информационной безопасностью» и какова его структура?

5. Назовите десять ключевых элементов управления информационной безопасностью.

|

|

|

|

|

Дата добавления: 2014-01-13; Просмотров: 1309; Нарушение авторских прав?; Мы поможем в написании вашей работы!