КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Лекция №1.Технология построения защищенной КС

|

|

|

|

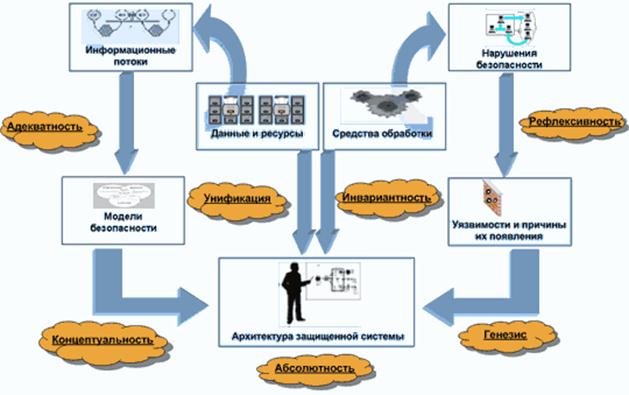

Разработка защищенных систем должна начинаться с разработки технологии их создания, которая должна не только включать классические методы защиты, но и обобщить имеющийся опыт нарушений безопасности. Следовательно, решить задачу обеспечения безопасности представляется возможным, соблюдая наличие ключевых принципов.

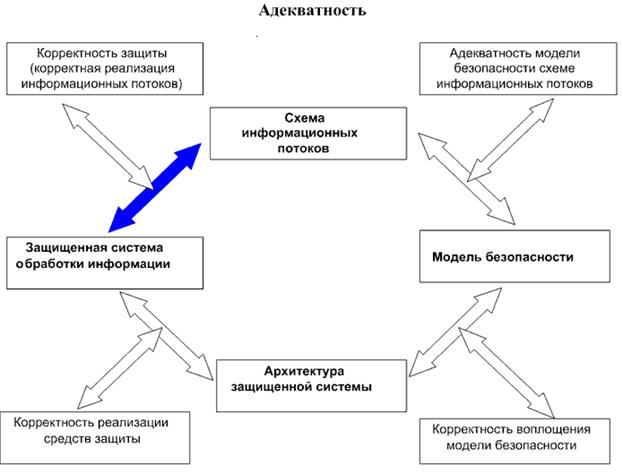

1)Принцип адекватности - чтобы обеспечить безопасность процесса обработки информации защищенная система должна обеспечивать эквивалентную реализацию информационных потоков обслуживаемого ею информационного процесса, т. е. допускать существование только тех потоков информации, которые являются частью этого процесса. Информационные потоки описываются с помощью схемы, отражающей маршруты прохождения потоков информации, их содержание, а также принципы управления этими потоками. Поскольку защищенная система должна быть пригодна для решения широкого круга задач, целью ее разработки является не воплощение какой-либо конкретной схемы информационных потоков, а реализация некоторой модели безопасности, описывающей целый класс информационных процессов. Модель безопасности служит связующим звеном между разработчиками и потребителями, поскольку представляет собой компактную формулировку решаемой задачи и характеризует возможности защиты. Модель безопасности должна описывать все возможные информационные потоки, определять критерий безопасности системы и формулировать правила управления информационными потоками. Принцип адекватности означает, что модель безопасности, выбранная при реализации защищенной системы, должна полностью отражать схему информационных потоков реального процесса, для защиты которого предназначена эта система.

2)Принцип рефлексивности - для того чтобы обеспечить реальную безопасность и успешно противостоять деструктивным воздействиям (атакам), необходимо определить и устранить недостатки, присущие современным системам, которые часто подвергаются успешным нападениям. Результаты исследований механизмов осуществления атак показывают, что причины успеха нарушений безопасности предопределены свойствами самих информационных систем, т. к. любой механизм атаки непременно использует так называемые уязвимости - определенные особенности построения и функционирования средств обработки информации или недостатки средств защиты. Следовательно, для того чтобы построить реально безопасную систему достаточно обеспечить отсутствие в ней уязвимостей

3)Принцип унификации - должно существовать однозначное соответствие между контролируемыми операциями доступа субъектов к объектам и отношениями доступа, описываемыми моделями безопасности. Это позволяет придать средствам защиты универсальность и использовать их без изменения как для реализации различных моделей безопасности, так и для контроля доступа к объектам различной природы. Следование этому принципу приводит к необходимости создания универсального интерфейса доступа к ресурсам, все операции которого однозначным образом отображаются на множество отношений, описываемых моделями безопасности.

4) Принцип инвариантности - средства защиты должны быть независимы от особенностей реализации приложений и логики их функционирования. Средства защиты должны представлять все типы информационных взаимодействий в виде операций доступа субъектов к объектам и контролировать их с помощью универсальных алгоритмов, инвариантных к типу взаимодействий.

5) Принцип концептуальности - средства защиты должны реализовывать управление доступом в соответствии с правилами непротиворечивой, формальной доказанной модели безопасности. Использование при построении защищенной системы математической модели позволяет доказать безопасность на основе формального критерия и использовать его как эталон для проверки функционирования системы. Кроме того, на основе формальной модели можно построить полное множество тестов и проверить корректность работы средств защиты для всех потенциально возможных ситуаций.

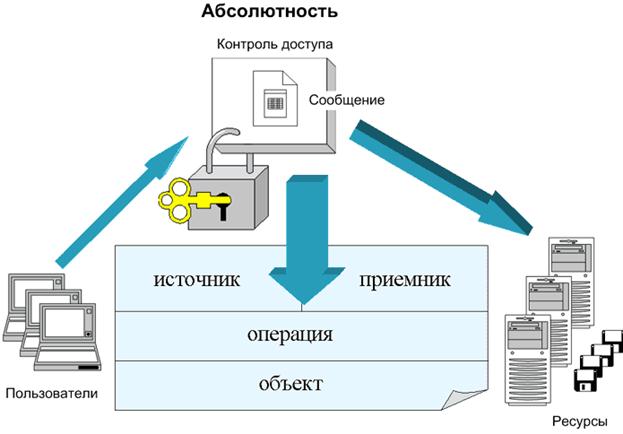

6) Принцип абсолютности - средства защиты должны быть встроены в систему обработки информации таким образом, чтобы абсолютно все без исключения механизмы взаимодействия находились под их контролем.

7) Принцип генезиса - для создания системы, лишенной узвимостей, следует выявить и устранить источники их появления, а не пытаться затыкать бреши путем фиксирования постоянно обнаруживающихся узявимостей. Как показали исследования природы уязвимостей, наиболее распространенная причина их появления - это отсутствие последовательного подхода при реализации контроля доступа, наличие привилегированных средств, передающих пользователям часть своих полномочий в обход средств защиты, наличие ошибок в реализации средств защиты. Существующие системы содержат привилегированные средства и сервисы, которые передают пользователям часть своих полномочий в обход средств защиты. Любая программная ошибка в таких средствах ведет к появлению уязвимости.

|

|

|

Дата добавления: 2014-01-13; Просмотров: 647; Нарушение авторских прав?; Мы поможем в написании вашей работы!