КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Система защиты информации от несанкционированного доступа в рабочей станции

|

|

|

|

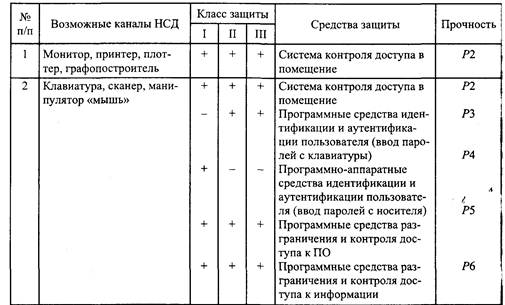

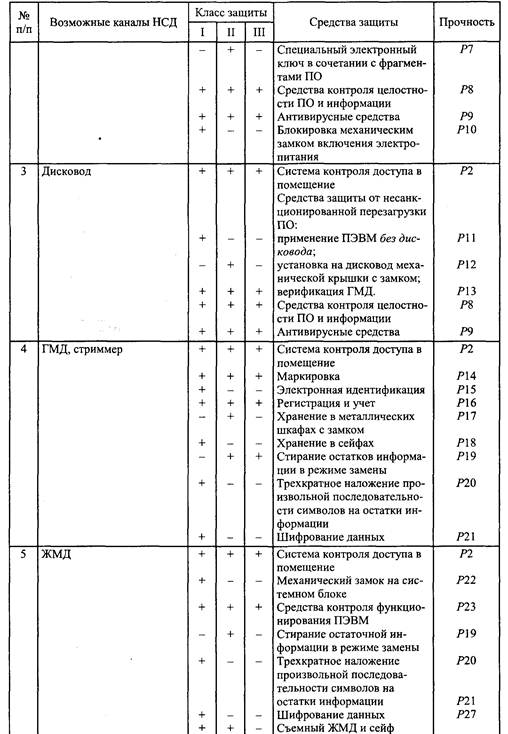

Применяя предложенную выше методологию построения защиты, представим распределение средств защиты по возможным каналам НСД рабочей станции в виде табл. 6.1.

Таблица 6.1

При этом средства защиты от нарушителя, не являющегося законным пользователем, образуют по I классу нижеследующие защитные оболочки.

Контролируемую оболочку составят средства со следующими значениями прочности: Р1, Р2, Р4 - Р6, P8, Р9, Р15, Р16, P18, Р23, Р25, Р26. Данные значения вычисляются по специальной формуле. При этом считаем, что антивирусные средства и средства контроля целостности ПО работают автоматически через определенный период времени и образуют отдельную защитную оболочку.

Перечисленные средства защиты необходимо проанализировать на предмет того, что на одном канале НСД, вероятно, одна часть будет дублировать друг друга, другая - перекрывать возможный путь обхода средства защиты, т.е. защита данного канала может состоять из параллельно и последовательно соединенных преград. Например:

на 1-м канале дублировать друг друга будут средства со значениями Р1 и Р2;

на 2-м канале дублируют друг друга средства со значениями Р1, Р2, Р4;

средства со значениями Р5 и Р6 образуют отдельную последовательную цепочку, она дублирует параллельную преграду, состоящую из Р1, Р2, Р4. Последние средства со значениями P8, P9 образуют отдельную цепочку. Замок на включение электропитания как оргтехническая мера также дублирует указанные средства. Прочность замка определяется по паспортным данным завода-изготовителя.

Аналогичным образом определяется прочность защиты на каждом возможном канале НСД и затем - прочность защиты контролируемой оболочки в целом.

Перечисленные средства объединяются в систему безопасности информации с помощью специально выделенных в сети, в которую входит данная PC средств контроля и управления. В интересах последней рабочая станция должна содержать соответствующие программы-агенты, в задачи которых входят:

• регистрация и передача сообщений о НСД с указанием имени рабочей станции, даты, времени, предъявленного имени и пароля пользователя, характера НСД (несовпадения пароля, нарушения полномочий и др.);

• ведение журнала регистрации санкционированного и несанкционированного доступа к ПО и информации и выдача по запросу сети соответствующих справок.

Пример структурной схемы системы безопасности информации на рабочей станции приведен на рис. 2.

Рис. 2. Схема системы безопасности информации рабочей станции

|

|

|

|

Дата добавления: 2014-01-14; Просмотров: 303; Нарушение авторских прав?; Мы поможем в написании вашей работы!