КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Брюс Шнайер. Прикладная криптография. М., изд. Триумф. 2002 г., 797 с

|

|

|

|

Дизайн и упаковка экспортного товара

Дизайн экспортного товара характеризуется совокупностью показателей, определяющих внешний вид и функционирование продукта с точки зрения требований потребителей на выбранном рынке.

Упаковка – оболочка для товара, предназначенная для его сохранения и

идентификации. Упаковка включает тару, этикетку, вкладыш и маркировку.

Функции упаковки:

• защита от повреждений;

• удобства хранения и транспортировки;

• коммуникации (марка, состав, описание).

При планировании экспортной упаковки необходимо учитывать:

• размер;

• стоимость;

• восприятие цветов местными потребителями;

• уровень образования потребителя;

• узнаваемость товара;

• экологичность упаковки.

Функции этикетки:

• идентификация товара или торговой марки;

• сорт товара;

• описание товара;

• продвижение товара.

В ряде стран законодательством предусмотрены особые требования к

информации на упаковке и этикетке.

Содержание маркировки экспортного товара:

• наименование производителя;

• номер заказа;

• номер упаковочной единицы;

• место и порт назначения;

• страна производства;

• габариты;

• инструкции по погрузке и выгрузке;

• показания по безопасности.

Торговая марка – имя, знак, символ или их сочетание, идентифицирующее один или несколько продуктов.

Локальная торговая марка – разрабатывается с целью приобретения имиджа на определенных рынках.

Глобальная торговая марка – разрабатывается с целью приобретения глобального имиджа на мировом рынке.

ДСТУ ISO/IEC 11770-1.2,3. Інформаційні технології – Методи захисту – Управління ключовими даними (2– Протоколи, що ґрунтуються на симетричних криптографічних перетворюваннях).

ДСТУ ISO/IEC 11770-3 (15946 -3), Інформаційні технології – Методи захисту – Управління ключовими даними – Протоколи, що ґрунтуються на асиметричних криптографічних перетворюваннях.

6.1.1 За гальні положення управління ключовими даними

Управління ключовими даними – це адміністрування і використання послуг генерування, реєстрування, сертифікації, розподілення, інсталювання, зберігання, призупинення в дії, архівування, скасування, виведення з дії та знищення ключових даних.

Метою управління ключовими даними є безпечне адміністрування та використання зазначених послуг управління ключовими даними. Захист ключів є надзвичайно важливою задачею.

Процедури управління ключовими даними залежать від основних криптографічних протоколів, передбачуваного використання ключа та чинної політики безпеки. Управління ключовими даними містить функції, які виконуються в криптографічному обладнанні.

Захист ключів

Ключі є критичною частиною будь-якої системи захисту, яка базується на криптографічних методах перетворення інформації. Належний захист ключів залежить від ряду чинників, а саме: типу програмного додатка, для якого використовуються ключі; загроз, які відносно них здійснюються; різних станів, в яких можуть знаходитися ключі тощо. Головним чином ключі мають бути захищені від розкриття, модифікації, знищення і повторного використання (залежно від криптографічних перетворень). Приклади можливих загроз ключам наведені в додатку А.

Дійсність ключа має обмежуватися часом і кількістю використань.

Ці обмеження визначаються часом і кількістю даних, необхідних для проведення атаки з розкриття ключа, та цінністю захищеної інформації.

Ключі, які використовуються для генерування інших ключів, потребують більшого захисту, ніж ключі, які генеруються. Іншим важливим аспектом захисту ключів є уникнення їх помилкового використання, а саме: використання ключа шифрування ключа для шифрування даних.

Захист ключів криптографічними методами

Деяким загрозам ключовій інформації можна протидіяти шляхом використання криптографічних перетворень.

Приклад

Шифрування протидіє розкриттю і несанкціонованому використанню ключа; криптографічні протоколи забезпечення цілісності даних протидіють модифікації; криптографічні протоколи автентифікації джерела даних, цифрові підписи та криптографічні протоколи автентифікації суб’єктів протидіють імітації.

Криптографічні протоколи розділення протидіють різного роду зловживанням. Таке розділення функційного використання може виконуватися зв’язуванням інформації з ключем.

Приклад

Зв’язування контрольної інформації з ключем забезпечує використання спеціальних ключів для спеціальних задач (а саме: для шифрування ключа, забезпечення цілісності даних); контроль ключів необхідний для забезпечення неспростовності при симетричних криптоперетвореннях.

Захист не криптографічними методами

Позначки часу можуть використовуватися для обмеження використання ключів певними допустимими періодами часу. Разом з порядковими номерами вони також захищають від повторення записаних порушником повідомлень протоколу встановлення (узгодження) ключа.

Захист фізичними засобами

Кожний криптографічний пристрій у межах захищеної системи, як правило, потребує захисту ключової інформації, яку він використовує, проти загроз модифікації, знищення і розкриття (за винятком відкритих ключів). Такий пристрій, як правило, забезпечує безпечну область зберігання ключів, їх використання та виконання криптографічного перетворювання. Пристрій криптографічного захисту може забезпечувати:

- введення ключової інформації з окремого захищеного пристрою зберігання ключових даних (ключа);

- взаємодію з криптографічними засобами (алгоритмами), що реалізовані у вигляді окремих інтелектуальних засобів криптографічного захисту (наприклад з використанням інтелектуальних карток, карток з пам’яттю тощо);

- зберігання ключової інформації у вигляді файлів (наприклад на дискеті, диску, токені тощо).

Криптографічні області, перш за все з ключовою інформацією, мають захищатися у тому числі з використанням фізичних механізмів безпеки.

Захист організаційними засобами

Одним із засобів захисту ключів є організація їх в ієрархію ключів. Окрім найнижчого рівня ієрархії, ключі одного рівня ієрархії використовуються виключно для захисту ключів у наступному нижньому рівні ієрархії. Тільки ключі найнижчого рівня ієрархії використовуються безпосередньо для забезпечення послуг захисту даних. Такий ієрархічний підхід дозволяє обмежити використання кожного ключа, обмежуючи таким чином можливість розкриття і утруднюючи проведення атаки.

Приклад

Компрометація окремого ключа сеансу обмежена тільки компрометацією інформації, захищеної цим ключем. Використання безпечних областей стосується загроз розкриття ключів, їх модифікування та знищення не уповноваженими суб’єктами.

Однак залишається загроза, що системні адміністратори, уповноважені на виконання окремих функцій управління ключовими даними, можуть зловживати своїми спеціальними привілеями доступу. Зокрема, вони можуть спробувати отримати головний ключ (ключ найвищого рівня ієрархії). Розкриття головного ключа потенційно дає змогу його власнику розкрити або маніпулювати всіма іншими ключами, що захищені цим ключем (тобто всіма іншими ключами в тій конкретній ключовій ієрархії). Отже, бажано мінімізувати доступ до цього ключа, можливо прийняттям таких мір, щоб жодна окрема особа не мала доступу до його значення. Така вимога може задовольнятися розподіленням ключа (подвійний або навіть n-кратний контроль) або використанням спеціальних криптографічних схем (Схеми поділу таємниці).

Використання безпечних областей стосується загроз розкриття ключів, їх модифікування та знищення не уповноваженими суб’єктами.

Однак залишається загроза, що системні адміністратори, уповноважені на виконання окремих функцій управління ключовими даними, можуть зловживати своїми спеціальними привілеями доступу. Зокрема, вони можуть спробувати отримати головний ключ (ключ найвищого рівня ієрархії). Розкриття головного ключа потенційно дає змогу його власнику розкрити або маніпулювати всіма іншими ключами, що захищені цим ключем (тобто всіма іншими ключами в тій конкретній ключовій ієрархії). Отже, бажано мінімізувати доступ до цього ключа, можливо прийняттям таких мір, щоб жодна окрема особа не мала доступу до його значення. Така вимога може задовольнятися розподіленням ключа (подвійний або навіть n-кратний контроль) або використанням спеціальних криптографічних схем (Схеми поділу таємниці).

6.1.2 Загальна модель життєвого циклу ключа

Криптографічний ключ проходить через послідовність станів, що визначають його життєвий цикл. Головними є три стани:

- очікування: у цьому стані ключові дані мають бути згенеровані, але не повинні активуватися для використання;

- активний: у цьому стані ключові дані використовуються для криптографічного перетворення інформації;

- після активний: у цьому стані ключові дані мають використовуватися тільки для розшифровування або перевіряння.

|

Рисунок 6.1.1 - Життєвий цикл ключа

Примітка. Користувач ключа у після активному стані має мати засвідчення, що криптографічне перетворювання даних здійснено до того, як стало можливим використовувати ключ в після активному стані. Це засвідчення, зазвичай, забезпечується довірчим змінним з часом параметром.

Ключ, про який відомо, що він скомпрометований, має відразу перейти в після активний стан і може потребувати спеціального поводження. Ключ вважається скомпрометованим, якщо відоме або підозрюється його не уповноважене використання.

Рисунок 6.1.1 ілюструє стани і відповідні переходи між ними.

На рисунку 6.1.1 наведено узагальнену модель життєвого циклу ключа. Інші моделі життєвого циклу можуть мати додаткові деталі, які можуть бути під станами поданих вище трьох станів. Більшість життєвих циклів вимагає дій, які стосуються архівування. Ці дії можуть бути асоційовані з будь-яким із станів залежно від окремих деталей життєвого циклу.

Переходи між станами ключа

Під час переходів ключа від одного стану до іншого, він зазнає одного із наведених переходів, що відображено також на рисунку 6.1.1:

Генерування ключа повинне здійснюватися згідно з встановленими правилами генерування ключів. Процес генерування ключів може включати випробувальні процедури для перевіряння дотримання цих правил;

введення в дію – робить ключ чинним для криптографічних перетворень;

призупинення дії – обмежує використання ключа. Це може статися внаслідок закінчення терміну дії ключа або його відкликання;

поновлення дії – дозволяє знову використовувати ключ для криптографічних перетворень дія якого була призупинена.;

знищування – закінчує життєвий цикл ключа. Воно містить логічне знищування ключа і може включати його фізичне знищування.

Переходи можуть бути спричинені такими подіями, як необхідність у нових ключах, компрометація ключа, закінчення терміну дії ключа та завершення життєвого циклу ключа. Усі ці переходи включають ряд послуг управління ключовими даними. Взаємовідносини між переходами і послугами наведено у таблиці 6.1.1 Ці послуги пояснюються у розділі 5.

Будь-який окремий криптографічний підхід потребуватиме лише підмножини послуг, які наведено у таблиці 6.1.1.

Таблиця 6.1.1 - Переходи і послуги

| Переходи | Послуга | Примітка | ||

| Генерування | генерування ключа | обов’язкова | ||

| реєстрування ключа | необов’язкова, тут або під час активізації | |||

| формування сертифіката ключа | необов’язкова | |||

| розподілення ключа | необов’язкова | |||

| зберігання ключа | необов’язкова | |||

| Введення в дію | формування сертифіката ключа | необов’язкова | ||

| розподілення ключа | необов’язкова | |||

| вироблення ключа | необов’язкова | |||

| інсталювання ключа | обов’язкова | |||

| зберігання ключа | необов’язкова | |||

| реєстрування ключа | необов’язкова, тут або під час генерування | |||

| Призупинення дії | зберігання ключа | необов’язкова | ||

| архівування ключа | необов’язкова, тут або під час знищення | |||

| відкликання ключа | необов’язкова | |||

| Поновлення дії | формування сертифіката ключа | необов’язкова | ||

| розподілення ключа | необов’язкова | |||

| вироблення ключа | необов’язкова | |||

| інсталювання ключа | обов’язкова | |||

| зберігання ключа | необов’язкова | |||

| Знищування | зняття з реєстрації ключа | обов’язкова, якщо реєстрований | ||

| знищування ключа | обов’язкова | |||

| архівування ключа | необов’язкова, тут або під час відновлення в дії | |||

Переходи, послуги і ключі

Ключі для окремих криптографічних перетворень використовують різні комбінації послуг протягом їх життєвого циклу. Нижче наведено два приклади.

Приклад

Для симетричних криптографічних перетворень після генерування ключа перехід зі стану очікування до активного стану включає інсталювання ключа, а також може включати реєстрування та розподілення ключа. У деяких випадках інсталювання також може містити вироблення спеціального ключа. Життєвий цикл ключа має бути обмежений фіксованим періодом. Активний стан закінчується призупиненням дії, як правило, після закінчення терміну дії ключа. Якщо відбулася або підозрюється компрометація ключа в активному стані, відкликання також спричиняє його перехід у постактивний стан. Ключ, у постактивному стані, може бути заархівований. Якщо знову потрібен заархівований ключ, він може бути поновлений в дії і може знову потребувати інсталювання або розподілення перш, ніж перейде у активний стан. У протилежному випадку після призупинення дії ключ може бути дереєстрований і знищений.

Для асиметричних криптографічних перетворювань генерується пара ключів (відкритий і особистий) і обидва ключі переходять в стан очікування. Зауважимо, що життєві цикли обох ключів пов’язані між собою, але не є ідентичними. Перш ніж перейти в активний стан, особистий ключ може бути зареєстрований (необов’язково), може бути розподілений його користувачу (необов’язково) і завжди інстальований. Переходи особистого ключа з активного в постактивний стан, включаючи призупинення дії, поновлення дії та знищення, подібні до описаних для симетричних ключів. У разі сертифікації відкритого ключа, зазвичай сертифікат, що містить відкритий ключ, створюється Уповноваженим з Сертифікації з метою засвідчення чинності та особи власника відкритого ключа. Цей сертифікат відкритого ключа для розподілення може бути розміщений у довіднику або в іншій подібній службі, або може бути повернений власнику. Коли власник розсилає інформацію, що підписана його особистим ключем, він може додати свій сертифікат. Пара ключів стає активною після сертифікації відкритого ключа. Якщо пара ключів використовується для цифрового підпису, відкритий ключ може залишатися в активному або в постактивному стані протягом невизначеного часу після того, як відповідний йому особистий ключ призупинений в дії або знищений. Доступ до відкритого ключа може бути необхідний для перевіряння електронних цифрових підписів, які зроблено до початкової дати закінчення терміну дії відповідного особистого ключа. Якщо для шифрування використовуються асиметричні методи і ключ, який використовувався для зашифровування, призупинений в дії або знищений, відповідний особистий ключ пари може залишатися в активному або в постактивному стані для подальшого розшифровування.

Потрібні послуги управління ключів мають визначатися метою використання ключів або додатками, в яких використовуються ключі.

Приклад

У системі може бути прийнято рішення не реєструвати сеансові ключі тому, що процес реєстрування може бути довшим, ніж їх життєвий цикл. І навпаки, необхідно реєструвати таємний ключ у разі використання криптоперетворень для цифрового підпису.

6.1.3 Поняття управління ключовими даними

Послуги управління ключовими даними

Для кращого розуміння послуг управління ключовими даними (ключами) в цьому розділі описується загальна структура управління ключовими даними, як послуги комбінуються одна з одною і як вони підтримуються.

Управління ключовими даними спирається на основні послуги генерування, реєстрування, сертифікації, розподілення, інсталювання, зберігання, вироблення, архівування, скасування, зняття з реєстрації та знищування.

Ці послуги можуть бути частиною системи управління ключовими даними або забезпечуватися іншими постачальниками послуг. Залежно від виду послуги постачальник послуги має виконувати визначений мінімум вимог безпеки (безпека обміну тощо) для того, щоб йому довіряли усі залучені суб’єкти.

Приклад

Постачальником послуги може бути третя довірча сторона.

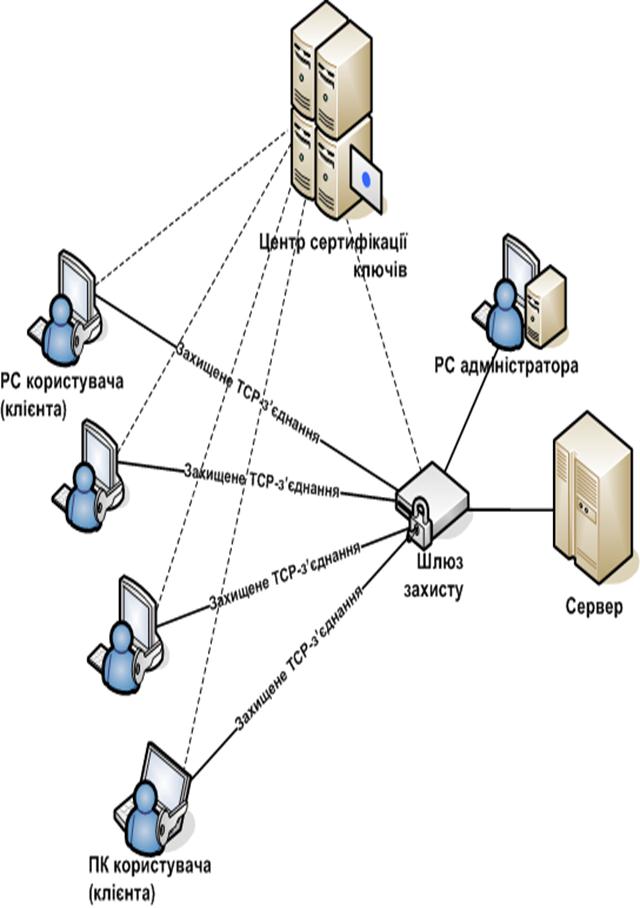

На рисунку 6.1.2 показано, що послуги управління ключовими даними розташовані на одному рівні і можуть використовуватися множиною різних користувачів (особами або процесами). Ці користувачі можуть застосовувати різні засоби управління ключовими даними в різних додатках (або у різному застосуванні), використовуючи послуги залежно від своїх потреб. Послуги управління ключовими даними наведені в Таблиці 4.1.

Рисунок 6.1.2 - Послуги управління ключовими даними

|

|

|

|

|

Дата добавления: 2014-01-11; Просмотров: 662; Нарушение авторских прав?; Мы поможем в написании вашей работы!