КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Четвертая составляющая: целостность данных

|

|

|

|

В будущем для усиления малоэффективного механизма, основанного на использовании контрольного признака целостности (ICV) стандарта 802.11, будет применяться контроль целостности сообщения (MIC). Благодаря MIC могут быть ликвидированы слабые места защиты, способствующие проведению атак с использованием поддельных фреймов и жонглированием битами, рассмотренные ранее в этой главе. IEEE предложила специальный алгоритм, получивший название Michael (Майкл), чтобы усилить роль ICV в шифровании фреймов данных стандарта 802.11.

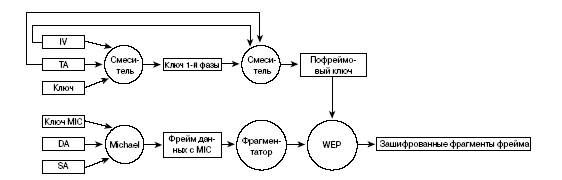

MIC имеет уникальный ключ, который отличается от ключа, используемого для шифровании фреймов данных. Этот уникальный ключ перемешивается с назначенным MAC-адресом и исходным MAC-адресом фрейма, а также со всей незашифрованной частью фрейма, несущей полезную нагрузку. На рис. 6.9 показана работа алгоритма Michael MIC.

Рис.6.9 Алгоритм Michael MIC.

Механизм шифрования TKIP в целом осуществляется следующим образом.

1. С помощью алгоритма пофреймового назначения ключей генерируется пофреймовый ключ (рис. 6.10).

Рис. 6.10 процесс шифрования TKIP

2. Алгоритм MIC генерирует MIC для фрейма в целом.

3. Фрейм фрагментируется в соответствии с установками MAC относительно фрагментации.

4. Фрагменты фрейма шифруются с помощью пофреймового ключа.

5. Осуществляется передача зашифрованных фрагментов. Аналогично процессу шифрования по алгоритму TKIP, процесс дешифрования по этому алгоритму выполняется следующим образом (рис. 6.11).

Рис.6.11 процесс дешифрования TKIP

Аналогично процессу шифрования по алгоритму TKIP, процесс дешифрования поэтому алгоритму выполняется следующим образом (рис. 6.11)

1. Предварительно вычисляется ключ 1-й фазы.

2. На основании IV, полученного из входящего фрагмента фрейма WEP, вычисляется пофреймовый ключ 2-й фазы.

3. Если полученный IV не тот, какой нужно, такой фрейм отбрасывается.

4. Фрагмент фрейма расшифровывается и осуществляется проверка признака целостности (ICV).

5. Если контроль признака целостности дает отрицательный результат, такой фрейм отбрасывается.

6. Расшифрованные фрагменты фрейма собираются, чтобы получить исходный фрейм данных.

7. Приемник вычисляет значение MIC и сравнивает его со значением, находящимся в поле MIC фрейма.

8. Если эти значения совпадают, фрейм обрабатывается приемником.

9. Если эти значения не совпадают, значит, фрейм имеет ошибку MIC и приемник принимает меры противодействия MIC.

Меры противодействия MIC состоят в выполнении приемником следующих задач.

1. Приемник удаляет существующий ключ на ассоциирование.

2. Приемник регистрирует проблему как относящуюся к безопасности сети.

3. Ассоциированный клиент, от которого был получен ложный фрейм, не может быть ассоциирован и аутентифицирован в течение 60 секунд, чтобы замедлить атаку.

4. Если клиент получил ложный фрейм, то он отбрасывает все фреймы, не соответствующие стандарту 802.1X.

5. Такой клиент также запрашивает новый ключ.

Наше рассмотрение пофреймового назначения ключей и MIC касалось в основном ключа шифрования и ключа MIC. Но мы ничего не говорили о том, как ключи генерируются и пересылаются от клиента к точке доступа и наоборот. В следующем разделе мы и рассмотрим предлагаемый стандартом 802.11 механизм управления ключами.

|

|

|

|

|

Дата добавления: 2014-01-14; Просмотров: 655; Нарушение авторских прав?; Мы поможем в написании вашей работы!