КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Усовершенствованный механизм управления ключами

|

|

|

|

Алгоритмы аутентификации стандарта 802.11 и EAP могут обеспечить сервер RADIUS и клиента динамическими, ориентированными на пользователя ключами. Но тот ключ, который создается в процессе аутентификации, не является ключом, используемым для шифрования фреймов или проверки целостности сообщений.

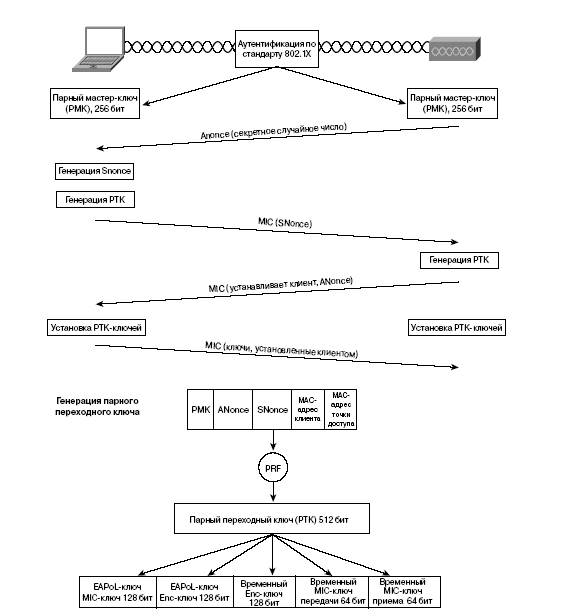

В стандарте 802.11i WPA для получения всех ключей используется так называемый мастер-ключ (master key). На рис. 6.12 представлена иерархия ключей с учетом последовательности их создания.

Рис 6.12. Процесс создания ключей

Механизм генерации ключей шифрования осуществляется в четыре этапа.

1. Клиент и точка доступа устанавливают динамический ключ (он называется парный мастер-ключ, или PMK, от англ. pairwise master key), полученный в процессе аутентификации по стандарту 802.1X.

2. Точка доступа посылает клиенту секретное случайное число, которое называется временный аутентификатор (authenticator nonce, ANonce), используя для этого сообщение EAPoL-Key стандарта 802.1X.

3. Этот клиент локально генерирует секретное случайное число, называемое временный проситель (supplicant nonce, SNonce).

4. Клиент генерирует парный переходный ключ (pairwise transient key, PTK) путем комбинирования PMK, Snonce, Anonce, MAC-адреса клиента, MAC-адреса точки доступа и строки инициализации. MAC-адреса упорядочены, MAC-адреса низшего порядка предшествуют MAC-адресам высшего порядка. Благодаря этому гарантируется, что клиент и точка доступа "выстроят" MAC-адреса одинаковым образом.

5. Это комбинированное значение пропускается через псевдослучайную функцию (pseudo random function, PRF), чтобы получить 512-разрядный PTK.

6. Клиент посылает число Snonce, сгенерированное им на этапе 3, точке доступа с помощью сообщения EAPoL-Key стандарта 802.1X, защищенное ключом EAPoL-Key MIC.

7. Точка доступа использует число Snonce для вычисления PTK таким же образом, как это сделал клиент.

8. Точка доступа использует выведенный ключ EAPoL-Key MIC для проверки целостности сообщения клиента.

9. Точка доступа посылает сообщение EAPoL-Key, показывающее, что клиент может установить PTK и его Anonce, защищенные ключом EAPoL-Key MIC. Данный этап позволяет клиенту удостовериться в том, что число Anonce, полученное на этапе 2, действительно.

10. Клиент посылает сообщение EAPoL-Key, защищенное ключом EAPoL-Key MIC, указывающее, что ключи установлены.

Парный мастер-ключ (PMK) и парный переходный ключ (PTK) являются одноадресатными по своей природе. Они только шифруют и дешифруют одноадресатные фреймы, и предназначены для единственного пользователя. Широковещательные фреймы требуют отдельной иерархии ключей, потому что использование с этой целью одноадресатных ключей приведет к резкому возрастанию трафика сети. Точке доступа (единственному объекту BSS, имеющему право на рассылку широковещательных или многоадресатных сообщений) пришлось бы посылать один и тот же широковещательный или многоадресатный фрейм, зашифрованный соответствующими пофреймовыми ключами, каждому пользователю.

Широковещательные или многоадресатные фреймы используют иерархию групповых ключей. Групповой мастер-ключ (group master key, GMK) находится на вершине этой иерархии и выводится в точке доступа. Вывод GMK основан на применении PRF, в результате чего получается 256-разрядный GMK. Входными данными для PRF-256 являются шифровальное секретное случайное число (или nonce), текстовая строка, MAC-адрес точки доступа и значение времени в формате синхронизирующего сетевого протокола (NTP). На рис. 6.13 представлена иерархия групповых ключей.

Рис.6.13 иерархия групповых ключей

Групповой мастер-ключ, текстовая строка, MAC-адрес точки доступа и Gnonce (значение, которое берется из счетчика ключа точки доступа) объединяются и обрабатываются с помощью PRF, в результате чего получается 256-разрядный групповой переходный ключ (group transient key, GTK). GTK делится на 128-разрядный ключ шифрования широковещательных/многоадресатных фреймов, 64-разрядный ключ передачи MIC (transmit MIC key) и 64-разрядный ключ приема MIC (MIC receive key).

С помощью этих ключей широковещательные и многоадресатные фреймы шифруются и дешифруются точно так же, как с помощью одноадресатных ключей, полученных на основе парного мастер-ключа (PMK).

Клиент обновляется с помощью групповых ключей шифрования через сообщения EAPoL-Key. Точка доступа посылает такому клиенту сообщение EAPoL, зашифрованное с помощью одноадресатного ключа шифрования. Групповые ключи удаляются и регенерируются каждый раз, когда какая-нибудь станция диссоциируется или деаутентифицируется в BSS. Если происходит ошибка MIC, одной из мер противодействия также является удаление всех ключей с имеющей отношение к ошибке приемной станции, включая групповые ключи.

|

|

|

|

|

Дата добавления: 2014-01-14; Просмотров: 599; Нарушение авторских прав?; Мы поможем в написании вашей работы!