КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Файловая система s5 операционной системы UNIX System V

|

|

|

|

Файловая система s5 занимает слайс диска и состоит из трех основных компонентов:

- суперблок;

- массив индексных дескрипторов;

- блоки данных.

Суперблок содержит общую информацию о файловой системе:

- тип файловой системы;

- размер файловой системы в логических блоках, включая сам суперблок, массив дескрипторов и блоки данных;

- размер массива индексных дескрипторов;

- число свободных блоков, доступных для размещения;

- число свободных блоков для размещения дескрипторов;

- размер логического блока;

- список номеров свободных дескрипторов;

- список адресов свободных блоков.

Массив индексных дескрипторов. Индексный дескриптор (inode) содержит информацию о файле, т.е. метаданные файла. Каждый файл связан с одним inode, хотя может иметь несколько имен в файловой системе, каждое из которых будет указывать на один и тот же inode. Поля индексного дескриптора содержат следующую информацию:

- тип файла и права доступа;

- число ссылок на файл, т.е. количество имен, которые имеет файл в файловой системе;

- идентификаторы владельца и группы;

- размер файла в байтах; для специальных файлов это поле содержит старший и младший номера устройств;

- время последнего доступа к файлу;

- время последней модификации файла;

- время последней модификации inode;

- массив адресов дисковых блоков, где хранятся данные файла.

Массив адресов дисковых блоков содержит информацию о расположении данных файла. Поскольку дисковые блоки хранения данных файла могут располагаться не последовательно, inode должен хранить физические адреса блоков, принадлежащих данному файлу. В индексном дескрипторе эта информация хранится в виде массива, каждый элемент которого содержит физический адрес дискового блока, а индексом массива является номер логического блока файла. Массив имеет фиксированный размер и состоит из 13 элементов. Первые 10 элементов адресуют непосредственно блоки хранения данных файла. Одиннадцатый элемент адресует блок, в свою очередь содержащий адреса блоков хранения данных. Двенадцатый элемент указывает на дисковый блок, тоже хранящий адреса блоков, каждый из которых адресует блок хранения данных файла. Тринадцатый элемент используется для тройной косвенной адресации, когда для нахождения адреса блока хранения данных файла используется три дополнительных блока.

Такой подход позволяет при относительно небольшом фиксированном размере индексного дескриптора поддерживать работу с файлами, размер которых может изменяться от нескольких байтов до десятка мегабайтов. Для относительно небольших файлов (до 10 Кбайт при размере блока 1024 байта) используется прямая индексация, обеспечивающая максимальную производительность. Для файлов, размер которых не превышает 266 Кбайт (10Кбайт + 256*1024) достаточно простой косвенной адресации. Наконец, при использовании тройной косвенной адресации можно обеспечить доступ к 16777216 блокам (256*256*256).

Как и во многих современных операционных системах, в ОС UNIX файлы организованы в виде древовидной структуры, называемой файловой системой (file system). Каждый файл имеет имя, определяющее его расположение в дереве файловой системы. Корнем этого дерева является корневой каталог (root directory), имеющий имя "/".

Для ОС UNIX характерно, что в системе может присутствовать несколько файловых систем, которые могут иметь различную внутреннюю структуру, а файлы, принадлежащие этим файловым системам, могут быть расположены на различных устройствах. Следует отметить, что имя файла является атрибутом файловой системы, а не набора данных на диске. Каждый файл в системе связан со своими метаданными, хранящимися в индексных дескрипторах (inode), которые содержат все характеристики файла, в том числе и указатели на дисковые блоки, где хранятся данные файла. Имя файла в файловой системе является указателем на его метаданные, в то время как метаданные не содержат указателя на имя файла.

Файл – набор данных, организованных в виде совокупности записей одинаковой структуры. Файловая система – это набор спецификаций и соответствующее им программное обеспечение, которое отвечает за создание, удаление, организацию, чтение, запись, модификацию и перемещение файлов информации, а также за управление доступом к файлам и за управление ресурсами, которые используются файлами. Файловая система определяет способ организации данных на диске (или на другом носителе).

Все современные ОС имеют соответствующие системы управления файлами.

Система управления файлами (СУФ) является основной подсистемой в абсолютном большинстве современных операционных систем:

- через систему управления файлами связываются по данным все системные обрабатывающие программы;

- с помощью СУФ решаются проблемы централизованного распределения дискового пространства и управления данными;

- с помощью СУФ пользователям предоставляются возможности работать с файлами.

СУФ предоставляет пользователям следующие возможности:

- создание, удаление, переименование и другие операции над именованными наборами данных (файлами) из своих программ или посредством специальных управляющих программ, реализующих функции интерфейса пользователя;

- работа с не дисковыми периферийными устройствами как с обычными файлами;

- обмен данными между файлами, файлом и устройством, между устройствами;

- работа с файлами с помощью обращений к программным модулям СУФ;

- защита файлов от несанкционированного доступа.

В некоторых ОС может быть несколько систем управления файлами, что обеспечивает возможность работы с несколькими файловыми системами. СУФ, являясь компонентой системы, зависит от нее. Основное назначение файловой системы и соответствующей ей системы управления файлами – организация удобного доступа к данным, организованным в файлы. Файловая система определяет принципы доступа к данным. Любая СУФ не разрабатывалась сама по себе, а для конкретной ОС.

Для того чтобы можно было загрузить с магнитного диска собственно саму ОС, а уже с ее помощью и организовывать работу той или иной СУФ, были приняты специальные системные соглашения о структуре диска. Первый сектор магнитного диска содержит информацию о логической организации диска и простейшую программу, с помощью которой можно найти и вызвать программу загрузки самой ОС.

Информация на магнитных дисках размещается и передается блоками. Каждый блок называется сектором и располагается на концентрических дорожках поверхности диска. Группа дорожек одного радиуса, расположенных на поверхностях магнитных дисков, образуют цилиндры. Каждый сектор состоит из поля данных и поля служебной информации, ограничивающей и идентифицирующей его. Размер сектор (объем поля данных) устанавливается контроллером или драйвером. Физический адрес сектора на диске определяется с помощью трех «координат»:

- номер цилиндра;

- номер рабочей поверхности диска;

- номер сектора на дорожке.

Обмен информацией между ОЗУ и дисками физически осуществляется только секторами.

Диск может быть разбит на несколько разделов, которые могут использоваться как одной ОС, так и различными. На каждом разделе может быть организована своя файловая система. Для организации хотя бы одной файловой системы должен быть определен, по крайней мере, один раздел.

Разделы могут быть двух типов:

- первичный;

- расширенный.

Максимальное число первичных разделов – четыре, но обязательно должен быть хотя бы один. Если первичных разделов больше одного, то один должен быть активным, в нем находится загрузчик ОС.

На одном диске может быть только один расширенный раздел, который в свою очередь может содержать большое количество подразделов – логических дисков.

Windows XP и шифрованная файловая система (EFS)

Microsoft Windows XP и шифрованная файловая система (EFS) дает возможность хранить данные на диске в зашифрованном формате, однако при переустановке системы или удалении учетной записи пользователя его зашифрованные данные будут безвозвратно утеряны, если не позаботиться о сохранении сертификата и ключей, создании учетной записи агента восстановления.

Шифрованная файловая система EFS используется для хранения шифрованных файлов на томах файловой системы NTFS 5.0. После того как файл или папка зашифрованы, с ними можно работать так же, как и с другими файлами или папками, т.е. шифрование прозрачно для пользователя, зашифровавшего файл. Это означает, что перед использованием файл не нужно расшифровывать. Можно, как обычно, открыть файл и изменить его.

Работа с EFS аналогична использованию разрешений для файлов и папок. Задача обоих методов — ограничение доступа к данным. Однако разрешения для файлов и папок не защитят вас, если злоумышленник получит физический доступ к вашим данным, например, подключит ваш жесткий диск к другому компьютеру или загрузится с помощью другой операционной системы, имеющей доступ к томам NTFS. При попытке же открыть или скопировать зашифрованный файл или папку он получит исчерпывающий ответ: «Нет доступа».

Шифрование и расшифровывание файлов выполняется путем установки атрибута файла или папки Свойства папки или файла > Общие > Другие > Шифровать содержимое для защиты данных

Как только мы зашифруем какую-нибудь папку или файл, Windows создаст для нас сертификат и связанную с ним пару ключей (открытый и секретный ключ), на основании которых будет происходить шифрование и дешифрование файлов. Сертификат — цифровой документ, используемый для проверки подлинности и безопасной передачи данных в общедоступных сетях (Интернет, Интранет, Экстранет), он связывает открытый ключ с объектом, содержащим соответствующий закрытый ключ.

Наша задача — провести резервное копирование ключей. Это можно сделать с помощью оснастки консоли управления Сертификаты. По умолчанию при установке системы она отсутствует, поэтому мы ее добавим, проделав ряд шагов.

Нажмите кнопку Пуск, выберите команду Выполнить, введите mmc и нажмите кнопку OK. В меню Консоль выберите команду Добавить или удалить оснастку и нажмите кнопку Добавить. В поле Оснастка дважды щелкните Сертификаты. Далее установите флажок Моей учетной записи пользователя и нажмите кнопку Готово. В меню Консоль > Параметры установите режим консоли Пользовательский — огр. доступ, одно окно, нажмите Применить. Теперь консоль готова к работе.

Если вы уже зашифровали какой-нибудь файл или папку, то в Корень консоли > Сертификаты-текущий пользователь > Личные >Сертификаты вы должны увидеть сертификат, который связан с секретным ключом и который нам нужно экспортировать в файл. Перейдем к нему и вызовем контекстное меню, выберем Все задачи, а потом Экспорт. На предложение Экспортировать закрытый ключ вместе с сертификатом ответим «Да», формат файла оставим без изменений, введем пароль, знание которого нам будет нужно для обратной процедуры — импорта сертификата. Полученный файл с расширением.pfx необходимо спрятать, так как любой пользователь, который импортирует данный сертификат для своей учетной записи, получит доступ к вашим файлам, конечно, если узнает или угадает пароль, необходимый для импорта сертификата.

Рекомендуется использовать шифрование на уровне папки. Если шифруется папка, все файлы и подпапки, созданные в зашифрованной директории, автоматически шифруются. Эта процедура позволяет создавать зашифрованные файлы, данные которых никогда не появятся на диске в виде обычного текста — даже временные файлы, создаваемые программами в процессе редактирования, также будут зашифрованы.

При работе с зашифрованными файлами и папками следует учитывать ряд моментов.

Могут быть зашифрованы только файлы и папки, находящиеся на томах NTFS.

Сжатые файлы и папки не могут быть зашифрованы. Если шифрование выполняется для сжатого файла или папки, файл или папка преобразуются к состоянию без сжатия.

Зашифрованные файлы могут стать расшифрованными, если файл копируется или перемещается на том, не являющийся томом NTFS. При перемещении незашифрованных файлов в зашифрованную папку они автоматически шифруются в новой папке, однако обратная операция не приведет к автоматической расшифровке файлов, файлы необходимо явно расшифровать. Не могут быть зашифрованы файлы с атрибутом Системный и файлы в системном каталоге. Шифрование папки или файла не защищает их от удаления — любой пользователь, имеющий права на удаление, может удалить зашифрованные папки или файлы. По этой причине рекомендуется использование EFS в комбинации с разрешениями системы NTFS. Могут быть зашифрованы или расшифрованы файлы и папки на удаленном компьютере, для которого разрешено удаленное шифрование. Однако если зашифрованный файл открывается по сети, передаваемые при этом по сети данные не будут зашифрованы. Для шифрования данных, передаваемых по сети, должны использоваться другие протоколы, например SSL/TLS или IPSec.

Теперь давайте рассмотрим процесс шифрования в Microsoft Windows XP на более низком уровне, чтобы обезопасить себя от издержек шифрования, а именно — потери данных.

Для начала вспомним две основные криптографические системы. Наиболее простая — шифрование с использованием секретного (симметричного) ключа, т.е. для шифровки и расшифровки данных используется один и тот же ключ. Преимущества: высокая скорость шифрования; недостатки: проблема передачи секретного ключа, а именно возможность его перехвата. Представители: DES, 3DES, DESX, AES. Отличие шифрования с открытым ключом (асимметричное шифрование) заключается в том, что данные шифруются одним ключом, а расшифровываются другим, с помощью одного и того же ключа нельзя осуществить обратное преобразование. Эта технология шифрования предполагает, что каждый пользователь имеет в своем распоряжении пару ключей — открытый ключ (public key) и личный или закрытый ключ (private key). Таким образом, свободно распространяя открытый ключ, вы предоставляете другим пользователям возможность шифровать свои сообщения, направленные вам, которые сможете расшифровать только вы. Если открытый ключ и попадет в «плохие руки», то он не даст возможности определить секретный ключ и расшифровать данные. Отсюда и основное преимущество систем с открытым ключом: не нужно передавать секретный ключ, однако есть и недостаток — низкая скорость шифрования. Представители: RSA, алгоритм Эль-Гамаля, алгоритм Диффи-Хелмана.

В EFS для шифрования используются все преимущества вышеперечисленных систем. Данные шифруются с помощью симметричного алгоритма с применением ключа шифрования файла (File Encryption Key, FEK). FEK — сгенерированный EFS случайным образом ключ. На следующем этапе FEK шифруется с помощью открытого ключа пользователя и сохраняется в пределах атрибута, называемого полем расшифровки данных (Data Decryption Field, DDF) непосредственно внутри самого файла. Кроме того, EFS шифрует FEK, используя открытый ключ агента восстановления, и помещает его в атрибут Data Recovery Field — DRF. DRF может содержать данные для множества агентов восстановления.

Кто же такой этот загадочный агент восстановления? Агент восстановления данных (Data Recovery Agent, DRA) — пользователь, который имеет доступ ко всем зашифрованным данным других пользователей. Это актуально в случае утраты пользователями ключей или других непредвиденных ситуациях. Агентом восстановления данных назначается обычно администратор. Для создания агента восстановления нужно сначала создать сертификат восстановления данных и определить политику восстановления, а затем назначить одного из пользователей таким агентом. Политика восстановления играет важную роль в системе шифрования Windows XP, она определяет агентов восстановления, а их отсутствие или удаление политики вообще запрещает использование пользователями шифрования.

Чтобы настроить политику восстановления, необходимо запустить консоль Пуск > Настройка > Панель управления > Администрирование >Локальная политика безопасности, в которой перейти к пункту Политики открытого ключа > Файловые системы EFS (рис. 3). По умолчанию политика восстановления такова, что права агента восстановления принадлежат администратору. Если сертификат агента восстановления по умолчанию удален, а другого агента в политике нет, компьютер будет иметь пустую политику восстановления. Пустая политика восстановления означает, что агента восстановления не существует. Это отключает EFS, следовательно, запрещает пользователям шифровать файлы на этом компьютере. Мы можем создать учетную запись администратора с помощью агента восстановления и провести для надежности операцию экспорта его ключа, а можем создать новый сертификат восстановления и назначить другого пользователя в качестве агента.

Чтобы создать сертификат восстановления, необходимо воспользоваться утилитой командной строки cipher, которая предназначена для управления шифрованием (подробную информацию об этой утилите можно прочитать в справке операционной системы). Нужно войти в систему с полномочиями администратора, ввести в командной строке:

cipher /R: имя файла сертификата

Далее введите пароль, который понадобится в случае импортирования. Файлы сертификата имеют расширение.pfx (содержит сертификат и связанный с ним открытый и закрытый ключ) или.cer (сертификат и связанный с ним открытый ключ) и указанное вами имя. Эти файлы позволяют любому пользователю системы стать агентом восстановления, поэтому наша задача — сохранить их в надежном месте, а главное, не забыть добавить сертификат агента восстановления в политику открытого ключа.

Чтобы создать этого самого агента, необходимо проделать следующие шаги: войти в систему под учетной записью, которая должна стать агентом восстановления данных; в консоли Сертификаты перейдите в раздел Сертификаты - Текущий пользователь > Личные > Сертификаты; далее Действие >Все задачи > Импорт для запуска мастера импорта сертификатов, затем проведите импорт сертификата восстановления. Причем учтите: чтобы расшифровывать файлы, необходимо импортировать закрытый ключ, поэтому при выборе файла для импорта используйте файл.pfx.

Часто недостатком шифрования с помощью EFS считают невозможность транспортировки зашифрованных данных, т.е. записать данные на «болванку», не потеряв их секретность, не удастся. Но это не совсем так — действительно, просто записать их нельзя, но можно воспользоваться программой архивации для Windows XP — NTBackup, в этом случае данные будут скопированы на указанный носитель без дешифрования, причем носитель может не поддерживать NTFS 5.0. После восстановления зашифрованные данные остаются в зашифрованном виде.

И еще несколько советов. Всегда включайте шифрование для папок, так как это защитит временные файлы. Экспортируйте закрытый ключ учетной записи агента восстановления, сохраните его в надежном месте, после чего удалите с компьютера. При смене политик восстановления не спешите удалять старые сертификаты, пока не будете уверены, что все файлы, зашифрованные с помощью этих сертификатов, не будут обновлены.

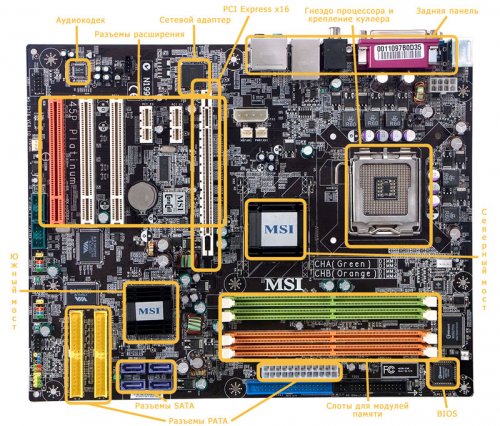

Анатомия Материнской платы

Автор: Михаил Рыбаков

Дата: март 2007

Чтобы справиться с апгрейдом компьютера, не потратив лишних денег и сил, необходимо представлять, как устроена его главная компонента - системная плата. Возможности наращивания функциональности и производительности ПК определяются расположенными на ней контроллерами и интерфейсами, а также поддерживаемыми стандартами. Напомним, какие устройства и разъемы присутствуют на системной плате и для чего они предназначены.

Материнская плата - не только место для установки процессора, памяти и графической карты с разъемами для подключения винчестеров и оптических накопителей. Это "интеллектуальный скелет" будущего ПК, от которого зависит, какую конфигурацию можно создать на его основе, а какие компоненты установить нельзя.

Начинающие пользователи часто смущаются изобилия системных плат с разными обозначениями. Чем различаются "сокеты" для процессоров? Какой чипсет лучше подойдет для выбранного типа CPU? В каких случаях можно повысить производительность за счет выбора более дорогой оперативной памяти? На эти и другие вопросы отвечают параметры плат, указываемые производителями.

Предлагаем достаточно простое введение в эту тему, которая позволит продолжить самообразование, и начнем наш рассказ с "посадочной площадки" для самого важного компонента ПК, к выбору типа которого относятся обычно с трепетом, - процессора.

Процессорный разъем

Перед выбором системной платы обычно следует определиться с CPU, который предполагается использовать, поскольку тип разъема для него, с одной стороны, согласован с формой, размерами и числом контактов, а с другой - подразумевает наличие конструктивных особенностей крепления системы охлаждения.

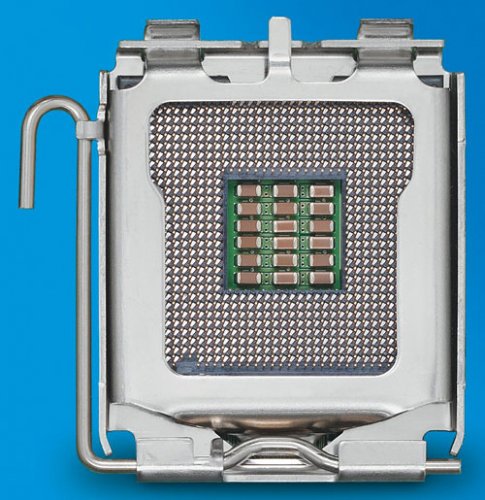

Современные платформы от Intel имеют процессорные крепления LGA775 либо Socket 478 (разъемы для серверных CPU Intel Xeon, ноутбуков и прочие с ограниченным распространением мы не рассматриваем). Причем первый из указанных вариантов практически вытеснил второй, т.к. новые процессоры Intel Core 2 Duo, Core 2 Extreme и Core 2 Quad выпускаются только для крепления LGA775. Тип LGA (Land Grid Array) отличается "обратным" конструктивным оформлением - ножки на разъеме, контакты на процессоре, в противоположность остальным типам (PGA, Pin Grid Array) - ножки на процессоре, контакты на разъеме. Такое решение позволяет увеличить напряжение питания процессора и повысить частоту системной шины до 1066 МГц и выше.

Разъем LGA775 для процессоров Intel Pentium, Intel Core 2 Duo и Core 2 Quad

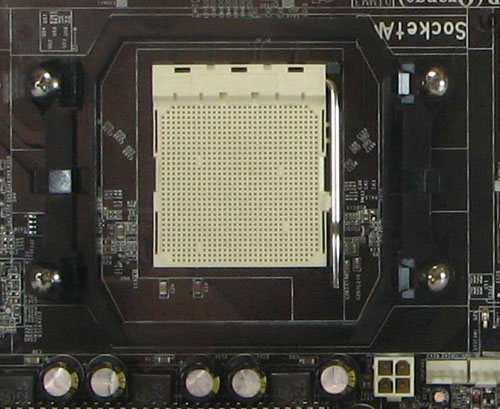

Разъемы для современных CPU от AMD носят названия Socket 939 и АМ2. Первый вариант наследует выходящему из употребления Socket 754, а второй, дающий возможность работать с более быстрой памятью DDR2, начинает, в свою очередь, доминировать и над ним.

Разъем AM2 для процессоров AMD Athlon

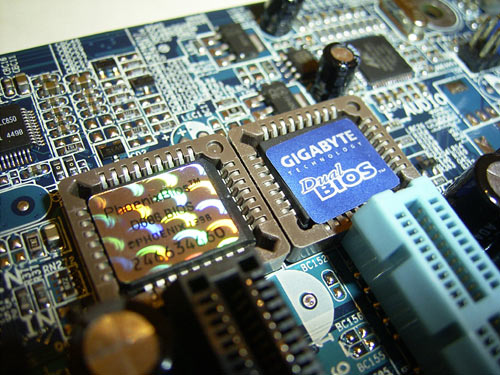

BIOS

Термин BIOS (Basic Input/Output System) переводится как "начальная (базовая) система ввода-вывода". Иногда аббревиатуру неверно расшифровывают иначе - "начальная (базовая) встроенная операционная система" (Basic Integrated Operating System). Эта структура представляет собой программный код, который хранится в микросхеме, установленной на системной плате. Код используется ПК при начальном старте (при включении питания). Главная цель BIOS - подготовить компьютер таким образом, чтобы другие элементы операционных систем и иных программ могли запускаться с разных устройств (винчестеров, флоппи-дисков, оптических накопителей и т.д.). Варианты BIOS различаются по изготовителям (AMI, Award, Phenix) и функциональности, в т.ч. в зависимости от типа ПК, на которых используются.

При старте компьютера BIOS запускает тест проверки оборудования POST (Power-On Self Test) - набор диагностических процедур для жестких дисков, памяти, графической системы, чипсета и других видов оборудования. Затем в меню современной BIOS пользователь может установить порядок поиска устройств для старта ОС (boot), изменить дату и время, проконтролировать температуру процессора и других компонентов системы.

Некоторые производители (например, Gigabyte Technology) предлагают особую функцию BIOS на своих системных платах с ее копированием и последующим восстановлением в случае аварии.

Микросхема BIOS Gigabyte Technology

Чипсет

Чипсет (на русский язык этот термин иногда переводят как "набор микросхем") представляет собой комплекс чипов, выполняющих за процессор работу по обмену данными и командами с другими компонентами системной платы. Он состоит из двух кристаллов - т.н. Северного и Южного мостов, которые получили название благодаря расположению на плате по отношению к CPU: первый выше (Север), второй - ниже (Юг). Так возникли географические аналогии.

Наиболее важный компонент чипсета - Северный мост. Он взаимодействует с "быстрыми" устройствами - такими, для которых критически важным параметром является пропускная способность каналов, например оперативной памятью. Вследствие этого соответствующую микросхему иногда именуют МСН (Memory Controller Hub, контроллер памяти). В современных платформах от Intel Северный мост управляет обменом данных и команд между CPU, с одной стороны, памятью и графическими подсистемами (AGP и PCI Express xl6) - с другой, и Южным мостом - с третьей. Иногда в этот чип интегрируют видеоакселератор. В таком случае к номеру серии чипсета добавляется буква G (Graphics), а название МСН преобразуется в MGCH (Memory and Graphics Controller Hub): например, Intel 945P и Intel 945G.

Поскольку процессоры и модули оперативной памяти работают на разной тактовой частоте, определенная серия микросхем Северного моста работает лишь с одним-двумя классами CPU и одним видом ОЗУ. Например, чипсет NVIDIA nForce2 поддерживает лишь AMD Duron, Athlon и Athlon XP, а также память DDR, a Intel 915G - процессоры Intel Pentium 4 и Celeron, работающие на тактовой частоте выше 1,3 ГГц, и память DDR или DDR2.

Сегодняшние процессоры от AMD включают в себя встроенный контроллер памяти. Поэтому в системных платах, предназначенных для этого типа CPU, Северный мост отсутствует, а управление графической подсистемой осуществляет "усиленный" вариант Южного моста, который компания NVIDIA называет иногда процессором медиакоммуникаций (Media Communications Processor, MCP).

Блок-схема организации чипсета (слева - от Intel, справа - от AMD)

Южный мост (Southbridge) чипсета иногда называют концентратором контроллеров ввода-вывода (I/O Controller Hub, ICH). Он управляет взаимодействием с "медленными" устройствами системной платы и накопителями. Следует обратить внимание, что процессор не имеет прямого доступа к ICH - эта связь реализована при посредстве Северного моста. Первоначально для связи мостов использовалась шина PCI, но современные чипсеты пользуются более высокоскоростными каналами, спецификации которых не столь важны, т.к. для других соединений они не используются.

Чип ICH обменивается данными с шинами ISA и PCI, выполняет функции контроллеров прерываний (Interrupt Controller), прямого доступа к памяти (DMA Controller) и IDE (Integrated Device Electronics) с обслуживанием как РАТА-, так и SATA-устройств. Она же выполняет функции LPC-моста (Low-Pin Count Bridge), предназначенного для "медленных" устройств с небольшим числом каналов ввода-вывода: микросхем BIOS, портов PS/2 (клавиатура и мышь), LPT и СОМ, контроллера флоппи-дисковода. Напомним, что спецификации LPC были разработаны компанией Intel еще в 1998 г. как альтернатива распространенной ранее шине ISA (Industry Standard Architecture).

Нужно заметить, что, кроме контроллера PCI, в составе микросхемы имеется и другой, предназначенный для управления обменом по более современной шине, PCI Express.

Помимо упомянутого выше, Южный мост поддерживает связь со встроенными аудиокодеком, адаптерами локальной сети и беспроводного доступа Wi-Fi, контроллерами RAID, USB и Fire Wire, часами реального времени (Real Time Clock) и используется для управления энергосбережением (функция Advanced Power Management). В нем имеется интерфейс SMBus (System Management Bus), который можно использовать для контроля температуры и энергопотребления системной платы и ее компонентов, а также управления работой кулеров.

Слоты для модулей памяти

В современные системные платы можно устанавливать модули динамической оперативной памяти (Dynamic Random Access Memory, DRAM) двух типов - DDR и DDR2. По размерам они одинаковы, но отличаются расположением "ключа" (выемки) на кромке с контактными проводниками. Память DDR работает на тактовой частоте 400, 333, 266 или 200 МГц, что, естественно, сегодня ограничивает производительность системы в целом. Модули DDR2 работают на 800, 667 или 533 МГц, т.е. обеспечивают двукратный прирост в быстродействии.

Виртуально ОЗУ организовано в виде блоков, или банков, каждый из которых представляет собой одну "линейку" физической памяти в соответствующем слоте. Системная плата может обладать двумя или четырьмя банками, причем работу с ними всегда можно организовать в двух-канальном режиме с параллельным обращением к паре модулей DRAM. Для этого желательно, чтобы четные (0, 2) или нечетные (1, 3) банки были представлены памятью одинакового типа, скорости и объема. Производительность ПК при этом опять-таки повышается.

Из-за ограничения размеров адресного пространства 32-разрядных процессоров теоретический максимум оперативной памяти для существующих CPU от Intel для ПК составляет 4 Гбайт. Правда, впоследствии с появлением технологии 64-битных расширений ЕМ64Т (Extended Memory 64 Technology) удалось обеспечить поддержку до одного терабайта ОЗУ. А вот для 64-разрядных AMD Athlon этого предела не существует изначально, поэтому появляются системные платформы для AMD с поддержкой 16 Гбайт DRAM и более.

Слоты для модулей памяти DDR2

Разъемы питания

Электроэнергия подводится к современным системным платам разъемами двух типов - 20- и 24-контактными. Эту разницу нужно учитывать при апгрейде старой системы.

Дополнительные проблемы в совместимости возникают из-за того, что системные платы для новых процессоров от Intel нуждаются в большей мощности питания процессора. Из-за этого четырехконтактной группы оказывается недостаточно и используется вторая "четверка". Разумеется, подобный восьмипроводной "хвост" и соответствующий коннектор должны присутствовать в блоке питания.

Разъемы расширения

Для установки дополнительного аппаратного обеспечения в ПК существуют разъемы расширения - слоты для дополнительных устройств, выполненных в виде электронных печатных плат (видео- и аудиокарт, адаптеров проводных и беспроводных сетей, плат видеозахвата и т.д.). Сегодняшние системные платы обладают слотами на основе шины PCI и PCI Express (ранее распространенные ISA - Industry Standard Architecture - нынче практически вышли из употребления). Термин PCI (Peripheral Component Interconnect) был введен в 1991 г. компанией Intel для реализации новых скоростных характеристик процессоров Intel Pentium и Intel Pentium Pro, а первая аппаратная реализация нового типа слотов расширения появилась годом позже.

Устройства, вставляемые в разъемы PCI, конфигурируются системой автоматически (т.е. шина поддерживает стандарт Plug-n-Play). Благодаря этому с пользователя снимается забота об определении параметров платы расширения и установке прерываний, каналов DMA и т.д. Шина работает на тактовой частоте 33 МГц - это в четыре раза быстрее, чем у предыдущего стандарта ISA.

Слоты PCI Express сильно отличаются от архитектуры PCI, когда устройства подключаются к 32-разрядной параллельной шине. Новый тип использует последовательные соединения, каждое из которых называется линией. Соединение компонентов состоит из одной (xl) или нескольких (х2, х4, 16х, х32) двунаправленных линий. Платы расширения PCI Express совместимы со всеми слотами такой же или более высокой пропускной способности (устройства xl работают в разъемах х4 и х16), однако не наоборот: плата х4 не поместится в слоте xl, несмотря на то что могла бы работать здесь с использованием только одной линии.

Наибольшую важность имеют слоты PCI Express xl6, с помощью которых в систему устанавливаются графические карты. Их разъемы нельзя перепутать с другими, поскольку они снабжены специальным замком, удерживающим плату. Интерфейс PCI Express xl6 призван повысить быстродействие 3D-акселераторов в несколько раз.

Разъемы PATA

Накопители, распространенные в прежние времена, имели параллельный интерфейс (RATA, Parallel Advanced Technology Attachment), и системные платы обладали двухканальным контроллером для таких устройств (по одному каналу на разъем, по два накопителя на канал). Скорость передачи данных составляет 66-133 Мбайт/с. Сегодня актуальность РАТА сохраняется в основном для оптических приводов, а подключение винчестеров производится через более совершенный SATA-интерфейс. Поэтому многие платы теперь оснащаются не двумя, а одним-единственным разъемом РАТА.

Напомним, что устройства, подключенные к одному каналу РАТА, должны иметь разные "указатели старшинства" - обычно они описываются терминами "хозяин" (старший, Master) и "подчиненный" (младший, Slave). Вследствие этого накопители, присоединяемые к одному разъему РАТА, нужно вначале правильно конфигурировать с помощью перемычек.

Разъемы SATA

Интерфейс SATA позволил повысить скорость передачи данных между жестким диском и системной шиной в четыре раза (до 1,5 Гбит/с), а более новый вариант, SATA2, - еще вдвое (до 3 Гбит/с). Разумеется, подобный вид связи очень быстро и широко распространился, поставив под сомнение дальнейший выпуск винчестеров, подключающихся по РАТА. Более того, сегодня многие оптические приводы обладают именно таким типом интерфейса, и уже предлагаются периферийные устройства, использующие все достоинства SATA2 при подключении к внешним разъемам.

В настоящее время "бюджетные" системные платы имеют до четырех разъемов SATA, а более "продвинутые" - по шесть, семь и более. Еще более важно, что на основе этого интерфейса предпочтительнее формировать дисковые массивы. Правда, эта возможность зависит либо от микросхемы Южного моста - она должна быть с буквенным индексом R (от RAID), либо от наличия отдельного контроллера, например от JMicro. При наличии четырех и более разъемов SATA и поддержке RAID можно создавать дисковые массивы типов 0, 1, 0+1, 5 и т.д.

RAID 0 (Stripe) представляет собой массив из двух дисков, запись данных на которые (и чтение) производится одновременно по двум каналам. При этом возрастает быстродействие. Однако отказ одного диска приведет к полной потере данных.

RAID 1 (Mirror) - массив с полным дублированием информации на двух винчестерах одновременно. Отличается высокой защитой от сбоев, но удваивает стоимость хранения данных.

RAID 0+1 объединяет достоинства двух предыдущих, но добавляет недостатки массива Mirror, т.к. требует четырех винчестеров. Они по два объединяются в RAID 1, а две пары - в RAID 0.

RAID 5 называют отказоустойчивым массивом с распределенной четностью. Может формироваться из трех и более дисков. Контрольные суммы, необходимые для восстановления данных при аварии, записываются на каждый из них по очереди. Обеспечивает достаточно надежную защиту данных, но с некоторым понижением производительности по сравнению с RAIDO.

Интегрированный аудиокодек

В недалеком прошлом компьютерные энтузиасты были сильно озабочены качеством звука, создаваемого аудиокартами. Прогресс в электронике сегодня привел к тому, что недостатки таких аппаратных решений стали неразличимы человеческим ухом. Поэтому сегодня все системные платы выпускаются с интегрированными звуковыми системами - в общем случае нет смысла приобретать аудиорешение отдельно. Интегрированный аудиокодек позволяет, с одной стороны, сразу собрать полноценную мультимедийную систему, а с другой - освободить слот расширения для других устройств.

С практической точки зрения важен набор аудиоконнекторов, которые имеются на системной плате. Современные "бюджетные" решения располагают выходами стандарта 5.1 на задней панели, а более "продвинутые" - 7.1, а также зачастую и возможностью использовать цифровые оптические или коаксиальные выходы для подключения внешнего декодера Dolby Digital в системе домашнего кинотеатра.

Микросхема интегрированного аудиокодека Realtek ALC-882

Интегрированный адаптер локальной сети

Так же, как и аудиокодек, контроллер Ethernet стал непременным атрибутом системной платы. Здесь опять-таки сказалось достижение теоретического максимума качества и скорости передачи данных. В самом деле, чем еще один подобный адаптер может отличаться от другого?

Большинство плат оснащаются сегодня гигабитными сетевыми решениями, но есть и "бюджетные" (10/100 Мбит/с). А наиболее "продвинутые" имеют в своем составе даже не один, а два адаптера.

На системной плате можно найти и другие разъемы, представленные блоками торчащих вверх ножек. Среди них встречаются порты USB, Fire Wire, ТРТ, СОМ, игровой (GAME), ПК. Есть и специальные модули для подключения кнопок и индикаторов системного блока (Reset, Power, Speaker, HDD), a также группы контактов для присоединения микрофонного входа и выхода на акустические системы. Все эти компоненты подробно описаны в руководствах, не отличаются ничем особенным, и останавливаться на них подробно мы не станем.

Интегрированный адаптер локальной сети Realtek RTL 8101L

PS

Наша "обзорная экскурсия" по системной плате не претендует на полноту и детальность в описании ее компонентов - это невозможно изложить на нескольких журнальных страницах. Надеемся, что сообщенные нами сведения лягут в основу углубленного изучения аппаратной части ПК теми, кто собирается подойти к конфигурации или апгрейду своего компьютера со всей серьезностью и глубиной погружения в предмет.

Классификация операционных систем

Вариантов классификации ОС может быт очень много, они зависят от признака, по которому одна ОС отличается от другой:

- по назначению;

- по режиму обработки;

- по способу взаимодействия с системой;

- по способу построения.

Основным предназначением ОС является:

- организация эффективных и надежных вычислений;

- создание различных интерфейсов для взаимодействия с этими вычислениями и самой вычислительной системой.

ОС разделяют по назначению:

- ОС общего назначения;

- ОС специально назначения.

ОС специального назначения подразделяются на следующие:

- для переносимых компьютеров и встроенных систем;

- для организации и ведения баз данных;

- для решения задач реального времени и т.д.

ОС разделяют по режиму обработки задач:

- однопрограммный режим;

- мультипрограммный режим.

Мультипрограммирование – способ организации вычислений, когда на однопроцессной вычислительной системе создается видимость одновременного выполнения нескольких задач. Любая задержка в выполнении одной программы используется для выполнения других программ.

Мультипрограммный и многозадачный режимы близки по смыслу, но синонимами не являются.

Мультипрограммный режим обеспечивает параллельное выполнение нескольких приложений, а программисты, создающие эти приложения, не должны заботиться о механизме организации их параллельной работы. Эти функции выполняет ОС, которая распределяет между выполняющимися приложениями ресурсы вычислительной системы, обеспечивает необходимую синхронизацию вычислений и взаимодействие.

Мультизадачный режим предполагает, что забота о параллельном выполнении и взаимодействии приложений ложится на прикладных программистов.

Современные ОС для ПК реализуют и мультипрограммный, и многозадачный режимы.

По организации работы в диалоговом режиме ОС делятся на следующие:

- однопользовательские (однотерминальные);

- мультитерминальные.

В мультитерминальных ОС с одной вычислительной системой одновременно могут работать несколько пользователей, каждый со своего терминала, при этом у пользователей возникает иллюзия, что у него имеется своя собственная вычислительная система. Для организации мультитерминального доступа необходим мультипрограммный режим работы вычислительной системы.

Основная особенность операционных систем реального времени (ОСРВ) – обеспечение обработки поступающих заданий в течение заданных интервалов времени, которые нельзя превышать. Поток заданий не является планомерным и не регулируется оператором, т.е. задания поступают в непредсказуемые моменты времени и без всякой очередности. В ОСРВ в общем случае отсутствуют накладные расходы процессорного времени на этап инициирования (загрузку программы, выделение ресурсов), так как набор задач обычно фиксирован и вся информация о задаче известна до поступления запроса. Для реализации режима реального времени необходим режим мультипрограммирования, который является основным средством повышения производительности вычислительной системы, а для задач реального времени производительность – решающий фактор. Лучшие по производительности характеристики для систем реального времени обеспечивают однотерминальные ОСРВ.

По способам построения (архитектуре) ОС подразделяются на следующие:

- микроядерные;

- монолитные.

Это деление условно. К микроядерным ОС относится ОСРВ QNX, а к монолитным – Windows 9x и Linux. Для ОС Windows 9x пользователь не может изменить ядро, так как не располагает исходными кодами и программой сборки ядра. Для ОС Linux такая возможность предоставлена, пользователь может сам собрать ядро, включив в него необходимые программные модули и драйверы.

|

|

|

|

|

Дата добавления: 2014-10-15; Просмотров: 3040; Нарушение авторских прав?; Мы поможем в написании вашей работы!