КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Общие принципы криптографической защиты информации

|

|

|

|

ОСНОВЫ ПОСТРОЕНИЯ КРИПТОСИСТЕМ

Криптография – это наука о методах, алгоритмах, программных и аппаратных средствах преобразования информации в целях сокрытия ее содержания, предотвращения видоизменения или несанкционированного использования.

Исторически сложилось так, что криптография длительное время использовалась, исключительно, как средство обеспечения конфиденциальности сообщений. Областью применения криптографии была область защиты государственной тайны: в военной, дипломатической и разведывательной сферах. Поэтому, естественно, криптография находилась в руках спецслужб. Всякие упоминания об этой науке в открытой печати были запрещены, хотя работы велись полным ходом, огромное число специалистов трудилось в этой области: математики, инженеры, разведчики. Криптографическая империя СССР противостояла аналогичной империи США. Часть специалистов трудилась над созданием стойких криптоалгоритмов, другая часть - над раскрытием чужих криптосистем.

В конце 20-го века обстановка в сфере использования криптографии коренным образом меняется. Здесь несколько причин. Главная - бурное развитие вычислительной техники, появление на этой базе информационных технологий. Доступность информационных технологий широкому кругу коммерческих компаний и частным лицам породила потребность, во-первых, обеспечивать конфиденциальность той информации, которая циркулирует в ТКС, во-вторых, обеспечивать ряд функций, таких как аутентификация субъектов системы, целостность сообщений, истинность документов и т.д. Оказалось, что все это можно обеспечить, используя принципы криптографии.

Криптография, обслуживающая задачи управления, бизнеса, телекоммуникаций, получила название открытой. Открытые криптотехнологии (ЭЦП, идентификация и аутентификация, защита от НСД) становятся коммерческими продуктами и распространяются без особых ограничений. Платежные системы: банковские, индивидуальные на основе пластиковых карт, локальные и корпоративные компьютерные сети - вот далеко неполный перечень применения криптографических технологий.

Наряду с решением задач обеспечения конфиденциальности, целостности и доступности информации существует задача анализа стойкости используемых криптопреобразований. Эта задача решается наукой, называемой криптоанализ. Криптография и криптоанализ составляют науку - криптологию.

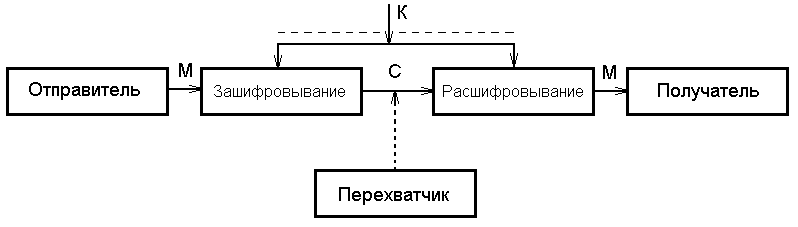

Обобщенная схема криптографической системы, обеспечивающей шифрование передаваемой информации, имеет вид (рис.1.1).

Отправитель генерирует открытый текст исходного сообщения  , которое должно передаваться по открытому каналу. Отправитель шифрует текст с помощью обратимого преобразования

, которое должно передаваться по открытому каналу. Отправитель шифрует текст с помощью обратимого преобразования  и ключа

и ключа  :

:  и получает шифротекст

и получает шифротекст  , который отправляет получателю. Получатель, приняв шифротекст

, который отправляет получателю. Получатель, приняв шифротекст  , расшифровывает его с помощью обратного преобразования

, расшифровывает его с помощью обратного преобразования  и получает исходное сообщение в виде открытого текста

и получает исходное сообщение в виде открытого текста  :

:  .

.

Рис.1.1. Обобщенная схема симметричной криптографической системы

Рис.1.1. Обобщенная схема симметричной криптографической системы

|

Преобразование

выбирается из семейства криптографических преобразований, называемых криптоалгоритмами. Параметр, с помощью которого выбирается конкретное преобразование, называется криптографическим ключом

выбирается из семейства криптографических преобразований, называемых криптоалгоритмами. Параметр, с помощью которого выбирается конкретное преобразование, называется криптографическим ключом  , Система, в которой осуществляется зашифровывание и расшифровывание сообщений, называется криптосистемой.

, Система, в которой осуществляется зашифровывание и расшифровывание сообщений, называется криптосистемой.Формально криптосистема – это однопараметрическое семейство  обратимых преобразований

обратимых преобразований  из пространства

из пространства  сообщений открытого текста в пространство

сообщений открытого текста в пространство  шифрованных текстов. Параметр

шифрованных текстов. Параметр  (ключ) выбирается из конечного множества

(ключ) выбирается из конечного множества  , называемого пространством ключей. Криптосистема может иметь разные варианты реализации: набор инструкций; аппаратные или программные средства; аппаратно-программные средства.

, называемого пространством ключей. Криптосистема может иметь разные варианты реализации: набор инструкций; аппаратные или программные средства; аппаратно-программные средства.

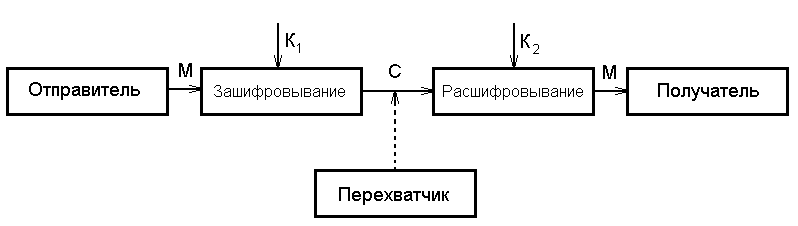

Вообще говоря, преобразование зашифровывания может быть симметричным или асимметричным относительно преобразования расшифровывания. Поэтому различают два класса криптосистем: симметричные криптосистемы и асимметричные криптосистемы. Иногда их называют: одноключевые (с секретным ключом) и двухключевые (с открытым ключом). Схема симметричной криптосистемы с одним секретным ключом  была показана на рис.1.1. Обобщенная схема асимметричной криптосистемы с двумя разными ключами

была показана на рис.1.1. Обобщенная схема асимметричной криптосистемы с двумя разными ключами  и

и  показана на рис.1.2.

показана на рис.1.2.

В этой криптосистеме один из ключей является открытым  , а другой

, а другой  – секретным. Для этой криптосистемы

– секретным. Для этой криптосистемы  , а

, а

.

.

Рис.1.2. Обобщенная схема асимметричной криптографической системы

Рис.1.2. Обобщенная схема асимметричной криптографической системы

|

В симметричной криптосистеме секретный ключ надо передавать отправителю и получателю по защищенному каналу распространения ключей, например, спецсвязью. В асимметричной криптосистеме передают по незащищенному каналу только открытый ключ, а секретный ключ сохраняют в месте его генерации.

Злоумышленник при атаке на криптосистему может не только считывать шифротексты, передаваемые по каналу связи, но и пытаться их изменить по своему усмотрению.

Любая попытка со стороны злоумышленника расшифровать шифротекст  для получения открытого текста

для получения открытого текста  или зашифровать свой собственный текст

или зашифровать свой собственный текст  для получения правдоподобного шифротекста

для получения правдоподобного шифротекста  , не имея подлинного ключа, называется криптоатакой.

, не имея подлинного ключа, называется криптоатакой.

Свойство криптосистемы, противостоять криптоатаке называется криптостойкостью. Оно измеряется в затратах злоумышленника, которые он несет, вскрывая криптосистему. Например, криптостойкость может выражаться в количестве машинного времени, затраченного на вскрытие криптосистемы.

Фундаментальное правило криптоанализа, впервые сформулированное голландцем А.Керкхоффом еще в XIX веке заключается в том, что стойкость шифра (криптосистемы) должна определяться только секретностью ключа. Иными словами, правило Керкхоффа состоит в том, что весь алгоритм шифрования, кроме значения секретного ключа, известен криптоаналитику противника. Это обусловлено тем, что криптосистема, реализующая семейство криптографических преобразований, обычно рассматривается как открытая система. Такой подход отражает очень важный принцип технологии защиты информации: защищенность системы не должна зависеть от секретности чего-либо такого, что невозможно быстро изменить в случае утечки секретной информации. Обычно криптосистема представляет собой совокупность аппаратных и программных средств, которую можно изменить только при значительных затратах времени и средств, тогда как ключ является легко изменяемым объектом. Именно поэтому стойкость криптосистемы определяется только секретностью ключа.

Другое почти общепринятое допущение в криптоанализе состоит в том, что криптоаналитик имеет в своем распоряжении шифротексты сообщений.

Существует четыре основных типа криптоаналитических атак. Конечно, все они формулируются в предположении, что криптоаналитику известны применяемый алгоритм шифрования и шифротексты сообщений. Перечислим эти криптоаналитические атаки.

1. Криптоаналитическая атака при наличии только известного шифртекста. Криптоаналитик имеет только шифротексты

, нескольких сообщений, причем все они зашифрованы с использованием одного и того же алгоритма шифровани

, нескольких сообщений, причем все они зашифрованы с использованием одного и того же алгоритма шифровани  . Работа криптоаналитика заключается в том, чтобы раскрыть исходные тексты

. Работа криптоаналитика заключается в том, чтобы раскрыть исходные тексты  , по возможности большинства сообщений или, еще лучше, вычислить ключ

, по возможности большинства сообщений или, еще лучше, вычислить ключ  , использованный для зашифровывания этих сообщений, с тем, чтобы расшифровать и другие сообщения, зашифрованные этим ключом.

, использованный для зашифровывания этих сообщений, с тем, чтобы расшифровать и другие сообщения, зашифрованные этим ключом.

2. Криптоаналитическая атака при наличии известного открытого текста. Криптоаналитик имеет доступ не только к шифротекстам  , нескольких сообщений, но также к открытым текстам

, нескольких сообщений, но также к открытым текстам  этих сообщений. Его работа заключается в нахождении ключа

этих сообщений. Его работа заключается в нахождении ключа  , используемого при шифровании этих сообщений, или алгоритма расшифровывания

, используемого при шифровании этих сообщений, или алгоритма расшифровывания

любых новых сообщении, зашифрованных тем же самым ключом.

3. Криптоаналитическая атака при возможности выбора открытого текста. Криптоаналитик не только имеет доступ к шифротекстам  , и связанным с ними открытым текстам,

, и связанным с ними открытым текстам,  нескольких сообщений, но и может по желанию выбирать открытые тексты, которые затем получает в зашифрованном виде. Такой криптоанализ получается более мощным по сравнению с криптоанализом с известным открытым текстом, потому что криптоаналитик может выбрать для шифрования такие блоки открытого текста, которые дадут больше информации о ключе. Работа криптоаналитика состоит в поиске ключа

нескольких сообщений, но и может по желанию выбирать открытые тексты, которые затем получает в зашифрованном виде. Такой криптоанализ получается более мощным по сравнению с криптоанализом с известным открытым текстом, потому что криптоаналитик может выбрать для шифрования такие блоки открытого текста, которые дадут больше информации о ключе. Работа криптоаналитика состоит в поиске ключа  , использованного для шифрования сообщений, или алгоритма расшифровывания

, использованного для шифрования сообщений, или алгоритма расшифровывания  новых сообщений, зашифрованных тем же ключом.

новых сообщений, зашифрованных тем же ключом.

4. Криптоаналитическая атака с адаптивным выбором открытого текста. Это - особый вариант атаки с выбором открытого текста. Криптоаналитик может не только выбирать открытый текст, который затем шифруется, но и изменять свой выбор в зависимости от результатов предыдущего шифрования. При криптоанализе с простым выбором открытого текста криптоаналитик обычно может выбирать несколько крупных блоков открытого текста для их шифрования, при криптоанализе с адаптивным выбором открытого текста он имеет возможность выбрать сначала более мелкий пробный блок открытого текста, затем выбрать следующий блок в зависимости от результатов первого выбора, и т.д. Эта атака предоставляет криптоаналитику еще больше возможностей, чем предыдущие типы атак.

Кроме перечисленных криптоаналитических атак существует силовая атака (перебор всех возможных значений ключа). С появлением мощных компьютеров и сетей этот вид атаки становится очень актуальным. Он может сочетаться с перечисленными ранее аналитическими атаками. В связи с этим ключ криптосистемы должен обладать определенными свойствами: если рассматривать его совокупность двоичных знаков, то это должна быть случайная равномернораспределеная последовательность длины, которая делала бы перебор всех возможных значений ключа, практически невозможным.

|

|

|

|

|

Дата добавления: 2014-12-16; Просмотров: 1133; Нарушение авторских прав?; Мы поможем в написании вашей работы!