КАТЕГОРИИ:

Архитектура-(3434)Астрономия-(809)Биология-(7483)Биотехнологии-(1457)Военное дело-(14632)Высокие технологии-(1363)География-(913)Геология-(1438)Государство-(451)Демография-(1065)Дом-(47672)Журналистика и СМИ-(912)Изобретательство-(14524)Иностранные языки-(4268)Информатика-(17799)Искусство-(1338)История-(13644)Компьютеры-(11121)Косметика-(55)Кулинария-(373)Культура-(8427)Лингвистика-(374)Литература-(1642)Маркетинг-(23702)Математика-(16968)Машиностроение-(1700)Медицина-(12668)Менеджмент-(24684)Механика-(15423)Науковедение-(506)Образование-(11852)Охрана труда-(3308)Педагогика-(5571)Полиграфия-(1312)Политика-(7869)Право-(5454)Приборостроение-(1369)Программирование-(2801)Производство-(97182)Промышленность-(8706)Психология-(18388)Религия-(3217)Связь-(10668)Сельское хозяйство-(299)Социология-(6455)Спорт-(42831)Строительство-(4793)Торговля-(5050)Транспорт-(2929)Туризм-(1568)Физика-(3942)Философия-(17015)Финансы-(26596)Химия-(22929)Экология-(12095)Экономика-(9961)Электроника-(8441)Электротехника-(4623)Энергетика-(12629)Юриспруденция-(1492)Ядерная техника-(1748)

Режим выработки имитовставки

|

|

|

|

Имитовставка ‑ это блок из P бит, который вырабатывают по определенному правилу из открытых данных с использованием ключа и затем добавляют к зашифрованным данным для обеспечения их имитозащиты.

Имитозащита ‑ это защита системы шифрованной связи от навязывания ложных данных.

В стандарте ГОСТ 28147-89 определяется процесс выработки имитовставки, который единообразен для любого из режимов шифрования данных. Имитовставка  вырабатывается из блоков открытых данных либо перед шифрованием всего сообщения, либо параллельно с шифрованием по блокам. Первые блоки открытых данных, которые участвуют в выработке имитовставки, могут содержать служебную информацию (например, адресную часть, время, синхропосылку) и не шифруются.

вырабатывается из блоков открытых данных либо перед шифрованием всего сообщения, либо параллельно с шифрованием по блокам. Первые блоки открытых данных, которые участвуют в выработке имитовставки, могут содержать служебную информацию (например, адресную часть, время, синхропосылку) и не шифруются.

Значение параметра P (число двоичных разрядов в имитовставке) определяется криптографическими требованиями с учетом того, что вероятность навязывания ложных помех равна  .

.

Для выработки имитовставки открытые данные представляют в виде последовательности 64-разрядных блоков  ,

,  . Первый блок открытых данных

. Первый блок открытых данных  подвергают преобразованию

подвергают преобразованию  , соответствующему первым 16 циклам алгоритма шифрования в режиме простой замены. В качестве ключа для выработки имитовставки используют ключ длиной 256 бит, по которому шифруют данные.

, соответствующему первым 16 циклам алгоритма шифрования в режиме простой замены. В качестве ключа для выработки имитовставки используют ключ длиной 256 бит, по которому шифруют данные.

Полученное после 16 циклов 64-разрядное число  суммируют по модулю 2 со вторым блоком открытых данных

суммируют по модулю 2 со вторым блоком открытых данных  . Результат суммирования

. Результат суммирования  снова подвергают преобразованию

снова подвергают преобразованию  .

.

Полученное 64-разрядное число  суммируют по модулю 2 с третьим блоком

суммируют по модулю 2 с третьим блоком  и снова подвергают преобразованию

и снова подвергают преобразованию  , получая 64-разрядное число

, получая 64-разрядное число  , и т.д.

, и т.д.

Последний блок  (при необходимости дополненный нулями до полного 64-разрядного блока) суммируют по модулю 2 с результатом вычислений на шаге

(при необходимости дополненный нулями до полного 64-разрядного блока) суммируют по модулю 2 с результатом вычислений на шаге  , после чего шифруют в режиме простой замены, используя преобразование

, после чего шифруют в режиме простой замены, используя преобразование  .

.

Из полученного 64-разрядного числа выбирают отрезок  (имитовставку) длиной P бит:

(имитовставку) длиной P бит:

где  - i -тый бит 64-разрядного числа, полученного после 16-го цикла последнего преобразования

- i -тый бит 64-разрядного числа, полученного после 16-го цикла последнего преобразования  ,

,  .

.

Имитовставка  передается по каналу связи в конце шифрованных данных, т.е.

передается по каналу связи в конце шифрованных данных, т.е.

.

.

Поступившие к получателю шифрованные данные  расшифровываются, и из полученных блоков открытых данных

расшифровываются, и из полученных блоков открытых данных  аналогичным образом вырабатывается имитовставка

аналогичным образом вырабатывается имитовставка  , которая сравнивается с

, которая сравнивается с  . В случае несовпадения блок открытых данных считается ложным.

. В случае несовпадения блок открытых данных считается ложным.

4. СТАНДАРТ ШИФРОВАНИЯ ДАННЫХ

4.1. Обобщенная схема алгоритма

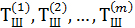

Рис. 5.1. Обобщенная схема шифрования в алгоритме DES

Рис. 5.1. Обобщенная схема шифрования в алгоритме DES

|

Алгоритм

использует комбинацию подстановок и перестановок.

использует комбинацию подстановок и перестановок.  осуществляет шифрование 64‑битовых блоков данных с помощью 64‑битого ключа, в котором значащими являются 56 бит (остальные 8 бит ‑ проверочные биты для контроля на четность). Расшифрование в

осуществляет шифрование 64‑битовых блоков данных с помощью 64‑битого ключа, в котором значащими являются 56 бит (остальные 8 бит ‑ проверочные биты для контроля на четность). Расшифрование в  является операцией, обратной шифрованию, и выполняется путем повторения операций шифрования в обратной последовательности.

является операцией, обратной шифрованию, и выполняется путем повторения операций шифрования в обратной последовательности.

Обобщенная схема процесса iифрования в алгоритме  (рис. 5.1) заключается в начальной перестановке бит 64‑битого блока, шестнадцати циклах шифрования и, наконец, в конечной перестановке бит.

(рис. 5.1) заключается в начальной перестановке бит 64‑битого блока, шестнадцати циклах шифрования и, наконец, в конечной перестановке бит.

Следует отметить, что все приводимые таблицы являются стандартными и должны включаться в реализацию алгоритма  S в неизменном виде. Все перестановки и коды в таблицах подобраны разработчиками таким образом, чтобы максимально затруднить процесс взлома шифра.

S в неизменном виде. Все перестановки и коды в таблицах подобраны разработчиками таким образом, чтобы максимально затруднить процесс взлома шифра.

Пусть из файла исходного текста считан очередной 64‑битовый блок  . Этот блок преобразуется с помощью матрицы начальной перестановки IP (табл. 5.1).

. Этот блок преобразуется с помощью матрицы начальной перестановки IP (табл. 5.1).

| Таблица 5.1 | |||||||

| Начальная перестановка IP | |||||||

Биты входного блока  (64 бита) переставляются в соответствии с матрицей

(64 бита) переставляются в соответствии с матрицей  : бит 58 входного блока

: бит 58 входного блока  становится битом 1, бит 50 ‑ битом 2 и т.д. Эту перестановку можно описать выражением

становится битом 1, бит 50 ‑ битом 2 и т.д. Эту перестановку можно описать выражением  . Полученная последовательность бит

. Полученная последовательность бит  разделяется на две последовательности:

разделяется на две последовательности:  ‑ левые, или старшие, биты,

‑ левые, или старшие, биты,  ‑ правые, или младшие, биты ‑ каждая из которых содержит 32 бита.

‑ правые, или младшие, биты ‑ каждая из которых содержит 32 бита.

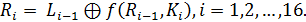

Затем выполняется итеративный процесс шифрования, состоящий из 16 шагов (циклов). Пусть  ‑ результат i ‑й итерации:

‑ результат i ‑й итерации:  , где

, где  (первые 32 бита);

(первые 32 бита);  (последние 32 бита). Тогда результат ‑й итерации описывается следующими формулами:

(последние 32 бита). Тогда результат ‑й итерации описывается следующими формулами:

Функция  называется функцией шифрования. Ее аргументами являются последовательность

называется функцией шифрования. Ее аргументами являются последовательность  , получаемая на предыдущем шаге итерации, и 48‑битовыйключ

, получаемая на предыдущем шаге итерации, и 48‑битовыйключ  , который является результатом преобразования 64‑битого ключа шифра

, который является результатом преобразования 64‑битого ключа шифра  . (Подробнее функция шифрования

. (Подробнее функция шифрования  и алгоритм получения ключа

и алгоритм получения ключа  описаны ниже.)

описаны ниже.)

На последнем шаге итерации получают последовательности  и

и  (без перестановки местами), которые конкатенируются в 64‑битую последовательность

(без перестановки местами), которые конкатенируются в 64‑битую последовательность  .

.

По окончании шифрования осуществляется восстановление позиций бит с помощью матрицы обратной перестановки  (табл. 5.2).

(табл. 5.2).

| Таблица 5.2 | |||||||

Обратная перестановка

| |||||||

Процесс расшифрования данных является инверсным по отношению к процессу шифрования. Все действия должны быть выполнены в обратном порядке. Это означает, что расшифровываемые данные сначала переставляются в соответствии с матрицей  , а затем над последовательностью бит

, а затем над последовательностью бит  выполняются те же действия, что и в процессе шифрования, но в обратном порядке.

выполняются те же действия, что и в процессе шифрования, но в обратном порядке.

Итеративный процесс расшифрования может быть описан следующими формулами:

Таким образом, для процесса расшифрования с переставленным входным блоком  на первой итерации используется ключ

на первой итерации используется ключ  , на второй итерации ‑

, на второй итерации ‑  и т.д. На 16‑й итерации используется ключ

и т.д. На 16‑й итерации используется ключ  . На последнем шаге итерации будут получены последовательности

. На последнем шаге итерации будут получены последовательности  и

и  , которые конкатенируются в 64‑битую последовательность

, которые конкатенируются в 64‑битую последовательность  . Затем в этой последовательности 64 бита переставляются в соответствии с матрицей

. Затем в этой последовательности 64 бита переставляются в соответствии с матрицей  . Результат такого преобразования ‑ исходная последовательность бит (расшифрованное 64‑битовое значение).

. Результат такого преобразования ‑ исходная последовательность бит (расшифрованное 64‑битовое значение).

|

|

|

|

|

Дата добавления: 2014-12-16; Просмотров: 1351; Нарушение авторских прав?; Мы поможем в написании вашей работы!